新型コロナウィルスの感染拡大に伴う政府の緊急事態宣言により、企業は大多数の社員や派遣スタッフ、パートナー社員が自宅に居ながらにして業務ができる「テレワーク」の環境を整備することが急務となりました。

5月25日には緊急事態宣言が解除されましたが、それによって直ぐに元の世界に戻れる訳ではありません。感染拡大を防止しながらも、徐々に日常生活を取り戻していき、最終的にはこれまでの世界とは異なった「アフターコロナ」の世界に変わっていくと考えられます。このアフターコロナにおいては、今まで「非日常」だったテレワークが常態化し、テレワークで業務をすることが当たり前の世の中になるでしょう。

一方で、急場しのぎで整備したテレワーク環境を狙った、サイバー攻撃も多数報告されています。新型コロナへの対応が、次のフェーズに入ろうとしている今だからこそ、企業は「テレワークのセキュリティ」に本腰を入れて取り組む必要があると考えます。

そこで本稿ではいくつかの観点から、テレワークのセキュリティについて検討してみたいと思います。

どのように会社に接続をするべきか?

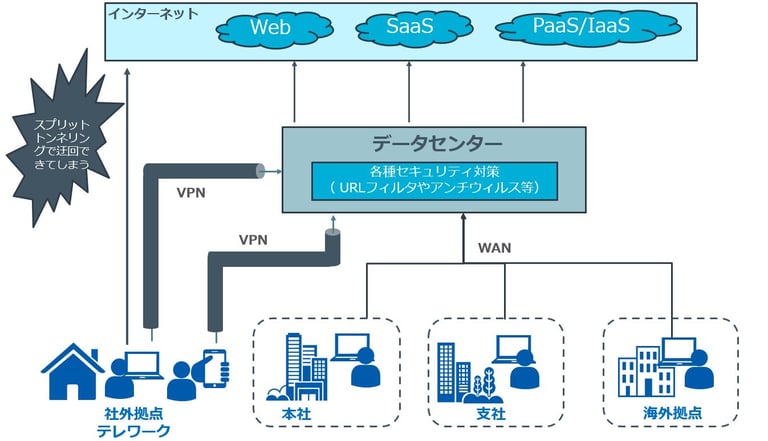

恐らく多くの会社は、「VPN(Virtual Private Network:仮想専用線)」と呼ばれる仕組みを使って会社に接続をしていると思います。VPNとは、PCから通常はデータセンターに設置された会社の入り口まで暗号化された通信の「トンネル」を作り、その中でデータをやり取りする仕組みのことです。VPN接続をする際に強固な認証を行うことで、従業員以外の悪意の第三者による会社への不正アクセスを防ぎ、暗号化によって通信内容が盗聴されることを防いでいます。

このVPNに関しては、昔から「スプリットトンネリング」の問題があると言われてきました。簡単に説明すると、自宅などのリモート環境から会社に接続をする際には、当然ながらWi-Fi(無線LAN)などでインターネット接続した上でVPN接続を行います。そのとき、会社宛の通信はVPNのトンネル内を通り、それ以外のインターネット上のWebサイト等に対しては、VPNを経由せずに直接アクセスさせる設定が、スプリットトンネリングです。

わざわざVPNで社内に入ってから、インターネットに出て行くような回りくどいことをしないので遅延もなく、会社側のインターネット接続回線の帯域も消費しないので、一見すると「良いこと」のように思えます。

しかし、これには問題があります。通常、企業では「URLフィルタ」や「アンチウィルス」等の各種セキュリティ対策を経由して社内からインターネットへのアクセスを許可していますが、スプリットトンネリングをすることによって、これらを通らないことになってしまうのです。そのため、マルウェアへの感染や、情報漏洩のリスクが高まることになります。

図. 従来のデータセンター中心のアーキテクチャ(NRIセキュアが作成)

ほぼ全ての従業員がテレワークを行うようになり、VPN装置の過負荷や会社側の回線の逼迫により、闇雲にスプリットトンネリングを許可している企業も多いと聞いています。しかしこれにより、セキュリティのリスクが高まっていることを十分認識する必要があります。

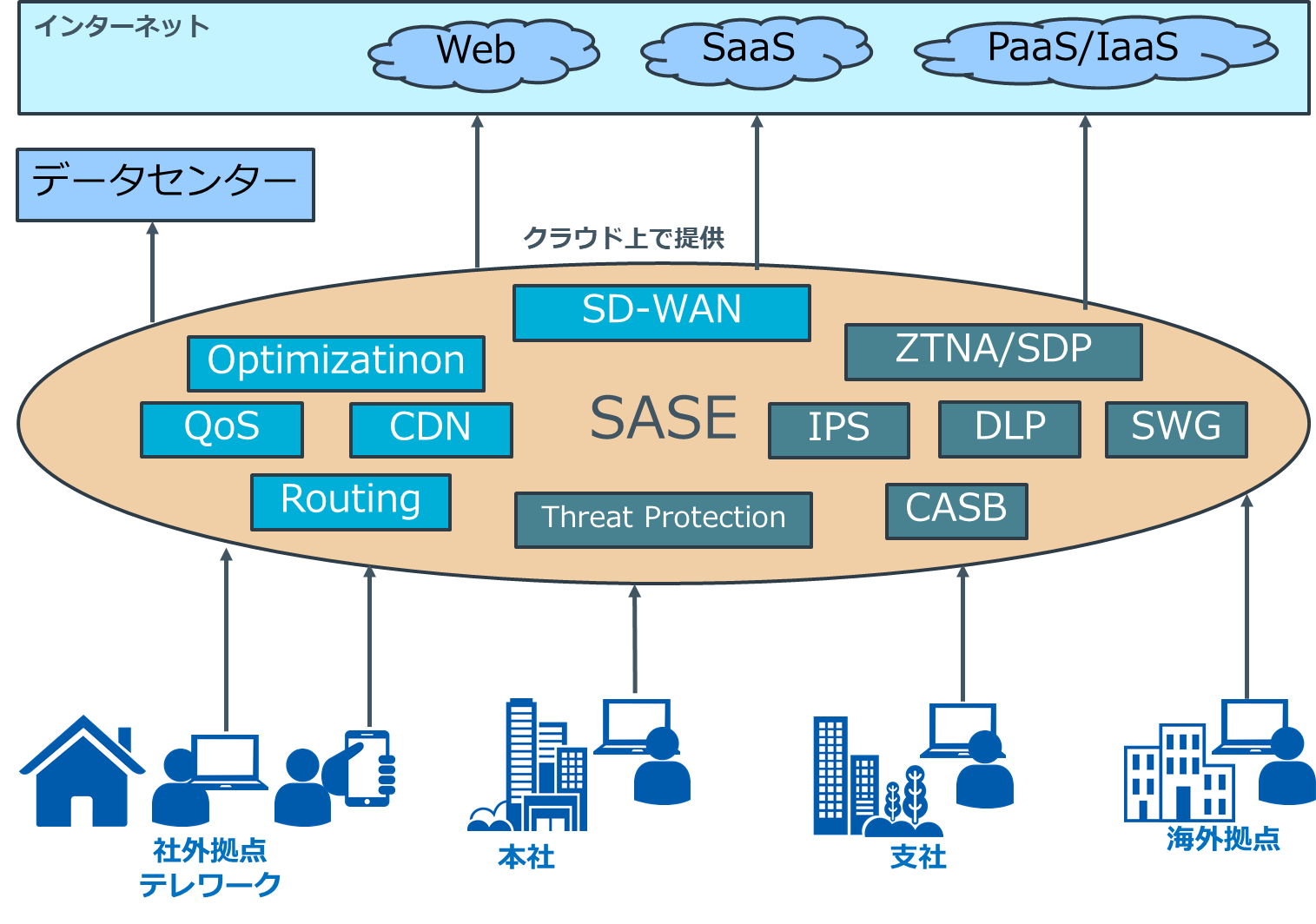

これを抜本的に解決するには、VPNのように会社のネットワークに直接接続をする形式から、PCを必ずクラウド上のセキュリティゲートウェイに接続させ、そこでセキュリティを担保した上で、社内を含む各所にアクセスさせる、クラウド中心のアーキテクチャへ移行していく必要があります。この考え方はガートナー社により、SASE(Secure Access Service Edge)という新たな概念として提唱されています。このアーキテクチャにより、ユーザは常にクラウド上のセキュリティゲートウェイに強制接続され、性能への影響を極力抑えつつセキュリティを強化することが出来ます。

図. SASEを採用したクラウド中心のアーキテクチャ(NRIセキュアが作成)

そして、VPNでもSASEでも、一番重要になるのは強固な「ユーザ認証」です。ユーザ認証では、やはり「二要素認証」を実装しておくと良いでしょう。すなわち、一般的なIDやパスワードといった「知識」による認証だけでなく、本人しか持っていないワンタイムパスワード生成器や携帯電話に表示(通知)されたワンタイムパスワードといった「所有物」による認証を組み合わせるような話です。急ごしらえでテレワーク環境を構築した場合、このユーザ認証が弱い可能性があるため注意が必要です。

PCの方式は何がいいのか?

コンピューティングの世界では、メインフレーム時代の「中央集権型」から、クライアント・サーバ時代の「地方分権型」を、その後も行ったり来たりする歴史が繰り返されているように思います。テレワークでも、中央集権型のシン(Thin)クライアント方式[1]が良いのか、地方分権型のファット(Fat)クライアント方式[2]が良いのか、という議論があります。

[1] 端末側の機能を最小限にして、アプリケーションをサーバー側で実行・管理する仕組み。

[2] 従来のPCのように端末側であらゆる処理が実行できるように記憶媒体やアプリケーションソフトなどの環境をすべて実装したコンピュータのこと。

セキュリティの観点では、手許に情報が残らないシンクライアントの方が良いと言われます。確かにそれも一理あるのですが、PCやスマートフォン等の計算能力が日進月歩で進化する状況で、それを十分活用しないのも個人的には「勿体無い」と思うのです。ファットクライアント上でのデータ処理、文書作成、プログラミング等、ローカルで行える仕事は沢山あります。

そもそもシンクライアントを実現しようとすると、「母艦」に相当するVDI(Virtual Desktop Infrastructure)環境[3]を準備する必要があるため、相応の初期投資とランニングコストが発生します。また、シンクライアントでも実現方式によってはマルウェア感染のリスクはあります。「画面だけが転送される」のがシンクライアントのセキュリティ上のメリットなのですが、それでセキュリティ対策が「不要」になるわけではないのです。

[3] 仮想デスクトップ基盤。企業などで、デスクトップ環境を仮想化してサーバ上に集約したもの。ユーザは端末からネットワークを通じてサーバ上の仮想マシンに接続して操作する。

また、会社の自席デスクトップPCに、セキュアかつ安価に接続できる「簡易VDI」的なソリューションもありますが、今後テレワークが常態化して行くと、自席デスクトップPC自体を廃止して(もしかすると自席も?)、ファットクライアントのノートPCを持ち歩いて仕事をするのが一般的になるかもしれません。

ファットクライアントのセキュリティに関しては、PCでもスマートデバイスでも、手許に機密情報が落ちてくる前提で強化を目指す必要があります。

例えば、Windows標準のBitLocker等のディスク暗号化を活用することで、万が一盗難に遭ってもディスクに保存された機密情報や個人情報を保護することが出来ます。更に、UEM(Unified Endpoint Management)[4]を活用することで、リモートワイプ機能による紛失・盗難時のデータ遠隔消去や、USBポート経由でのスマートフォン等へのデータ持ち出し制限のようなセキュリティ設定の強化が可能です。CASB(Cloud Access Security Broker)[5]やSASEの、クラウドサービスへのアクセス制御機能を活用したネットワーク経由での情報漏洩対策も有効です。

[4] 統合エンドポイント管理。企業が所有するあらゆるデバイスを単一の管理画面から管理・運用できるソリューションのこと。

[5] 従業員がクラウドサービスを利用する際のセキュリティを一括管理する役割を果たすソリューションのこと。

テレワークが急増したことにより顕在化した、ある「リスク」とは?

[6] Windowsファイル共有に使われる通信プロトコル。

[7] Windowsに遠隔からログインする際に使われる通信プロトコル。

これは、テレワークで自宅に持ち帰ったPCが、そのままインターネットに晒されている可能性を示唆しています。これは大変恐ろしいことで、仮にPCのセキュリティ設定が甘く、容易に推測可能なログインIDとパスワードを設定していた場合、知らないうちに悪意の第三者から不正アクセスを受け、マルウェア感染や情報漏洩に繋がるリスクが存在する、ということです。

2017年に猛威を振るったランサムウェアのWannaCryは、SMBの脆弱性を突いて感染を拡大させました。PCには常に最新のパッチを適用し、既知の脆弱性がないようにすることが理想ですが、何らかの理由でパッチを当てられない状況も想定されます。最近でも新しいSMBの脆弱性が見つかっていますので、未知の脆弱性(ゼロデイ)が存在する可能性すらあります。

本来は、外部からのSMBやRDPのアクセスを禁止すべきですが、ほとんど全ての社員がテレワークするようになった今の状況で、ITリテラシの異なる社員一人ひとりに自宅のインターネット接続環境やPCの設定を確認してもらい、改善を促すのは極めて困難です。

会社支給のPCであれば、UEM等を活用して外部からのSMB/RDPアクセス遮断を含む強固なセキュリティ設定を強制し、万が一に備えてEDR(Endpoint Detection and Response)[8]を導入する等によって、不正侵入やマルウェア感染に一早く検知・対応する体制の整備が望まれます。

[8] PC、サーバー、スマートフォンなどのネットワーク接続されたエンドポイントの操作・動作の監視をし、サイバー攻撃を受けたことを発見・対処するソフトウェアのこと。

なお、ここまでの議論は、あくまで会社がテレワーク用のPCやスマートデバイスを貸与することが前提です。個人所有のPCを利用するBYOD(Bring Your Own Device)の場合、会社の厳しいセキュリティ設定やEDRの導入を強制することが難しいため、可能な範囲で最低限のセキュリティチェック(最新のパッチが当たっているか、アンチウィルスソフトが導入されているか、等)を行った上で、シンクライアント方式による「画面転送のみ」の接続とするのが良いでしょう。

さいごに

今、世界は未曽有の厄災の渦中にいます。新型コロナウィルスに対応するために、テレワークに取り組まざるを得ない企業も多いことでしょう。守るべき情報資産も数多く、生産性を落とさずに理想的なテレワークのセキュリティを実現するのは非常に難しいと言えます。

しかし、「テレワークだからセキュリティ事故が発生した」というのは許されません。緊急事態宣言が解除された今だからこそ、本腰を入れてテレワークのセキュリティ強化に取り組むべきではないでしょうか。

NRIセキュアでは、7月末まで、テレワークのセキュリティ対策キャンペーンを実施しています。この期間中に、テレワークのセキュリティに関連する対象商材を特別値引きの上でご提供させて頂きます。NRIセキュアは、日本企業のテレワークの安全を支えるために、セキュリティに関するあらゆる課題のスピーディな解決をご支援します。