海外拠点のセキュリティ対策状況評価のポイント

評価する側とされる側のコミュニケーションがうまくいかず、正確な評価が実施できない。また、評価される側の協力が十分に得られず、往査の日程調整がスムーズにできないなど、セキュリティ対策状況評価の困難なポイントは、海外拠点であっても国内拠点であっても共通ですが、海外の方がこのような困難に遭遇する頻度や困難度合いは高いです。

例えば、評価のためにアンケートを作成し、アンケートを各拠点で回答させ、その結果を集計するという手法がよく使われますが、各拠点の回答者の認識によって同じ状況でも異なる回答となる可能性があることには注意が必要です。

「端末にマルウェア対策ソフトが導入されていますか。」という問いに対して、80%の端末には導入されているが20%は導入されていない状況を想定します。その場合、80%できているのでYesと回答する担当者もいれば、100%ではないのでNoと回答する担当者もいます。

したがって、自己評価のアンケートだけを信じて対策を進めると、思わぬ抜け漏れが発生することがあります。特に海外拠点においては、言語や商習慣の違いから、国内拠点の評価を実施する場合と比較し、このような認識違いがより頻発するように感じられます。

そのような抜け漏れを防ぐため、第三者が現地に往査し、1つ1つ評価の根拠となるエビデンスをチェックするという方法がありますが、それでは時間とコストがかかりすぎてしまいます。物理的な距離が離れた海外であればなおさらです。

加えて、M&Aで買収した海外事業者の拠点の場合などでは、往査の依頼をしても返事をくれない、アンケートの回答を依頼してもアンケート用紙に回答を記入せずメールの返事で1文だけの状況説明が返ってくるようなケースも珍しくありません。

また、評価は1度実施すればよいというものではありません。

1度評価しただけでは指摘事項の対応が表面的なものとなり本質的な改善ができていないということはよくあります。効率的かつ本質的な評価と改善を行うためには、対象拠点・会社の規模や事業特性、保有する情報の機密度にあわせた評価頻度を設定する必要があります。そして、過去の指摘の改善状況の確認や、新たなセキュリティ脅威への対応状況の確認などを目的とした継続的な評価と改善を実施し、セキュリティ対策のPDCAサイクルを確立します。

![]()

海外拠点のセキュリティ対策状況を評価する方法

評価を行う方法は様々ですが、大別すると、人によって定性的に評価する方法と、明確な基準をもって機械的に評価する方法とに分けられます。さらに、人による定性的な評価には、システムの管理者や現場の担当者など、普段システムに関わっている現場担当者による自己評価と、自社セキュリティ部門や監査部門、またはセキュリティに精通した外部専門家による第三者評価があります。

この3つの方法を、初期導入コスト、継続運用コスト、評価結果の正確さの3つの観点でまとめると、以下の通りとなります。

/image-9.png?width=567&name=image-9.png)

現場担当者による自己評価

本社側がチェック基準を準備し、それを現場担当者が回答するという、最も簡単に準備でき、低コストで実施可能な方法です。ただし、現場担当者の認識やセキュリティ知識に差がある、また自身の業務を評価することになるため客観性に欠けることから、評価結果が正確さにばらつきがでる可能性があります。

セキュリティ専門家による第三者評価

自己評価では評価結果の正確さにばらつきが出るため、第三者による客観的な評価で正確さを担保します。現場担当者が自己評価するケースに比べ、第三者への事前の情報提供や渡航の手配などで、コストが増加します。現場担当者の作業も、第三者への回答準備やヒアリングへの対応などで、現場担当者が自己評価するケースよりも工数が増加する場合があります。

第三者の渡航について、Web会議やTV会議などで渡航にかかる時間と費用を節約する方法もありますが、資料の確認に時間がかかったり、現地のシステム管理状況を直接視察できなかったりという制約があるため、結局現地に行ったほうがコストを削減できるという場合もあります。

一方、評価結果の正確さは、専門家の客観的評価により確実に向上します。さらに、複数の拠点を評価する場合は、横並びでの評価の目線合わせも可能となるため、評価の正確性がより向上します。

ツールによる機械的評価

例えば、端末のウィルス対策ソフトのパターンファイル更新率やセキュリティパッチの適用完了率、サーバの脆弱性スキャンの実施率など、機械的に取得できる値を収集して定量的に判断します。人による判断が入らないため、評価結果が均質化されます。また、回答準備やヒアリングへの対応などの現場作業は発生しないため、現場担当者への負荷は抑えられます。

一方、定量的に収集できる項目のみが対象となるため項目が限られてしまいます。加えて、各項目に対して、例えば95%以上なら問題なし、80%未満なら要改善とするなど、あらかじめ適切な閾値を決める必要があります。また、自動的に値を収集する仕組みがないのであれば、端末やサーバの統合管理ソフトなどを導入して仕組みを作ることからはじめる必要があります。

これらの要因から初回実施のコストは高くなってしまいますが、1度評価の仕組みが動き出せば、継続して評価するコストは低いです。

評価の段階にあわせて適切な評価方法を選択する

前章で3つの評価方法を紹介しましたが、絶対にこの方法がよいというものでなく、評価の段階や目的に応じて使い分けることが必要です。

例えば、セキュリティ対策がほぼできていないと思われる大量の拠点に一斉に詳細な第三者評価をしても、結果は予想通り「対策できていない」が列挙されるだけの結果になる可能性が高く、コストに見合うとは言いがたいです。また、自己評価で全項目「問題なし」と回答した拠点に対して自己評価を繰り返しても、結果が変わるとは考えられません。

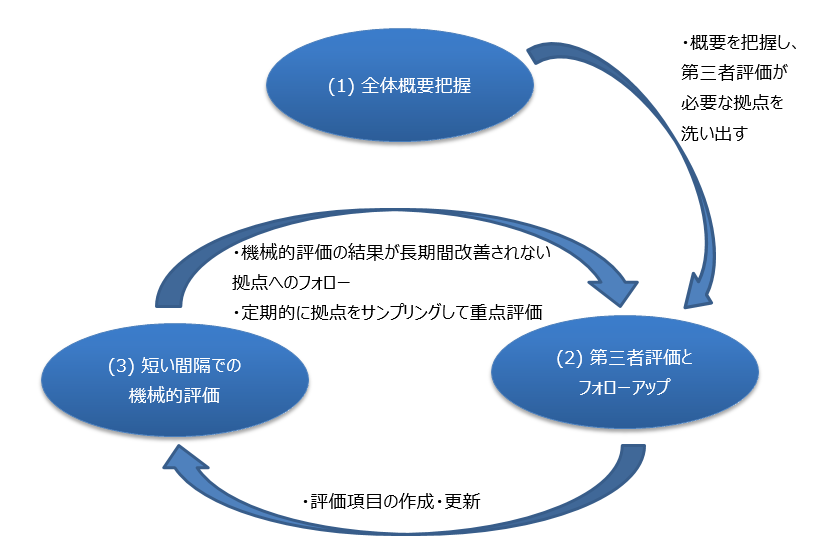

そこで、(1)自己評価や簡易な第三者評価により全体把握する、(2)全体把握結果をもとに重点評価が必要な拠点を洗い出し第三者評価を行う、(3)機械的評価を整備し全体的を客観的に把握できるようにする、の3つの段階で進めます。以降は、全体的な機械的評価と第三者評価を繰り返すと、効率的に評価と改善を進めることができます。以下に、各段階の詳細を記載します。

初期フェーズ(自己評価または簡易な第三者評価による全体概要把握)

海外拠点のセキュリティ対策の方針を考える、予算化を行う、など具体的な対策内容を検討するために情報を収集する段階では、まず現場担当者による自己評価または簡易な第三者評価を実施します。

セキュリティ対策状況の全体像を把握することで、対策の方向性や、今後重点的に調査すべき領域が見えてきます。このとき、自己評価においては、評価結果が正確でない可能性を考慮して、対策方針を検討するよう留意します。また、第三者評価の場合、評価対象拠点数や評価項目数に比例してコストが増加する傾向にあるため、代表拠点のサンプリングや評価項目の絞り込みによる効率化が有効です。

評価結果をもとにセキュリティ対策の方針を検討します。また、明らかになってきた各拠点の規模や現状のセキュリティ対策状況をもとにして、継続的な評価を行う仕組みを検討します。

継続評価(第三者評価とフォローアップ)

自己評価または第三者評価による全体概要把握で明らかになった、他拠点と比べてセキュリティ対策が実施できていない拠点や評価結果に不明点が多い拠点がある場合、また、そのような拠点がない場合でも、年次などの間隔で、拠点をサンプリングして第三者評価を実施し、詳細な評価を行います。

これによって、長期間対策が不十分な拠点を重点的に改善することや、自己評価や簡易な第三者評価では明らかにすることができなかったリスクの発見につなげることができます。

また、第三者による判断の結果、重大なリスクが見つかった場合には、全拠点に対して同様の状況がないかをピンポイントで確認させると、全体的なセキュリティ対策状況の改善につなげることができます。さらに、第三者評価で得られた情報をもとに評価項目を見直すと、セキュリティ対策状況のさらなる向上につながります。

継続評価(短い間隔での機械的評価)

月次や四半期などの短い間隔で各拠点のセキュリティ対策概況を時系列で把握するため、全拠点に対して機械的な評価を実施します。評価結果が長期間改善されない拠点に対しては改善のためのフォローとして後述の第三者評価を検討します。

また、評価結果が急激に悪化した拠点については原因を確認します。原因としては、

(A)セキュリティ対策が不十分な新システムが稼動した

(B)コスト低減のための契約の大幅なスリム化や人員削減によってセキュリティ対策レベルが低下した

(C)機械的評価のための情報を収集する仕組みに不具合が生じている、

などの可能性があります。

特に(A)および(B)については、セキュリティ対策状況に実影響が出ているため、早急な対応が必要です。

まとめ

本稿では海外拠点を主な対象としたセキュリティ対策状況の評価方法をまとめました。

日本企業においては、評価の目的にあわせてアンケート形式による自己評価と、自社セキュリティ部門や監査部門、またはセキュリティに精通した外部専門家による評価などの第三者評価を組み合わせて実施している企業は多いです。

一方、端末・サーバ管理の自動化ツールや、運用プロセスの管理ツールを組み合わせた機械的評価の事例は少ないように感じます。言語や商習慣の違い、物理的な距離が離れていることから、国内拠点を評価する場合と比較し、海外拠点の評価を自己評価で行う場合の正確性低下や、第三者評価で行う場合のコスト増加はより顕著になります。

評価の段階にあわせて適切な評価手法を選択し、最終的には機械的評価も取り入れた評価の仕組みを構築します。そうすることで、継続的な評価と改善を実施し、セキュリティ対策のPDCAサイクルを確立につながります。

/Double%20exposure%20of%20businessman%20working%20with%20new%20modern%20computer%20show%20social%20network%20structure%20and%20bokeh%20exposure.jpeg?width=1000&name=Double%20exposure%20of%20businessman%20working%20with%20new%20modern%20computer%20show%20social%20network%20structure%20and%20bokeh%20exposure.jpeg)