今回のブログでは、RSA Conference 2018のセッションで扱われたメインテーマの一つであるランサムウェアに焦点を当てて、セッションで報告された内容に筆者の考察を含めてまとめた内容を記載します。

ランサムウェアとは

ご存じの方も多いと思いますが、ランサムウェアとはPCやシステムのハードディスクドライブに保存されているファイルを暗号化し、復号のために被害者に金銭を要求するマルウェアです。

2017年5月頃に世界中で大流行したWannaCryや、同年6月頃にウクライナを中心に猛威を振るったNotPetyaなどが有名ですね。

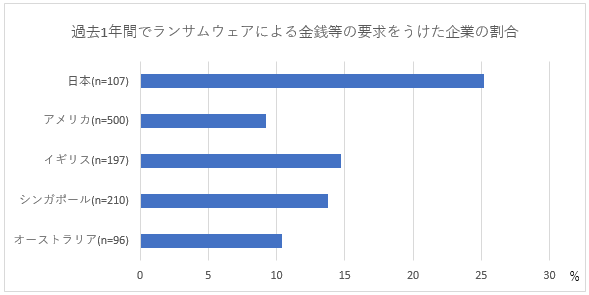

日本企業も被害にあっており、弊社が2018年3月に実施した情報セキュリティ実態調査の結果によると、過去1年間でランサムウェアの被害にあった日本企業は25%を超えていました。

図1.過去1年間でランサムウェアによる金銭等の要求をうけた企業の割合

図1.過去1年間でランサムウェアによる金銭等の要求をうけた企業の割合

出典:NRIセキュア 情報セキュリティ実態調査2018(2018/6公開)

なお、5か国(日本、アメリカ、イギリス、シンガポール、オーストラリア)を対象とした上記調査の結果は、今後本ブログ、及びSecure SketCH会員向けの詳細レポートで報告する予定ですので、是非ご確認いただければと思います。以下から詳細レポートをダウンロードすることが可能です。(2019/2/21追記)

ついに公開!企業のセキュリティ実態調査報告書<NRI Secure Insight2018>

ランサムウェアが流行した理由

RSAでの報告内容

ランサムウェアを利用することはとても簡単である。

・ランサムウェアを生成するためのエクスプロイトキットが低コストで容易に入手可能

・RaaS(Ransomware as a Service)を利用することで簡単に攻撃可能

・ランサムウェアをウイルス対策ソフトでブロックすることは難しい

Windowsの脆弱性「MS17-010」に対処していないシステムが世界中に数多く存在したことや、当該脆弱性を突く「EternalBlue」エクスプロイトによるワーム的活動の実現など、流行の要因には技術的なものも当然含まれます。加えて、攻撃者にとってのコスパの良さも流行の要因の一つであったということですね。

なお、上記の通り、日々様々な亜種が生成されるランサムウェアをパターンマッチング型のウイルス対策ソフトでブロックしきるのは難しいですが、以前本ブログでも紹介したEDRであれば、ランサムウェアの不審な振る舞いを検知し、即座に対応することが可能です。

ランサムウェアへの対策

RSAでの報告内容

ランサムウェアへの最も良い防御策はバックアップを取ることである。

・共有ネットワークや共有ドライブから完全に分離した、オフサイトストレージに保存する

・定期的な復元テストを実施する

・復元する場合は、バックアップが無感染の信頼できるデータであることを確認する

また、システムへのパッチ適用、電子メールのセキュリティ対策、従業員への教育も重要である。

適切にバックアップを取得していれば、仮にランサムウェアに感染した場合でも、金銭要求に応じることなく対処することができます。登壇者は、「良いバックアップの取得は血圧を少し下げる」と話していました笑。

ただし、バックアップを取得していても復元テストを実施していない、復元のための手順書を用意していないという企業は意外と多いです。いざ感染してしまった時に、慌てず確実に対処するための事前準備は実施すべきでしょう。

バックアップを取得していない状態でランサムウェアに感染してしまった場合は、攻撃者に金銭を支払うことも手段の一つにはなり得ます。ですが、RSAの登壇者たちの間では支払い有り派と無し派で意見が分かれていました。有り派としてはわずかでもデータ復元の可能性があるのならば手段としては取り得るということで、事前にビットコインウォレットの準備をしておくことを推奨していました。

無し派はアメリカ政府の方だったので、攻撃者へ活動資金が渡ることを良しとしないのは当然ですね。個人的には、支払いをしてもデータが復旧されない事例がそれなりにあることや、支払いをすることで"カモ"とみなされ更なる攻撃を受ける危険性があることから、支払いはすべきではないと考えています。

2017年はランサムウェアによる被害件数が減少

RSAでの報告内容

2016年まで毎年増加していたランサムウェアによる被害件数だが、2017年は減少していた。

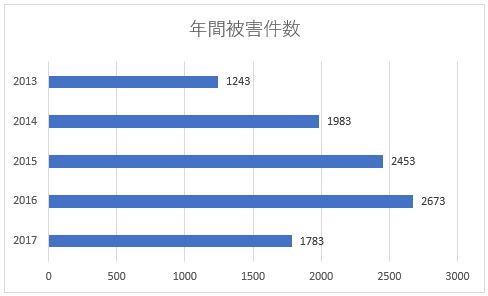

図2.ランサムウェアによる年間被害件数

出典:Internet Crime Complaint Center(IC3)のアニュアルレポートよりNRIセキュアが作成

https://www.ic3.gov/media/annualreports.aspx

その理由として、主に以下が考えられる。

①malspam campaign(悪意あるスパムによる攻撃)の有効性低下

②マイニングマルウェアや他の形式のマルウェアへの移行

③エクスプロイトキットの消失

2017年に大流行したランサムウェアですが、意外にも年間被害件数は2016年に比べ減少しているとのこと。

理由①は、ランサムウェアへの対策が着実に進んできていることや、感染した際に金銭を支払う企業がそれほど多くない(CyberEdge Groupの調査によると金銭を支払ったのは4割弱)ことなどが影響していると考えられます。

理由②のマイニングマルウェアについては以前本ブログで詳細にまとめた通り、仮想通貨の運用に必要な「マイニング」という処理を、他人のPCやサーバで勝手に行い、その対価として仮想通貨を不正に得るということを目的とした不正プログラムです。

事実、RSA Conference 2018でComodo Cybersecurityが発表したレポートによると、2018年の第1四半期のマイニングマルウェア検出数はランサムウェア検出数を上回っています。

ランサムウェア対策が進み、利用可能なエクスプロイトキットなども減少する中、感染させたとしても金銭を得られる確証のないランサムウェアよりも、より確実に金銭を得ることができるマイニングマルウェアに攻撃者がメリットを感じている結果と言えそうです。

ですが、ランサムウェアへの対策は引き続き重要視すべきでしょう。Avastの調査結果 によると、依然として全世界のWindows PCの29%に「EternalBlue」を利用される脆弱性が存在しています。今後は医療機関やサイバー保険加入者など、支払いに応じる可能性の高い企業を狙った高度な攻撃がさらに増えるかもしれません。また、マイニングマルウェアや他の攻撃手法との組み合わせによる新たな脅威が生まれる可能性もあります。

ビジネスのデジタル化に伴い、ランサムウェアを含めたあらゆる脅威から企業を守るために、様々なシステムやアプリケーションで発生する脆弱性に迅速かつ適切に対応することが求められています。脆弱性管理は単に脆弱性情報を収集したり、脆弱性管理ツールを導入したりするだけでは十分とは言えません。Secure SKetCHでは「パッチ適用プロセスの整備状況」や「定期的な脆弱性スキャンの実施」など、自組織の脆弱性管理の充足度を評価する設問も用意しています。是非一度、Secure SketCHを使って脆弱性管理状況も含めた自組織のセキュリティ対策状況を評価・可視化してみてはいかがでしょうか。

<2018/7/12 追記>

セキュリティベンダーのKasperskyは、ランサムウェアとマイニングマルウェアの両方の機能を併せ持つマルウェアを発見しました。感染した端末の状態に応じ、より成功率の高い攻撃を選択するようです。具体的には、感染した端末のAppDadaフォルダ内にBitcoinのフォルダがある場合はランサムウェアを選択し、Bitcoinフォルダがなく、端末に論理コアが2つ以上存在する場合はマイニングマルウェアを選択します。ランサムウェア自体の検出数は減少しているとお伝えしていますが、攻撃は高度化しており、今後もランサムウェアへの注意は怠るべきではないでしょう。

<2019/2/21 追記>

スレットインテリジェンス提供企業であるRecorded Futureは2019/2/13に、「4 Ransomware Trends to Watch in 2019」 において、2019年に予測されるランサムウェアの動向を発表しました。

4つのトレンドの内容は以下の通りです。

- ランサムウェア市場は依然として存在し続けるものの、ランサムウェアの感染を試みるキャンペーンの多くはそれほど成功しない

- ランサムウェア関連を狙ったキャンペーンはオープンになっているRDPサーバを狙ってくる

- 上記2点が推測として挙げられているが、GandCrabだけはこの例外であり、感染を広め攻撃に使われる

- 国家によるサイバー攻撃およびサイバー犯罪者によるサイバー攻撃において同じツールが使われる

ランサムウェアの脅威は今後も残り続けるものの、2017年ほどの大規模な感染拡大は起こらないだろうと予想しています。なお、例外的に感染を拡大しうるランサムウェアとしてGandCrabがピックアップされていますが、2/21現在の最新のGandCrabに対応する復号ツールがランサムウェア対策推進プロジェクト「No More Ransom」よりダウンロードすることができます。

ランサムウェアの感染リスクは下がりつつあるようですが、万が一感染してしまった際には、復号ツールの利用を試してみても良いかもしれません。

さいごに

RSA Conferenceではセッションに加えて、各企業がブースを出展するExpoも実施されます。そこに、NRIセキュアもブースを出展しました 。NRIセキュアとして初めてのRSA Conference出展は2015年で、2016、2017、2018と今回で四年連続の出展となりました。合わせて、NRIセキュアグループであるユービーセキュアのWebアプリケーション脆弱性検査ツール「Vex」の展示 も実施しています。

写真1.NRIセキュアブース

写真1.NRIセキュアブース

写真2.Vexを紹介する様子

写真3.NRIセキュアについて説明する様子

筆者も数時間ブースに立たせていただきましたが、来場者の方から弊社に対し想像以上に多くの関心を寄せていただきました。継続は力なり、ということで、来年以降も出展し更なるグローバルでのブランディング向上を目指します!