本ブログをご覧の方の多くが既にご承知の通り、フィッシングメールに添付のマルウェアや改ざんされたWebサイトに仕掛けられたマルウェアに端を発したセキュリティインシデントは数多くある。

こうした状況を踏まえてIT部門がアンチウイルス製品を一元的に管理し、ITインフラ部門、インシデント対応部門が、日々PCやモバイルなどのエンドポイント端末(以下、エンドポイント)のアラートに対応している企業も多いだろう。

ところで昨今、既存のアンチウイルス製品では対処が難しい事例が増えていることはご存知だろうか。

アンチウイルス製品での対処が困難な3つの事例

事例1. 社内ネットワーク接続を前提としている管理

管理サーバーが社内ネットワークに設置されており、出張が多いユーザなどが十分に保護されていない、仮にマルウェアが検知してもIT管理者が気づかないケース。「社外のWiFiスポットでインターネットに接続し、そこでマルウェアに感染、それを知らずに社内にPCを持ち帰り、ネットワークに接続した途端に社内ネットワークで感染が広がる」といったマルウェア感染事例も多い。

事例2. 検知困難なウイルス・マルウェアの増加

攻撃者は既存のアンチウイルスによる検知を逃れるための改良を常に続けている。加えて昨今はOS標準のコマンドや正規のアプリを利用してエンドポイントを不正に操作し、情報の持ち出し等を行うケースもある。このタイプの攻撃は「マルウェア」として検知することは非常に難しい。

事例3. 痕跡を残さない攻撃の増加と、被害調査の難しさ

ファイルの書き出しや変更などを行わず、痕跡を残さないマルウェアも増えている。感染後に専門家がエンドポイント端末を詳細に分析しても「マルウェア感染後になにが起きたのか、どのようなファイルを操作して、なにを持ち出したのか」を得ることができなのだ。

もし、端末が社内ネットワークに接続していれば、ネットワーク機器のログから分析可能な場合もある。しかし、テレワーク(リモートワーク・モバイルワーク)などで社内に接続せず、インターネットに直接アクセスしていた場合はネットワーク調査はほぼ不可能だ。

その場合、インシデント対応部門が調査を行っても、なにも事実をつかむことができないことになる。いつか、なにが露呈するかわからない、そのような不安を常に抱えながら通常業務にもどっていく…

ここで挙げた事例は、既にテレワークを推進している企業から聞こえてくる課題である。そして働き方改革に伴うテレワーク導入の気運を考えると、より多くの企業がこのような状況に直面していくと見ている。

「先進的な対策」をしている、ある企業のケース

さて、ここからは場面が変わって、とある企業のIT部門、ITインフラチームとインシデント対応チームの日常風景を見てみる。

・・・大西洋時間 午後3時・・・

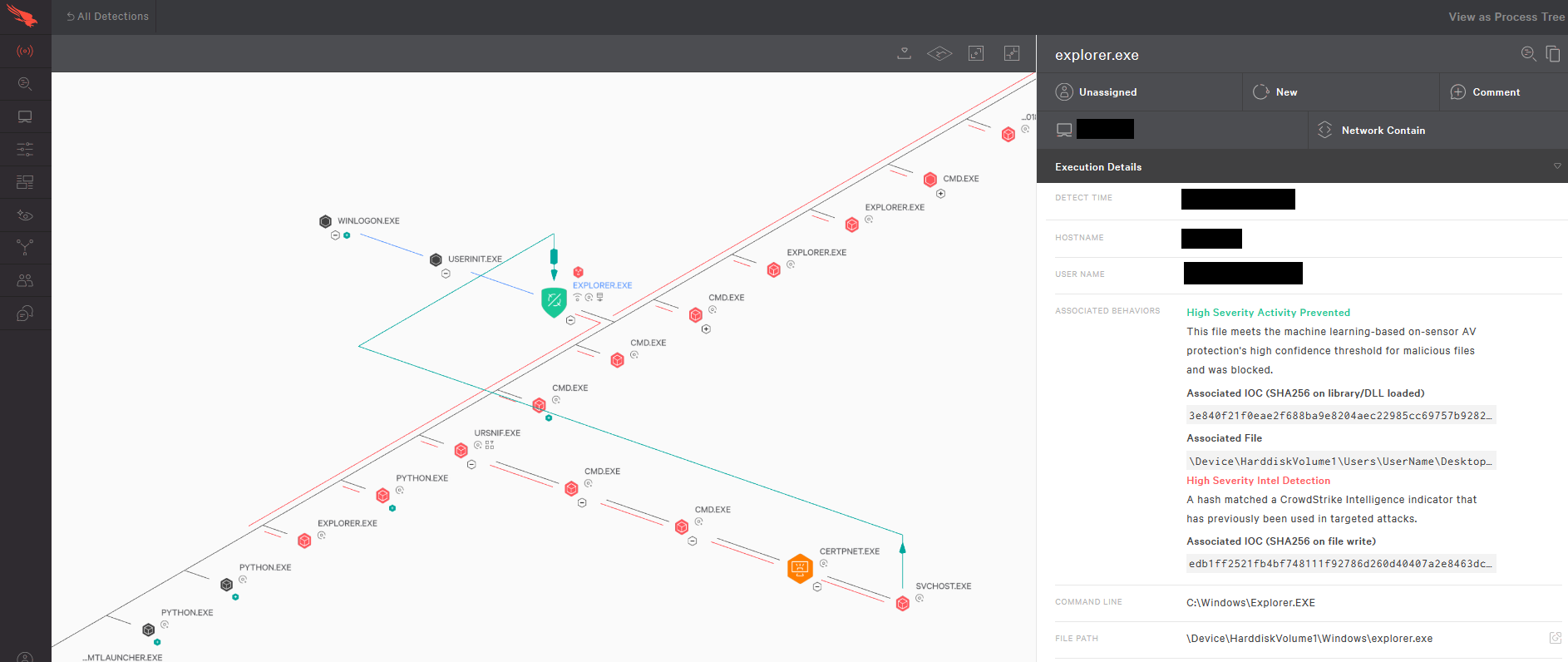

--“[緊急度:高] エンドポイント検知アラート” というメールがITインフラチームとインシデント対応チームの同報に届く。 ITインフラチームのJohnはすぐにそのメールに気付き、エンドポイント検知ダッシュボードにログインする。

John:(検知情報を見ると、ユーザID acb…の利用しているモバイルPCだな。彼は現在東海岸のオフィスに出張中のようだ、どうやらホテルのインターネットを利用している)

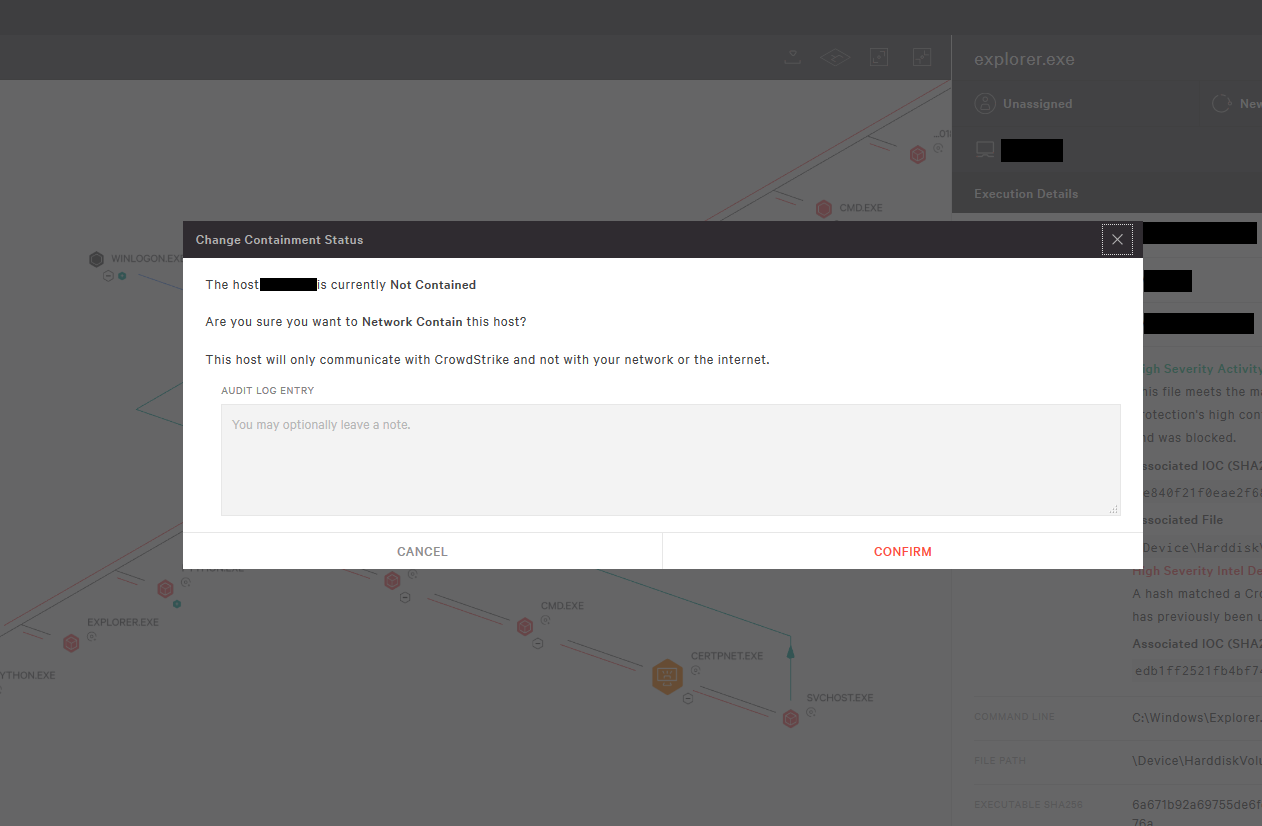

John:(検知情報を見ると、ユーザID acb…の利用しているモバイルPCだな。彼は現在東海岸のオフィスに出張中のようだ、どうやらホテルのインターネットを利用している)John:(何がおきたのかわからない点もあるが、緊急度高のマルウェアを検知したことは確かだな、一旦”ネットワーク隔離”を実施しておこう)

--エンドポイント検知ダッシュボードから、ネットワーク隔離を実行する。

--エンドポイント検知ダッシュボードから、ネットワーク隔離を実行する。John:(ひとまずこれで、インターネット経由で何か不正に操作されることは無いだろう)

・・・ここまでアラートメール受信後5分後・・・

John: (ユーザに連絡をとりたいが、電話にでないな・・彼は仕事を終えてどこかに飲みにでもいったかな)

--Johnは別オフィスで勤務するセキュリティアナリストに調査依頼をメールした。

インシデント対応チームへ

このアラートだが、検知情報を見て、一旦ネットワーク隔離を行った。

アラート前後で何が起きたのか、どのような状況か詳細を調査してほしい。

まだユーザとの連絡はとれていないが、状況がわかったらまた連絡する。

John

・・・場面が変わって・・・

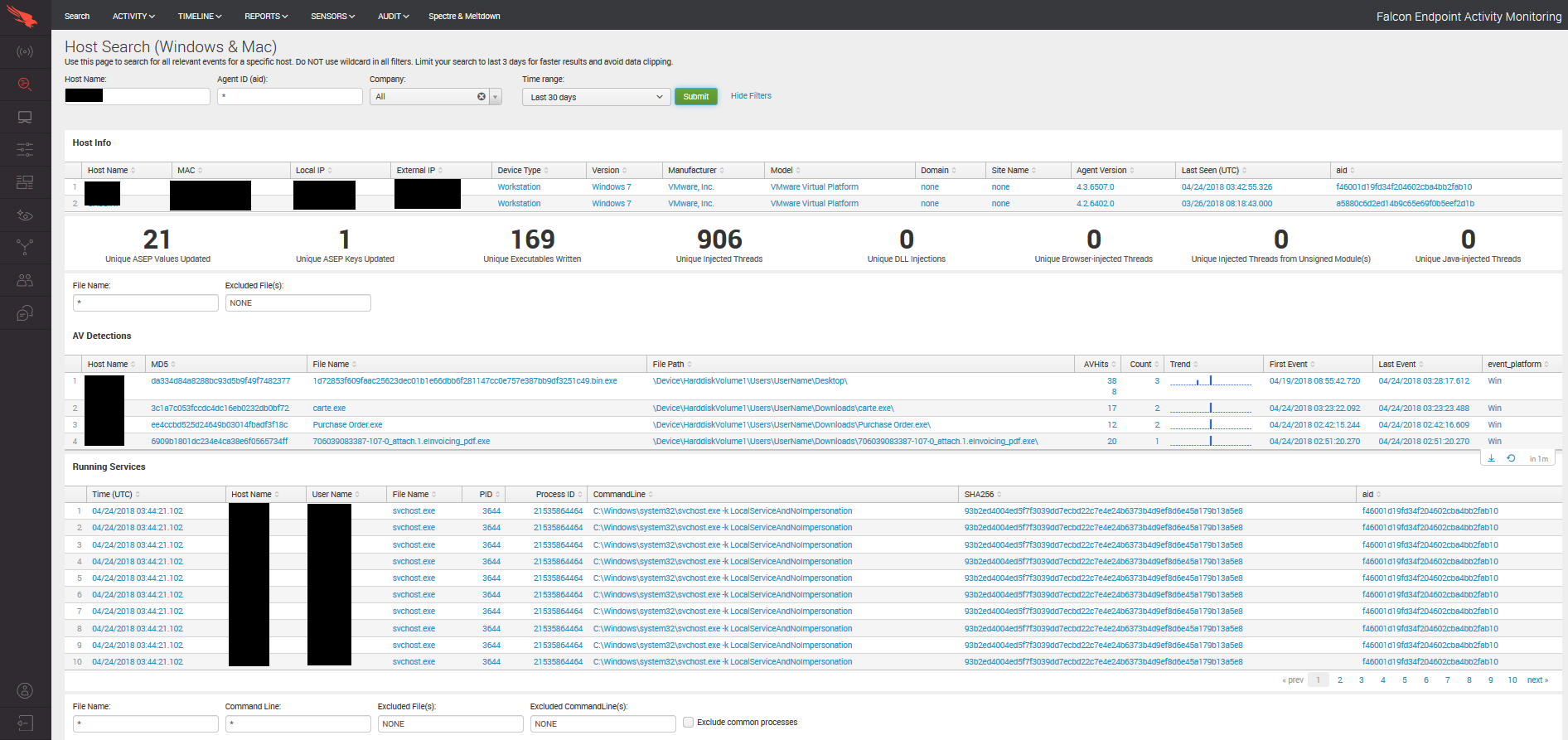

--インシデント対応チームのセキュリティアナリストは、その連絡をうけ、エンドポイント検知ダッシュボードから詳細なログ分析機能を呼び出し、調査を開始する。

・・・30分経過・・・

--セキュリティアナリストはJohnとの電話会議をセットして、状況を説明する。

アナリスト:「今回のアラートは、メール添付されていたWordファイルを開いたことがきっかけだ。そのWordファイルのマクロが改ざんされた企業Webサイトからマルウェア本体をダウンロードしたようだ。

インテリジェンス情報によると、このマルウェア本体はRemote Access Toolで、TOR経由でCommand & Controlに接続しようとするという情報があるが、今回はC&C接続試行前にプロセスをブロックしている。

情報漏えいなどのリスクが発現した痕跡はない。」

インテリジェンス情報によると、このマルウェア本体はRemote Access Toolで、TOR経由でCommand & Controlに接続しようとするという情報があるが、今回はC&C接続試行前にプロセスをブロックしている。

情報漏えいなどのリスクが発現した痕跡はない。」

John:「こちらはユーザと連絡がとれたんだが、確かに検知時刻の前後に添付ファイル付きのメールを開いたと言っていた。明朝東海岸オフィスのヘルプデスクチームに駆除を依頼する。それが終わり次第、ネットワーク隔離を解除する。」

・・・ここまで1時間・・・

今回のエピソードは、筆者が米国のある企業のセキュリティ部門に所属した時の経験を基にしている。実際のやりとりは、ユーザへの連絡担当者は別におり、アナリストが複数いるなど登場人物が多いが、ここでは主な役割で統一した。対応所要時間はほぼ記載のとおりである。

ここでポイントとなるのは

- 社外にある、インターネットに直接接続されている端末の感染事例

- ITインフラ担当者、セキュリティアナリストはそれぞれ別の場所にいる

- 検知からネットワーク隔離まで数分、分析までを1時間程度で完了している

もしこのケースで従来のアンチウイルスだけを利用しているケースだとどうなっただろうか。

仮にITインフラ担当者がアラートをうけとることができたとしても、電話で連絡してもつかまらず、連絡し続けることになる。ユーザは1時間後に連絡をうけ、すぐにホテルに引き返しインターネット接続を切ったとしても、すでにマルウェアを利用した遠隔操作で情報を窃取されているかもしれない。

被害をうけたユーザは、調査のために端末を渡し、長時間業務に支障が出るし、マルウェアに感染したという自責の念にかられる。そもそも出張先にはセキュリティアナリストはいなかったので、出張から戻ってくるまで端末を利用することはできなかったかもしれない。

迅速にネットワーク隔離を行うと、ユーザに一時的に業務に影響が出る可能性がある。とはいえ、仮に深刻なマルウェア感染が発生した場合とくらべれば、業務影響や被害を最小限に抑えられるといえるし、調査のために端末を郵送したりすることに比べれば、より影響の少ない方法だといえるだろう。

IT管理者からみて遠隔地にある端末の管理は非常に苦労するものであった。出張、リモートワークに限らず、多くの営業所や拠点を有し、各拠点にはITに詳しい担当者がほとんどいない企業でも同様のことが言える。

今回の事例で登場した製品は、”Endpoint Detection and Response (EDR)”と呼ばれるものである。昨今、日本においても徐々に導入する企業が増えており、すでに同種の製品は複数市場にでている。

EDR導入検討のポイントと導入効果

"EDRを導入する前は年に数度は大きなマルウェア感染騒ぎが起きていたが、いまはそんな騒ぎはほとんど起きていない。今は、アラートが上がった時も、すぐに自分たちでリモートからネットワーク隔離できるし、アラートが誤検知か疑わしい場合は、ひとまず隔離してからセキュリティアナリストに調査してもらえる。以前のストレスフルなオペレーションを考えると、もう昔の環境には戻りたくないね" この製品を所管するITインフラマネージャーが、こう話していたことが印象に残っている。

EDR製品を選定するにあたって重要な点は、

- 既存アンチウイルスで未対応の”未知の脅威”検知に加え、複数の検知手法が利用でき、既存アンチウイルスの代替も可能

- 被害状況を正確に把握するための、詳細なログ取得機能

- 専門家が必要な時に迅速に調査・分析を行える操作性

これらを兼ね備えた製品を選定することだ。

EDRの強みの一つが、専門家による詳細な分析を行うための機能である。サーバーやネットワーク機器をSOC (Security Operations Center)で監視することと同様に、エンドポイントをリモートから監視・オペレーションできる。これはこのオペレーションを自社で行うだけでなく、社外のマネージドEDRサービスにアウトソースできる点がこれまでのアンチウイルス製品との大きな違いだ。エンドポイントセキュリティに関する守りを固めながら、社内のIT担当者の負担や負荷を削減することに大きく寄与する。

説明責任を果たすための負担も削減

仮にエンドポイントに対する「検知困難で」「痕跡を残さない」攻撃を防ぐことができず、被害状況を調査・報告する場合においてもEDRは有効である。従来は調査できなかった詳細な状況を知り、顧客や第三者、マネジメント層などへの説明責任を果たすことができる。この点は、特にインシデント調査を経験した企業の方々はその重要性を十分にご理解いただけると考える。

なお、既にEDRをご存知の企業の一部の方からは「EDRのような高度なソリューションは、対策の進んでいない我が社にはまだ早い」といった声を聞くこともある。前述の通り、EDRによって専門家が迅速に高度な分析を行えるようになる利点はもちろんある。

ただ、そのためだけではなく、「ITインフラを管理する部門や、ヘルプデスク等のユーザー対面部門、インシデント対応チーム等、エンドポイントに関わる人々の負担が格段に下がる」こと、また必要に応じて、「端末を物理的に渡すことなく、専門家に高度な分析を依頼することができる」という点にも注目頂きたいと思う。

既存のアンチウイルス製品とEDRを併用することは可能だが、既存のアンチウイルスをEDRで置き換えることがセキュリティ対策予算の全体最適の観点から有効なケースもある。また、既存アンチウイルスの機能不足を複数のソリューションを導入することで対応してきた企業にとっても、その重厚な対策をよりシンプルに見直す余地があるといえる。

ストレスフルなインシデント対応、想像するだけで胃の痛くなるような状況を経験した方にこそ、この打ち手の有効性を理解いただけると考える。現在、Windowsのメジャーバージョンアップ・移行計画を策定中の企業も多いが、このタイミングこそエンドポイント対策を見直す絶好のチャンスであるといえよう。

Secure SketCHではEDRに関連した評価項目も用意している。EDRの導入済みの企業も、未導入の企業も、ぜひ一度Secure SketCHを使って自社のスコアや偏差値を可視化してみてはいかがだろうか。