持ち帰った会社PCでダウンロードした業務データを、自宅のプリンタで印刷する。クラウドストレージに保存した業務データで、取引先とコラボレーションする。テレワークで可能となったこうした働き方も、前提を変えると情報漏洩につながる可能性がある大きなリスクが見えてきます。

先の例でいえば、印刷した業務データが名簿業者に不正に販売しようとした個人情報だったらどうでしょう。コラボレーションした取引先担当者がネットカフェでテレワークし、脆弱なレンタルPCやタブレットに大量にダウンロードした自社の業務データを、そのまま残して帰宅していたらどうでしょう。

通信経路、端末、クラウドストレージ、コラボレーション——。

個別にはセキュリティ対策が施された様々なネットワーク機器やサービスも、組み合わせのつなぎ目がリスクにならぬよう、全体を通してセキュアなテレワーク環境を整備することは容易ではありません。弱い部分から切れる鎖のように、セキュリティはもっとも脆弱な部分によって情報漏洩への抵抗力が決まります。

テレワークが浸透しつつある現在、社内ネットワークにとどめていた機密情報が急速に社外インターネット環境を介して流通し始め、これまでは起こり得なかった経路からもファイルが流出するリスクが高まっています。こと取引先のテレワーク環境に至っては自社の努力が及ばないものの、テレワーク環境全体を構成するセキュリティの鎖の一つであることは事実です。

仮にキャッシュデータであっても、ひとたび自社の管理外の端末にダウンロードされれば、もともとのセキュリティポリシーのコントロールを失い、他人の手やウイルス等によって勝手に複製され拡散される「ファイルの独り歩き」を止めることができません。

本稿では、テレワークが浮き彫りにするこうしたファイルの独り歩きについて取り上げ、従来の多層防御的視点では防ぎ切れないこの問題を、新しいゼロトラストモデルの視点でとらえた本質的な対策について解説します。

テレワークが浮き彫りにするコンテンツセキュリティの限界

機密ファイルの流通経路

テレワークが進み、これまで社内ネットワークを越えることがほとんどなかった機密ファイルの通信パケットが、見過ごせない規模で社外ネットワーク上を流通し、数多くのクラウドサービスや社外端末のハードディスク上に保存され始めています。

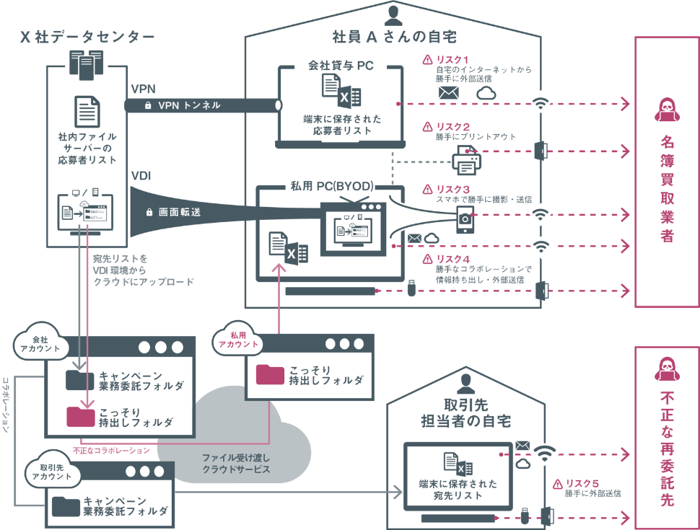

では、主にどんな経路を介して流通しているのでしょうか。次のようなケースを例に整理してみます。

-

ケース:

商品メーカーのX社はアフターコロナ応援キャンペーンを緊急企画し、応募者全員にクーポン付きのダイレクトメール(DM)を郵送する。テレワーク中の担当社員Aさんは、これから応募者リストを加工して委託業者に宛先リストを送ることにした。

テレワーク環境下であっても、ファイルの受け渡しは避けることができません。この例ではまず、応募者リストが社内ファイルサーバからAさんによって持ち出され、加工された宛先リストがAさんから委託業者に受け渡されます。

Aさんは自宅に持ち帰った社用PCから、応募者リストを「①社内ネットワークにアクセス」する手段で持ち出し、宛先リストは委託先業者のPCに「②クラウドサービスを介してファイルを受け渡す」手段で送信する場合を考えます。

それぞれ代表的な例を下記に示します。

-

①社内ネットワークにアクセスする手段の例

VPN(Virtual Private Network:仮想専用線)[1]

VDI(Virtual Desktop Infrastructure)[2]

②クラウドサービスを介してファイルを受け渡す手段の例

ファイル転送・共有ツール

クラウドストレージ

コラボレーションプラットフォーム

[1]VPNとは、PCから社内ネットワークの入り口まで暗号化された通信の「トンネル」を作り、その中でデータをやり取りする仕組みのこと。VPN接続をする際に強固な認証を行うことで、従業員以外の悪意の第三者による会社への不正アクセスを防ぎ、暗号化によって通信内容が盗聴されることを防ぐ。 - [2]仮想デスクトップ基盤、企業などで、デスクトップ環境を仮想化してサーバ上に集約したもの。ユーザは端末からネットワークを通じてサーバ上の仮想マシンに接続して操作する。

上記はいずれもテレワークでは主流の方法で、少なくとも個々の手段はセキュリティに配慮された安全な仕組みや機能が備わっているものばかりです。これらを組み合わせれば、テレワーク環境全体として、ひとつながりの強いセキュリティの鎖ができるかのように見えます。

ところがこれらの手段は、ファイルの流通経路においてセキュリティの責任範囲が個々に決まっており、それを超えた範囲では情報漏洩を防ぐことができません。どこを守ることができるのか、責任範囲を把握しないまま組み合わせてしまうと、そのつなぎ目の部分にある情報漏洩の大きなリスクを見落とすことになります。

VPN、VDI、クラウドサービスの限界

テレワークにおけるセキュリティリスクを正しく把握するために、先ほど挙げた「①社内ネットワークにアクセスする手段」、「②クラウドサービスを介してファイルを受け渡す手段」がそれぞれファイルの流通経路のどこを守っているのかを改めて整理します。

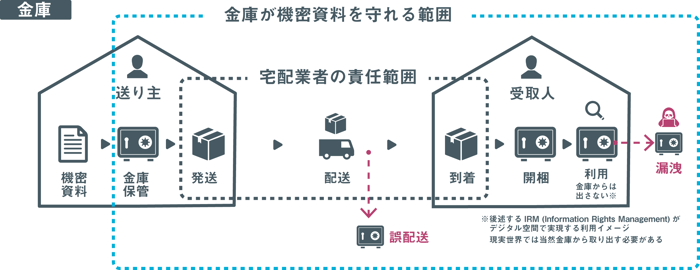

その前に一つ、ファイルの流通を荷物の流通という身近な例に当てはめた場合、宅配業者は流通経路のどこに責任を持っているのか(守っているのか)かを整理してみます。

宅配業者の責任範囲

上の図は、送り主が荷物(機密ファイル)を受取人に送付する様子を示しています。宅配業者は、送り主によって梱包された段ボールを受け取り、荷札にある通りに受取人まで安全に正しく届けることに責任を負っています。

したがって当然、荷札に記載された通りのものが梱包されているか、宛先が正しいかは送り主の責任です。ましてや受取人が荷物から機密ファイルを取り出し、それを第三者に不正に漏洩したとしても、宅配業者にその責任を問えるはずもありません。それが宅配業者の責任範囲です。

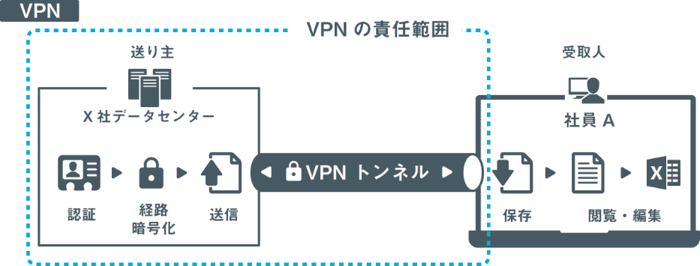

VPNの責任範囲

VPNとは、端末から社内ネットワークまでの通信経路を暗号化し、仮想的な専用線を構築するものです。上の図では、機密ファイルを要求する(持ち出したい)Aさんを受取人、機密ファイルを送信する社内ファイルサーバを送り主としています。図からわかる通りVPNの責任範囲は、先ほどの宅配業者と同様、通信経路をセキュアに守ることが責任範囲です。

したがってAさんが間違ったファイルを持ち出したり、持ち出したファイルを第三者に漏洩したとしても、VPN自体はそれらを防ぐことができません。

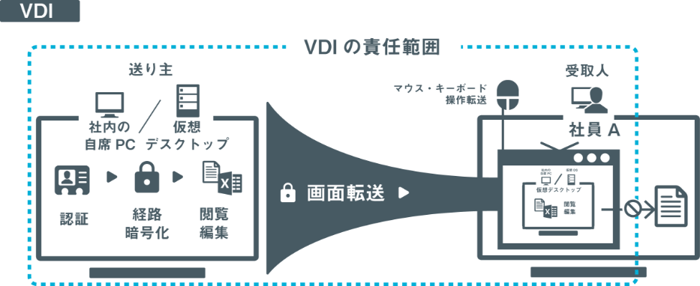

VDIの責任範囲

VDIとは、端末からキーボードとマウス操作情報を受け取り、仮想デスクトップ上(簡易的なVDIの場合は社内の自席PC上)でその操作を実行する模様を、画面転送する形でリアルタイムに端末に伝送する仕組みです。そのため、Aさんが機密ファイルを自宅で編集したとしても、実際はその模様を自宅で見ているというだけで、機密ファイル自体の通信パケットが社外に流通しているわけではありません。

VDIは、機密ファイルを社外に持ち出すことなく社内業務を行える点でVPNと比べセキュリティ的な優位性があります。ただしVDIにも責任範囲がありますから、例えばAさんが仮想デスクトップ(もしくは社内の自席PC)上からクラウドサービスにファイルを持ち出したり、自宅の端末に表示された機密ファイルをスマホで撮影し他社に漏洩するような不正を防げるものではありません。

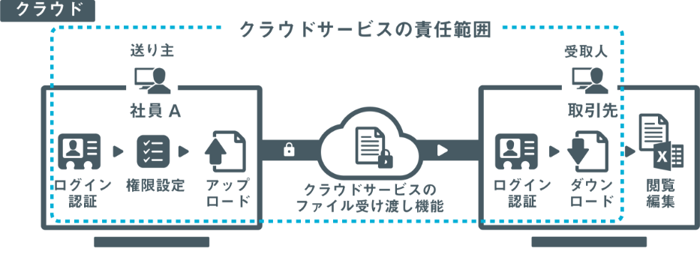

クラウドサービスの責任範囲

「②クラウドサービスを介してファイルを受け渡す手段の例」では、ファイル転送・共有ツール、クラウドストレージ、コラボレーションプラットフォーム、VDRなど様々なサービスがありますが、ファイルの受け渡しという視点ではひとくくりにできます。ここではこうしたファイル受け渡しに用いられるクラウドサービス全般の責任範囲について整理します。

社外の取引先に機密ファイルを送るには、VPNやVDIといった仕組みは使用できないため、通常何らかのクラウドサービスが必要となります。Aさんは自宅の端末から、もしくは仮想デスクトップからクラウドサービスにファイルをアップロードし、各サービスを通じて取引先担当者のPC上にダウンロードされます。クラウドサービスは前述の宅配業者やVPN同様、ファイルの流通経路が責任範囲となります。

したがって、Aさんが間違ったファイルをアップロードしてしまったり、誤った相手に送信したり、受取人が受け取った機密ファイルを第三者に漏洩させたりといったことは、クラウドサービスの責任範囲外となります。

セキュリティ対策のつなぎ目に残る情報漏洩リスク

前述のケースでは、テレワーク中のAさんが、キャンペーンの応募者リストを社内ファイルサーバから持ち出し、自宅に持ち帰った会社PCで宛先リストに加工し、DM郵送を委託する業者に受け渡します。

ここでたとえば、社内の監視の目がないテレワークという環境で魔が差したAさんが、持ち出した応募者リストを名簿買取業者に売却しようと企んでいたらどうでしょうか。さらに、委託業者がX社の許可なく別の業者に再委託し、再委託先のセキュリティ対策がまともに行われていなかったらどうでしょうか。

テレワーク導入企業で一般的に用いられる「①社内ネットワークにアクセスする手段」と、「②クラウドサービスを介してファイルを受け渡す手段」を組み合わた結果、Aさんの悪意と委託業者のずさんさがどのような情報漏洩リスクを招くでしょうか。

本ケースを図示したうえで、考えられる情報漏洩リスクのうちいくつかについて解説します。なお、リスクの観点を広げるため、「①社内ネットワークにアクセスする手段」にはVPNとVDI両方使用する前提で記載します。

- リスク1:

- Aさんは、VPNを使って社内ファイルサーバーから会社貸与PCに応募者リストを持ち出しています。一見安全にも見えますが、会社貸与PCは自宅のネットワークに接続したうえでVPN接続していることに注意してください。VPNの設定(スプリットトンネリング)などによって、PC端末からVPNを経由せずに直接インターネットにアクセスできる場合、会社貸与PCに保存されたすべてのファイルは、メールやクラウドサービスを介して自由に外部に送信できる状態にあります。

- リスク2:

- これは自宅にあるプリンタから勝手にファイルを印刷され、それがどこかへと持ち出されてしまうリスクです。会社貸与PCの端末設定によっては、自宅のプリンタをUSB/Wi-Fi/Bluetoothで接続し、印刷することができます。

- また、私用PCなら当然ファイルを印刷することが可能です。なお私用PCに応募者リストが保存されてしまう経路についてはリスク4で説明します。

- リスク3:

- VDI方式は画面転送を行っているだけで実際のファイルが持ち出されることがありません。このことから、自宅のPCを安全に業務利用 (BYOD: Bring Your Own Device) する方法としてVDIが採用されるケースがあります。

- Aさんは私用PCからX社の自席に設置したデスクトップPCを遠隔操作していますが、転送された画面上には応募者リストの情報がそのまま表示されています。一部のVDI製品の中にはPCの画面キャプチャ機能を停止する機能がありますが、何とか情報を持ち出そうとすれば、スマホからモニターを写真または動画撮影し、さらにはOCR(Optical Character Recognition/Reader、光学的文字認識)などのツールでテキスト情報を抽出することまで行うかもしれません。衆人環視の中にいるオフィスと違って誰の目もない自宅環境では、こうした大胆な不正も気づくことができません。

- リスク4:

- これは社外へのファイル受け渡しに、ファイル共有/コラボレーション系のクラウドサービスを使用している場合に起こりうるリスクです。こうしたクラウドサービスの中には、だれとでも手軽に共有ができるよう、無料でアカウントを作ることができるものがあります。

- Aさんは、X社で使用するメールアドレスをIDとする「会社アカウント」と、プライベートのメールドレスで作成した「私用アカウント」の二つを持っていて、「こっそり持ち出しフォルダ」を共有していたらどうでしょうか。

- AさんはVDI経由で、取引先(業務委託先)と共有しているフォルダに宛先リストをアップロードしたらついでに、こっそり持ち出しフォルダにアップロードするでしょう。あとは私用PCから私用アカウントにアクセスし、宛先ファイルをダウンロードするだけです。

- こうして持ち出されたファイルは、メール、クラウドサービス、USBメモリ等で勝手に外部送信されたり、印刷も自由に行うことができます。

- クラウドサービス側に私用アカウントとのコラボレーションを禁止する管理機能が備わっていて、かつ当該機能を使っていれば防ぐことができます。ただし、会社アカウントが無料でサインアップされたシャドーITであれば、そうした管理機能すら提供されていません。

-

リスク5:

取引先担当者も実はテレワークを行っており、担当者の自宅はAさんの自宅と同様、リスク1~4と同じ問題があります。本稿冒頭で触れた通り、担当者がネットカフェにいるとも限りません。

-

取引先のテレワークがどこまでセキュアに行われているかは厳密に監督の目が行き届かない可能性もあり、担当者のミスや悪意によらず、機密ファイルが勝手に外部に送信されてしまうリスクを0にすることができません。

メール誤送信が未解決のまま、増えるファイルの持ち出し経路

ここまで行ってきた整理と検証から薄々お気づきかもしれませんが、リモートワークで広く導入されているセキュリティ対策には隠れた前提があります。悪意やミスにかかわらず、社員は不正にファイルを持ち出さない・渡さない、ファイルの受取人も不正にファイルを持ち出さない・渡さない性善説が大前提になっています。

これまでのように物理的に会社に出社し、衆人環視にあるオフィスで、ファイル持ち出しなく完結する業務では教育やセキュリティガバナンスが効いていたかもしれません。それがテレワークとなり、監視の目がない自宅で、ファイルの持ち出しが前提となるコラボレーション業務中心の働き方に変わったとき、セキュリティはこれまでの性善説が前提のままでよいでしょうか。

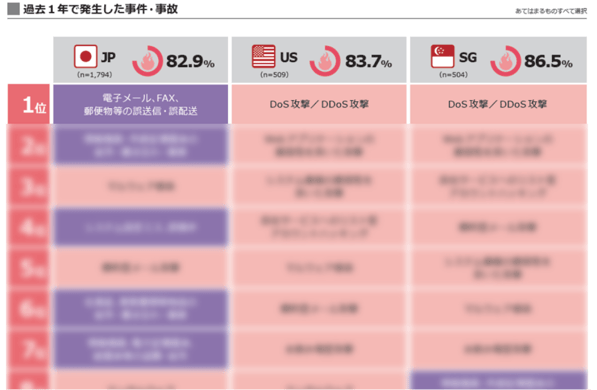

そもそもテレワーク前の状況でも性善説のセキュリティモデルが成功していたとは言い切れません。その最たるものが、メールの誤送信です[3]。

[3] 図は当社で実施した「企業における情報セキュリティ実態調査2019」の結果より、過去1年で発生したセキュリティに関する事件・事故の調査結果。すべてのランキングはInsight2019レポートに掲載しています。

メールを使った社外とのビジネスコミュニケーションは歴史が長く、数多くの個人情報漏洩事故がメールの誤送信よって引き起こされてきました。当社が10年以上毎年行っている数千社規模のアンケート調査でも、セキュリティインシデントのトップがメールなどの誤送信です。メールでも根本的には解決できていなかった情報漏洩課題を残したまま、テレワークの浸透で社外にファイルを持ち出せる流通経路がさらに増えたのです。誤送信、誤共有も確率からして増えるでしょう。これは自社の問題だけでなく、取引先も同じようにテレワークに移りつつあり、自社のビジネス全体から見れば、増加した流通経路は把握するのも困難です。

悪意については、教育や監視によるけん制などを積み重ねることで防げるかもしれませんが、ヒューマンエラーをなくすことはできません。情報漏洩のきっかけが、悪意であってもミスであっても、企業や国民に与える影響は変わらないため、なくならないミスについても真剣に対策する必要があります。

性善説を前提としたセキュリティ対策のほころびは、テレワーク以前に社外クラウドサービスの業務利用が当たり前になってきたここ数年のIoT環境と、DX(デジタルトランスフォーメーション)の企業戦略でも同様に課題となっており、「性悪説」に対抗できる新しいセキュリティモデルへの転換を迫られています。それがゼロトラストセキュリティです。

なくせない「ファイルの独り歩き」を織り込んだセキュリティ対策

ファイルの独り歩きをゼロトラスト的視点で考える

ゼロトラストセキュリティを語る前に、これまでの情報漏洩対策がどのようなアプローチだったかについて整理してみます。

これまでのセキュリティは「境界防御型セキュリティモデル(ペリメタモデル)」と呼ばれています。社内を信用できる領域、社外を信用しない領域に二極化して捉え、ウィルスなどの脅威の侵入および情報の持ち出しが行われる社内外の境界に、複数の対策を何層にも重ね合わせて守り固める多層防御モデルでした。

情報の出口についていえば、ネットワークへの出口か社内ネットワークにつながるPC端末ですから、ファイアウォールで不要な通信は遮断、情報持ち出しにつながるサイトはURLフィルタリングで禁止、メールへのファイル添付は必要最小限に、PCは端末管理クライアントを入れて監視、USBメモリへの書き出しを禁止、ワイヤーロックをかけてPC持ち出しを禁止、監視カメラを設置——。様々な仕組みや監視で、とにかく社内から情報が持ち出されないようにすることが定石でした。

宅配便の例でいえば、玄関に鍵をかけて不審者が出入りできないようにし、機密情報が意図せず持ち出されていないか玄関の扉を常に監視するようなものです。

テレワーク時代ではどうでしょうか、情報が持ち出される経路はメールに限りませんから、いくつかのURLフィルタリングは解除せざるを得ません。ファイル受け渡しに使うクラウドサービスに限らず、業務で使用するほとんどのクラウドサービスにもファイルを保存しダウンロードする機能が備わっています。

クラウドサービスの業務利用を通じ、機密ファイルを保存したPCやサーバーが全国・全世界に点在し、会社のPCを持ち出すことも増え、文字通り物理的に社外に流通し始めています。そこには監視カメラもなければ、ワイヤーロックもなく——。

境界防御型セキュリティで考えれば、ファイルの流通経路を明らかにして一つ一つ点検し、ただ一か所でも弱い鎖が存在しないように対策を施して維持し続ける、そんな方法が現実的でしょうか。もう今の状況ですでに限界を迎えているかもしれません。

そこで注目されるゼロトラストセキュリティモデルとは、ネットワークの内と外を区別せずに、接続ユーザー、接続端末が何であれ、常に全ての通信を必ず確認し、厳密な最小限のアクセス管理を徹底することです。境界防御モデルが「信用する、しかし検証する(Trust but verify)」というのが前提であったのに対し、ゼロトラストモデルは「検証し、決して信用しない(Verify but never trust)」を前提としています。曖昧な「境界」の概念を全て捨て去り、守るべき情報資産にアクセスするものは全て信用せずに検証することで、情報資産への脅威を防ぐという新しい考え方です。

宅配便の例をゼロトラスト的視点から考えてみましょう。自宅の中か外かを区別せず、ダンボールに触る人が誰であれ、箱を開けようとするたびにそれが正しい相手かどうかを確認し、中身を覗くだけか、箱から取り出してもいいのかアクセス管理を徹底することとなります。これを現実世界で実現しようとするならば、意図した受取人にしか開けられず、権限がなければ取り出すこともできない仕掛けがついた「金庫」にしまうことになるでしょう。

金庫にしまうという考え方は、見方を変えれば金庫が意図せず外部に持ち出され流出する「独り歩き」が織り込み済みの対策です。あいまいな場所や膨大な流通経路を網羅的に考える必要なく、より本質的なアプローチと言えます。

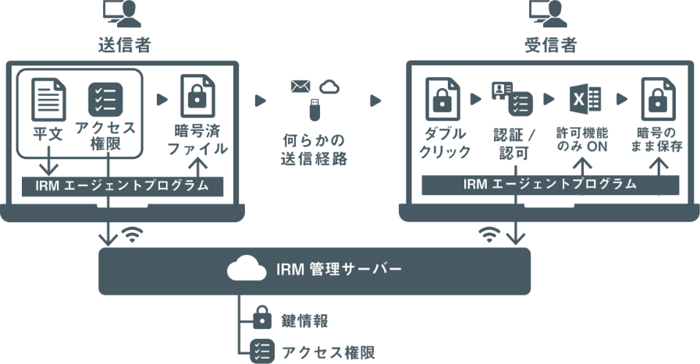

デジタル空間では、荷物を金庫にしまうことは平文のファイルを暗号化することに相当します。ただしファイルを編集するからといって金庫から安易に復号化して取り出してしまっては、平文ファイルの複製を許すことに繋がります。したがってデジタル空間における金庫とは、平文ファイルを取り出すことなく与えられた権限内で閲覧、編集、印刷などが行える特別な仕組みが必要です。これを可能にするのが、IRM(Information Rights Management)というデジタルデータの保護機能です。

コンテンツセキュリティの要としてのIRM

IRM製品はゼロトラスト登場以前から存在していましたが、ファイルの独り歩きが無視できない、これからのコンテンツセキュリティを考えるうえで改めて注目されています。

現在主流となりつつあるクラウド型IRMについて、Excelファイルを例として大まかに図示します。

平文のExcelファイルは、送信者のIDでユーザー登録されたIRMエージェントプログラム(以下、エージェント)によって強力なアルゴリズムで暗号化され、複号に必要な鍵情報とアクセス権限情報(誰にどこまでの権限でファイルを利用させるか)がIRM管理サーバーに格納されます。

暗号化ファイルは何らかの経路で送信相手のPC上に保存され、アクセス(ダブルクリック)されます。すると、相手先PCにあらかじめ受信者のIDでユーザー登録されたエージェントが、暗号化されたファイルを読み込み、本人確認と権限確認(認証と認可)を行います。エージェントはIRM管理サーバーと通信し、許可ユーザーであれば対象ファイルの鍵情報とアクセス権限情報を照会します。

エージェントはExcelアプリケーションに復号化した情報を読み込ませて起動させますが、許可されていない機能はエージェントによって停止されます(例えば印刷ボタンをクリックできなくさせるなど)。

受信者が編集したファイルを保存しようとすると、エージェントが編集内容を暗号化し上書き保存しますが、この間ファイルが平文状態で保存されることはありません。

このようにIRMのエージェントは、PCのOSやアプリケーションへの割り込み処理ができる機能を持っています。エージェントが仲介すれば暗号化したまま編集や上書き保存はできても、平文ファイルとして取り出すことができないため、復号化されたファイルが生成されることがありません。ファイルを開くたびに、ユーザー情報と最新のアクセス権限情報を確認するため、万が一ファイルが独り歩きして権限のないユーザーの手に渡ったとしても、IRM管理サーバーから鍵情報が入手できないため復号化することができない仕組みになっています。

ただし、IRMにも限界があります。IRMが守れるのは、IRMが対応している(割り込み処理ができる)アプリケーションファイルであり、かつ暗号化を行ったファイルのみです。暗号化については、ファイルが生成された瞬間に暗号化できる仕組みも必要です。ゼロトラスト的なアプローチには、暗号化し忘れる(故意に暗号化しない)リスクまでが織り込み済みの対策でなければなりません。

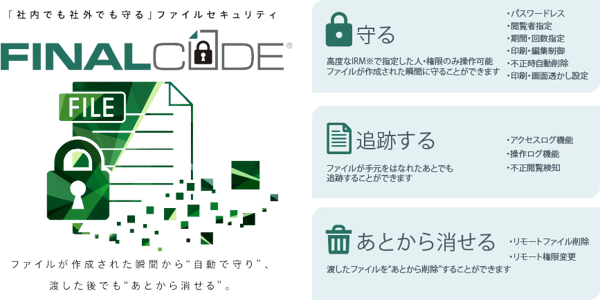

FinalCode:暗号化忘れが起きないクラウド型IRM

ここではIRMの具体的な機能について、クラウド型IRMの代表的製品の一つであるデジタルアーツ社の「FinalCode(ファイナルコード)」を例にご紹介します。

●ファイルが意図しない相手に渡っても、相手が開こうとすれば逆探知できる

さいごに

これまではネットワーク的にも物理的にも「社内」で行われてきた多くの業務が、テレワークの浸透によって社外で行われ始めています。それは何も自社に限ったことではなく、取引先や顧客も同様にテレワークが進んでいると考えられますが、果たしてどこまでセキュアなテレワーク環境で業務が行われているかまでは容易に知ることはできません。

これまで機密情報の受け渡しは、いかに安全に相手に渡すかという「流通経路」を中心とした対策が行われてきました。テレワークやコラボレーションによって、事実上大量の機密情報が社外に流通し始めるこれからの時代、ファイルを渡した先の環境やユーザーを「決して信用せず確認する」、ゼロトラスト的なアプローチによる本質的な対策が求められています。

リモートワークで考えるべき本質的なコンテンツセキュリティとは、たとえミスや悪意があっても、たとえ取引先のリモートワーク環境が脆弱なものであっても、流出した機密ファイルが独り歩きすることを前提にファイルの機密性を担保できるアプローチです。

NRIセキュアでは、ファイルを安全・便利に届けるためのソリューション(クリプト便、Box)と、本稿でご紹介したファイルの独り歩き対策となるIRM製品、FinalCodeを取り扱っております。お客様が取り扱うファイルの機密度とビジネス要件に合わせ、優れた解決策を一緒になって検討いたしますので、ぜひお問合せください。