数年程前からセキュリティ業界で話題となっているセキュリティ対策として、「脅威インテリジェンス(Threat Intelligence:スレットインテリジェンス)」があります。脅威インテリジェンスとは、脅威の防止や検知に利用できる情報の総称です。脅威インテリジェンスの活用によって、従来のセキュリティ対策では見逃されていた高度なサイバー攻撃の検知、特定の業界・業種を標的とした巧妙なサイバー攻撃の防御が可能となります。

数年程前からセキュリティ業界で話題となっているセキュリティ対策として、「脅威インテリジェンス(Threat Intelligence:スレットインテリジェンス)」があります。脅威インテリジェンスとは、脅威の防止や検知に利用できる情報の総称です。脅威インテリジェンスの活用によって、従来のセキュリティ対策では見逃されていた高度なサイバー攻撃の検知、特定の業界・業種を標的とした巧妙なサイバー攻撃の防御が可能となります。

脅威インテリジェンスは、近年米国を中心に活用が進んできていますが、日本ではまだあまりなじみが無く、グローバル企業以外では活用しているという話を聞きません。そこで今回、脅威インテリジェンスそのものと、それを活用する上でのポイントを解説します。

そもそも「脅威インテリジェンス」とは何なのか?

脅威インテリジェンスとは、一言で言うと『攻撃者の意図や能力、設備などに関する情報を整理および分析することで有益な知識を導き出し、使用可能なものに変えたもの』です。企業は脅威インテリジェンスを活用することで、従来のセキュリティ対策で見逃されていた高度なサイバー攻撃を防御・検知できるようになります。

脅威インテリジェンスの活用は、一見とても難しいことを行っているイメージを受けますが、実は多くの情報セキュリティ担当者が日々取り組んでいる活動の延長線上にあるものと捉えることができます。

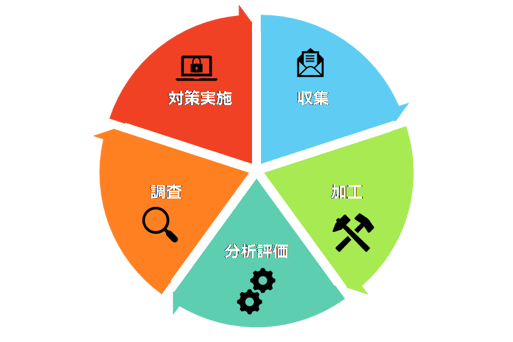

例をお話ししましょう。ある会社の情報セキュリティ担当者のあなたは、ある日、同業他社で大規模な情報漏洩事故が発生したことをニュースで知りました。そのとき、あなたがどのような行動を起こすかを想像してみてください。自社の経営層や場合によっては監督官庁からの問い合わせに備えて、次のような対応をするのではないでしょうか。

- 同業他社で発生した情報漏洩に関する情報収集(収集)

- 攻撃の特徴や攻撃シナリオの抽出(加工)

- 自社環境で同一の事象が発生しうるかの判断(分析・評価)

- (必要に応じて)自社環境の調査(調査)

- (必要に応じて)リスク軽減策の実施(対策実施)

図1. 脅威インテリジェンスの基本的なプロセス(NRIセキュアが作成)

この活動こそが、まさに初歩的な脅威インテリジェンスの活用に当たります。脅威インテリジェンスの活用が進んでいる組織では、この活動が定常的に実施されているのです。

脅威インテリジェンスの活用が進んでいる企業の取り組み

では次に、脅威インテリジェンスの活用が進んでいる組織では、いったいどのような取り組みが実施されているのか紹介します。脅威インテリジェンスの活用が進んでいる組織では、以下の三つのポイントに取り組んでいます。- 報告形式の構造化

- 収集対象とする情報の明確化

- 一連の活動のプロセス化

1.報告形式の構造化

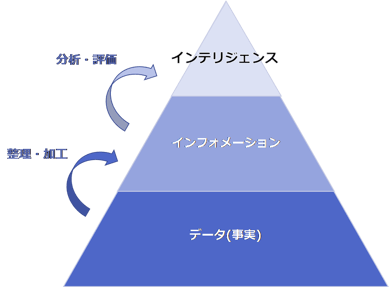

| 言葉 | 定義 |

| データ(事実) | 収集されただけで何も加工されていない情報 |

| インフォメーション | 収集されたデータを整理・加工した情報 |

| インテリジェンス | インフォメーションに対して、分析・評価を加えた情報 |

図2. 「情報」の3つの分類(NRIセキュアが作成)

脅威インテリジェンスもこれらの言葉と同様に、何らかの脅威に関するインフォメーションに対して、具体的なアクションに繋がるよう担当者が分析・評価して自らの洞察(Insight)を加えた情報という解釈になります。そして、“良質な”脅威インテリジェンスと言われるものは、事実と洞察が明確にわかるように分離して構造化された記載になっています。

事実と洞察を分離することが、良質な脅威インテリジェンスに繋がるのは、それにより次のアクションに繋げやすくなる、誤った情報に直ぐに気付けるようになるといった効果が期待できるためです。この分離によって、情報の受領者は、情報の提供者が期待している行動を明確に認識することができるようになります。

また、事実から誤った洞察が導かれている場合、容易に気付くことができるようなります。そのため、脅威インテリジェンスにおいては、情報を構造化して記述することが重要となります。

2.収集対象とする情報の明確化

表:脅威情報の分類

| 種類 | 内容 |

| Strategic |

サイバーセキュリティ戦略の立案に活用される脅威情報 例)国や業種に対するサイバー攻撃の傾向、攻撃者のモチベーションや属性、マルウェアの統計データなど |

| Operational |

リスク評価やインシデント対応時に活用される脅威情報 例)特定のサイバー攻撃における、攻撃者のプロファイル、攻撃対象、攻撃手法、攻撃のトリガー、攻撃パターンなど |

| Tactical |

セキュリティ機器に反映し、攻撃の検知やブロックに利用される脅威情報 例)攻撃元のIPアドレス、マルウェアのハッシュ値、不正利用されているドメインなど |

Strategicに分類される脅威情報は、脅威の傾向や統計データおよび、それらから推察される事象に関する普遍的な情報であり、サイバーセキュリティ戦略の立案に利用されます。

例えば、脅威の傾向を踏まえ、優先して導入する対策や予算額を検討するといった使い方が考えられます(IPA:独立行政法人 情報処理推進機構が毎年発表する10大脅威の内容を、経営層に年に一度報告するなど)。また、攻撃者側が、当該情報を自発的に変更することは非常に難しいため、当該情報は情報利用者にとって数年単位で有効になります。

Operationalに分類される脅威情報は、脅威の手法や特徴に関する情報であり、リスク評価やインシデント対応に利用されます。

例えば他社でのサイバー攻撃による被害事例を踏まえて、自社環境を再度調査するなどの使い方が挙げられます。また、攻撃者側が、当該情報を変更することは可能ですが、それなりの労力を必要とするため、当該情報は情報利用者にとって数ヶ月から1年程度の期間、有効に働きます。

Tacticalに分類される情報は、脅威で観測される具体的な事象に関する情報であり、脅威を防御、検知するのに直接的に利用されます。

例えば、ファイアウォールの設定やIPSのシグネチャに反映させるなどの使い方が挙げられます。また、攻撃者側が、容易に変更可能(マルウェアのハッシュ値は、一部コードを書き換えるだけで容易に変更可能)なため、当該情報は情報利用者にとって長くて数ヶ月、短い場合は数時間程度有効です。

上記に記載の通り、一言で脅威インテリジェンスといっても、その活用方法は内容・粒度によって、全く異なります。そのため、限られた時間の中でより効果的な情報を、効率的に収集するためには、収集対象とする情報を明確にすることが重要となります。

3.一連の活動のプロセス化

最後に、これら脅威情報の利用に関する一連の活動をプロセス化することが挙げられます。

といった活用のポリシーを定めた上で、必要に応じてより詳細な手順を定めています。このように一連の活動をプロセス化することで、活動を省力化することができ、継続的に具体的なアクションに繋げることができるようになります。

脅威インテリジェンスの活用に向けて

今回の記事では、脅威インテリジェンスそのものと、その活用方法を紹介しました。この記事を読んで、脅威インテリジェンスの活用を進める企業が、一つでも多くなれば幸いです。

▼関連サービス CSIRT運営支援 – セキュアコンシェルジュ(脅威・動向情報提供サービス)

https://www.nri-secure.co.jp/service/consulting/operation_csirt.html