インターネット接続環境とOA環境を分離することにより、OA端末をマルウェアなどの脅威から守るための対策として近年注目されているのが、「インターネット分離(Web分離)」という技術です。

インターネット分離のソリューションなどを導入する場合は、OA端末からインターネットへ接続するための経路を変更する必要があるため、業務内容や現状のOA環境の構成に合わせて適切な方式を選択する必要があります。

また、「インターネットへの接続」は利用者の日々の業務に直結していることから、導入時には業務へ与える影響も考慮する必要があり、とても難しい判断が必要です。一方で、業務影響を考慮しすぎたためにセキュリティ面での「抜け道」が生じてしまっては本末転倒になってしまいます。本記事では、「インターネット分離」のソリューション導入時に気をつけたいポイントを解説します。

インターネット環境とOA端末を分離することの難しさ

インターネット接続環境とOA環境を分離するということは、どれだけ難しいことなのでしょうか?

企業内からのインターネットへの接続は多数のケースがあります。OA端末からのWebアクセスやメール送受信だけでなく、OS・アプリケーションのアップデートやテレビ会議などなど。利用者に特に意識をさせずにインターネットとデータをやり取りしているケースがあります。

最近では企業が業務にクラウドサービスを活用する事例も増えており、ますますOA端末からインターネットへの接続の頻度や、その重要性が増していると言えるでしょう。

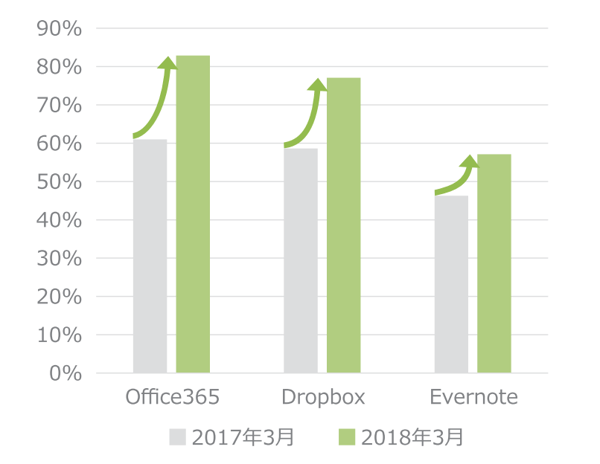

図.主なクラウドサービスの利用企業割合の推移

(NRIセキュア 「サイバーセキュリティ傾向分析レポート2018」)

また、Googleなどの検索エンジンにWebブラウザでアクセスをして、検索フォームにキーワードを入力するために「コピペ」をするケースはよくあると思います。(ローカルのクリップボードからWebブラウザへのコピー&ペースト)

インターネット接続環境とOA環境を完全に分離してしまうと、このような通信や操作に支障が出る可能性があるのです。

このようにWebブラウザとOA端末を分離させたり、Webブラウザ以外のアプリケーションからのインターネットへの通信を遮断したりする影響は大きく、一般的には「インターネットへの接続は仮想環境のみ」などと一律に制限をすることはできません。

利便性を考慮することで生まれるセキュリティの「抜け道」

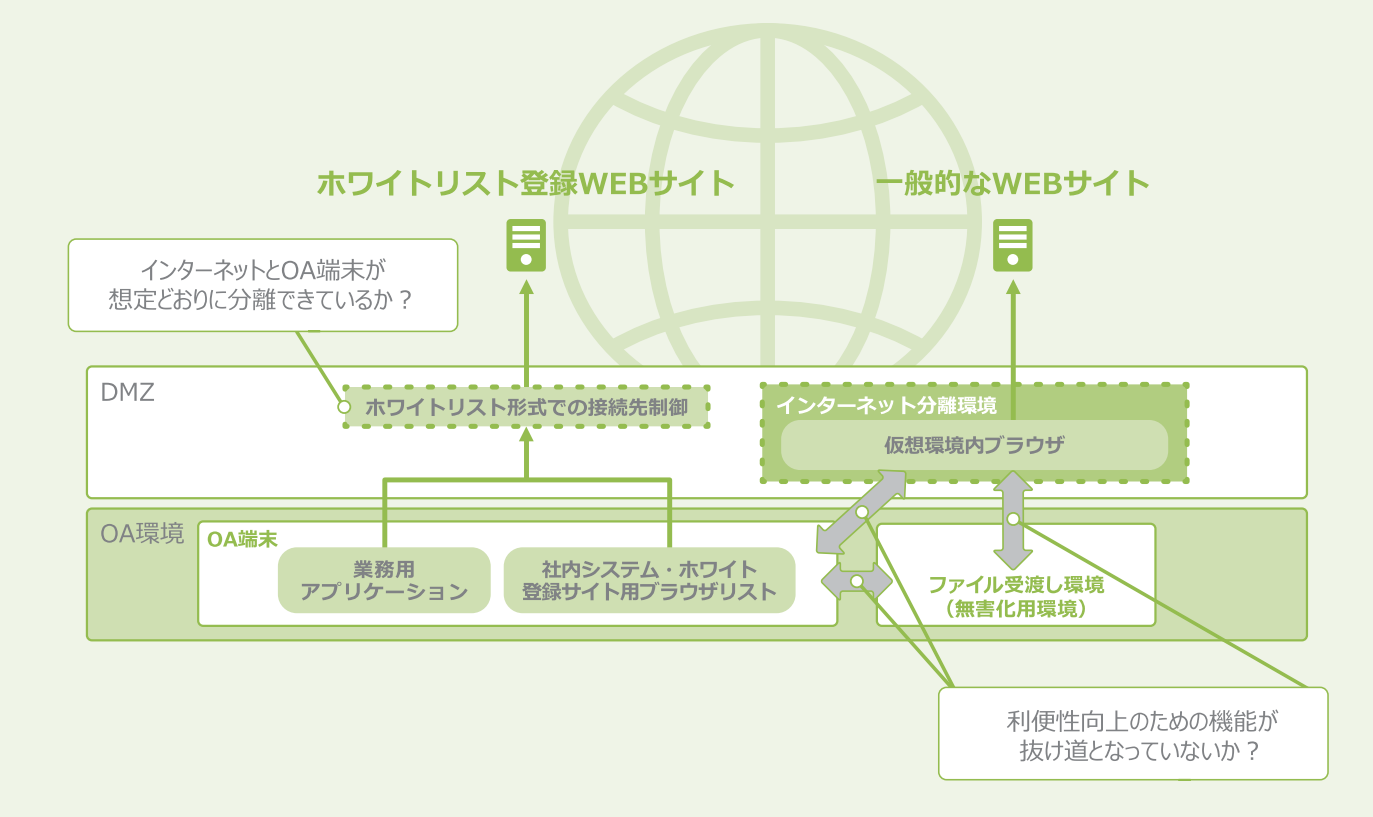

このような背景から、「インターネット分離」をするソリューションを導入する際には、OA端末からアクセス可能なWebサイトを、ホワイトリストとして登録し、「迂回路」を構築するケースが多数あります。

しかし、やみくもに迂回路を作れば迂回路経由のマルウェア感染・情報漏えいの可能性は残ってしまいます。迂回を許可するホワイトリストの登録と削除を、適切に運用することが大切になります。

また、インターネット分離させるための環境(仮想デスクトップや仮想ブラウザ)とOA端末間で、何らかの理由によりファイル等のやり取りが必要な場合もあるでしょう。

このような場合を考慮し、インターネット分離環境からOA環境にファイルを持ち込むためのファイル受渡し環境を用意しているケースがあります。

業務影響を考慮するとこのような環境は用意せざるを得ないのですが、このファイル受渡し環境を経由すればインターネットと情報をやり取りすることが可能となってしまうため、「インターネット分離」の本来の機能をすり抜ける、“抜け道”となってしまう可能性があります。

安全かつ便利な「インターネット分離」を実現するために

もちろん「インターネット分離」を導入していない環境に比べれば、「インターネット分離」を導入している環境の方が、マルウェア感染や情報漏えいのリスクを減らすことができます。しかし、それらのリスクは完全にゼロにすることはできないということを念頭におき、業務に必要な「迂回路」や「ファイル受け渡し」に関するセキュリティ対策も合わせて検討する必要があります。

このような環境でセキュリティを確保するためには、

・迂回路を通して接続させる先(アクセス先)の評価、定期棚卸しなど

・ファイル転送時の無害化の仕組み

・ファイル転送経路での不正アップロードへの対策 等

単一の対策だけではなく、複数の対策を組み合わせて守る「多層防御」の観点が重要となります。インターネット分離を導入する上で注意すべきポイント、それは「利便性を考慮して規制を緩和した部分を”多層防御”で守る」ということなのです。

そして、対策導入後にはきちんと想定した効果が得られているか、OA環境構成を大きく変更したことにより「想定外の対策漏れ」がないかを、脅威ベースのペネトレーションテストなどの手段を用いて、効果測定することをお勧めします。

図. インターネット分離導入時に考慮すべき観点

(NRIセキュア 「サイバーセキュリティ傾向分析レポート2018」)

インターネット分離・無害化ソリューションの紹介

NRIセキュアでは、インターネット分離のソリューションとして、Menlo Security(メンローセキュリティ)を推奨しています。Menlo Securityには以下のような6つの特徴があります。

特徴① クライアントソフト不要

特徴② ユーザの使用感に変化なし

特徴③ ブラウザ・アドオンのパッチ管理から解放

特徴④ SaaSでのご提供なので短期間で容易に導入可能

特徴⑤ 無害化なので誤検知なし

特徴⑥ 管理者メニューで脅威の分析が可能

ご興味のある方は是非お問合せください。

NRIセキュア:インターネット分離・無害化ソリューション 「Menlo Security」