-1.png?width=1280&name=Secure%20SketCH_%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3%E5%AF%BE%E7%AD%96%E3%81%AE%E3%83%9D%E3%82%A4%E3%83%B3%E3%83%88(%E5%89%8D%E7%B7%A8)-1.png)

本記事は、全4回にわたって連載する「【徹底解剖】工場セキュリティ」の第2回目になります。第1回では情報システムと制御システムの違い、制御システム向けのセキュリティ対策を進めるにあたって「課題」になることについて説明しました。

制御システムのオープン化や、産業用IoT機器の普及に伴い、制御システムにおいても情報システムと同様にサイバーセキュリティリスクにさらされています。しかし自社の工場にセキュリティ対策を導入しようという思いはあるものの、どこから手を付ければ良いか分らずに「セキュリティ対策が進まない」とご相談をいただくケースが多くあります。

そこで、第2回目では工場における制御システムのセキュリティを、自社に導入する際の手順と、セキュリティ対策のポイントについて解説します。

セキュリティ対策の進め方の「全体像」

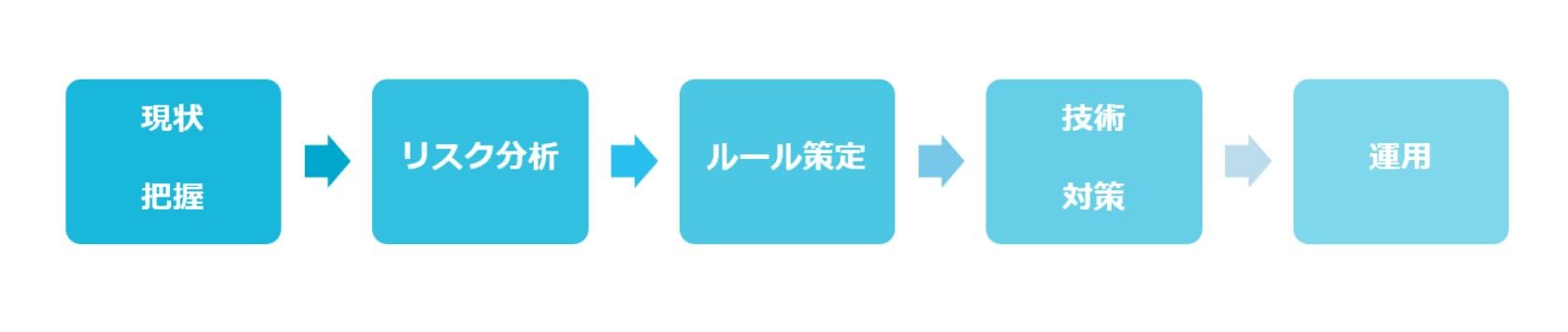

まず、セキュリティ対策の進め方を「対策ステップの全体像」は以下のようなイメージになります。

図. 対策ステップの全体像

これを見てもわかる通り、「工場セキュリティ」だからといって特別なアプローチをとるのではありません。一般的な情報セキュリティの対策アプローチと変わらず、現状把握・リスクアセスメントから始めるスタンダードな進め方となります。以下に具体的に説明します。

すべてのスタートは「現状把握」から

自社の工場における制御システムのセキュリティ対策に取り組む際に、まず初めに実施するべきなのは、自社の情報セキュリティや設備設計基準などの「既存ルールの確認」です。そのルールの中には制御システムのセキュリティ対策に関する項目が記載されているでしょうか?

セキュリティルールが存在しない場合は、制御システム毎にセキュリティ対策に「ばらつき」が生じている可能性があります。その結果として、セキュリティ対策が進んでいない制御システムがセキュリティ事故を発生させ、最悪のケースではセキュリティ対策をしている制御システムにも被害が拡大してしまうことも考えられます。

また、セキュリティルールが存在した場合でも「USBポートの埋栓実施」などの簡単な記載がされているのみといったように、十分なセキュリティ対策が実施されていない場合も考えられます。

もし制御システムに対し何らかのセキュリティ対策を実施している場合、ルール通りにセキュリティ対策が導入・運用されていますでしょうか?さらにはルールが期待する効果をあげていますでしょうか?

近年セキュリティリスクは多様化しており、情報システムにおいてウイルス対策ソフトの導入さえ実施していれば良い時代ではありません。制御システムにおいても同様で、「USBポートの埋栓」だけではセキュリティ対策が不十分な時代になっているのです。

一般的なサイバーセキュリティ対策と同様に、まず「現状把握」をし、想定されるリスクがもれなく洗い出され、それに対する対応策が定められ、適用されている必要があります。このように、制御システムにおける「既存ルールの確認」と現在の「セキュリティ対策状況の把握」をまず初めに実施していく必要があるでしょう。

制御システムにおけるセキュリティリスクの把握

自社の制御システムに関する「既存ルールの確認」と「セキュリティ対策状況の把握」が完了したら次のステップは「リスク分析」です。

制御システムは設置されている環境や扱うデータが情報システムとは異なります。そのため「守るべき対象」とセキュリティ対策の「優先順位」にも違いが表れます。

情報システムでは”情報”を守るべき対象として「機密性」「完全性」「可用性」の順番でセキュリティ対策の優先順位を決めることが多いです。

一方で、制御システムが守るべき対象は、”安全”、”設備の連続稼働”、”品質”となり、セキュリティ対策の優先順位も「安全性」「可用性」「完全性」「機密性」の順番になります。

前回の記事でPAに関する解説をしましたが、石油製品の生成や化学薬品の製造のように、不具合によっては火災や爆発が起きてしまうなど、制御システムでは「安全第一・無事故継続」が最優先事項となります。さらには利益の源泉である「製品の製造・供給を継続する」ことが重要視されるのです。

制御システムのリスク分析においては、一般的な情報セキュリティリスクを洗い出すアプローチではなく、「安全を阻害するリスク」や「生産の継続を阻害するリスク」が何なのかという視座に立ったリスクの洗い出しを行うことがポイントとなります。

ルールの策定

自社の制御システムの「リスク分析」をしたら、次に必要なのは「ルールの策定」です。

ルールを策定する際に忘れてはならないポイントがあります。それは「工場現場において運用可能なルールにすること」です。

セキュリティ対策ルールにおいて理想概念を定めることは簡単です。しかし工場現場の作業増加は製品製造コストの増加に直結します。製造現場は無駄な作業を排除し、いかに早く正確に、そして安価に製造できるかを常に求められ、日々対応を考え抜いています。そこにセキュリティ対策の理想像を押し付けても現場は到底受け入れられず、作成したルールや対策が実施されない状況となってしまうのです。

現場の担当者の運用負荷を加味し、現実的でかつ対応可能なセキュリティ要件を導出することがルール策定を行う上でのポイントになります。そしてルール施行時に現場の担当者へ自社の「制御システムが抱えるリスク」と「生産活動への影響」を説明し、セキュリティ要件を追加する必要性を納得してもらいつつ、現場の負荷・費用負担を最小限とすることではじめて「運用されるルール」になるのです。

工場・プラントの制御システムネットワーク対策

可用性を重視した制御システムに対し、情報系と同様にウイルス対策ソフトの導入などエンドポイントセキュリティを導入するのは難しいということについては前述しました。PLC(Programmable Logic Controller)など末端機器にセキュリティ対策を導入した場合、正常な稼働を阻害される可能性が高くなります。

そこで制御システムにおいて対策を実施する際に有効なのが「ネットワーク経路上での対策」です。ネットワークへの対策は、以下の3つのステップで行っていくことが良いでしょう。

ステップ①:情報系ネットワークと制御システムネットワークの分離

従来はクローズドな環境で工場等の制御システムは稼働していましたが、昨今のIoTの普及や、他のシステムとの連携などの影響で、制御システムのネットワークがオープン化され、情報系ネットワークと相互に接続されているケースが多く見受けられます。

このような形態では、情報系ネットワークでのマルウェア感染の被害が、制御システムネットワークにも拡大し、製造ラインが停止したという事例もあります。そういった事態を避けるためにも、情報系ネットワークと制御システムネットワークの境界部分にFirewallやUTM(Unified Threat Management)を設置し、必要最低限の通信だけを許可する対策を行います。

ステップ②制御システムネットワーク内専用DMZの構築

ステップ①の対策だけでは、制御システムネットワークから情報系ネットワークへの通信が全ての端末から流れる状態のため、通信要件が複雑化になり、Firewallの設定やUTMのチューニングにかなりの労力が必要となります。

そこで、制御システムネットワーク内専用のDMZを構築し、そのDMZ内に、プロキシサーバ・パターンファイル中継サーバ等を設置し、制御システムネットワークと情報系ネットワーク間の通信をDMZ経由にすることにより、通信要件が明確になり、マルウェア感染拡大等のリスクをより軽減させることができます。

ステップ③:制御システムネットワーク内の階層化

最後の対策は「ネットワークの階層化」です。今後、制御システムネットワーク内のログ監視、インシデント対応、IoT機器の増加などを見据え、以下のように3階層に分けることが理想的です。

- [Layer 1] 制御系情報ネットワーク

生産設備の指示や、生産進捗の監視で使用するレイヤー - [Layer 2] 制御系ネットワーク

生産現場で設備情報等を収集するためのレイヤー - [Layer 3] デバイスネットワーク

センサー等の通信・制御に使用するレイヤー

上記のように目的別に3階層に分けることにより、構成・資産・通信といった情報を収集し、それぞれのレイヤーを最適化することが、ツールなどを使うと容易に可能となります。このツールについては後編で解説します。

おわりに

工場の制御システムのセキュリティ対策は、現状把握からはじめて制御システム固有のリスク分析を行うこと、工場の現場に受け入れられるルールを策定すること、工場セキュリティではネットワーク対策が有効であること、などを解説してきました。

次回の後編では、制御システムのセキュリティ対策を効率化するための「ツール」の紹介と、工場における「CSIRT」の構築のポイントについて触れていきますので、ご期待ください。

◇シリーズ:【徹底解剖】工場セキュリティ

第1回 工場セキュリティ概論~オフィスネットワークと産業用ネットワークの見えない壁~

第3回 工場セキュリティ対策のポイント(後編)|ポイントは「構成情報管理」の効率化

第4回 工場セキュリティ実践編|サイバー攻撃はネットワークで検知せよ