NRIセキュアで公開している2020年のNRI Secure Insight。日本、アメリカ、オーストラリアの企業を対象に「企業における情報セキュリティ実態調査」をしていますが、この調査で日本企業の情報セキュリティの把握状況や認識に大きな違いがあることがわかりました。

本記事では委託先のセキュリティ統制に関する認識の差異や発生しうる事例から、内部不正の対応策やポイントを具体的なソリューションを交えて解説します。

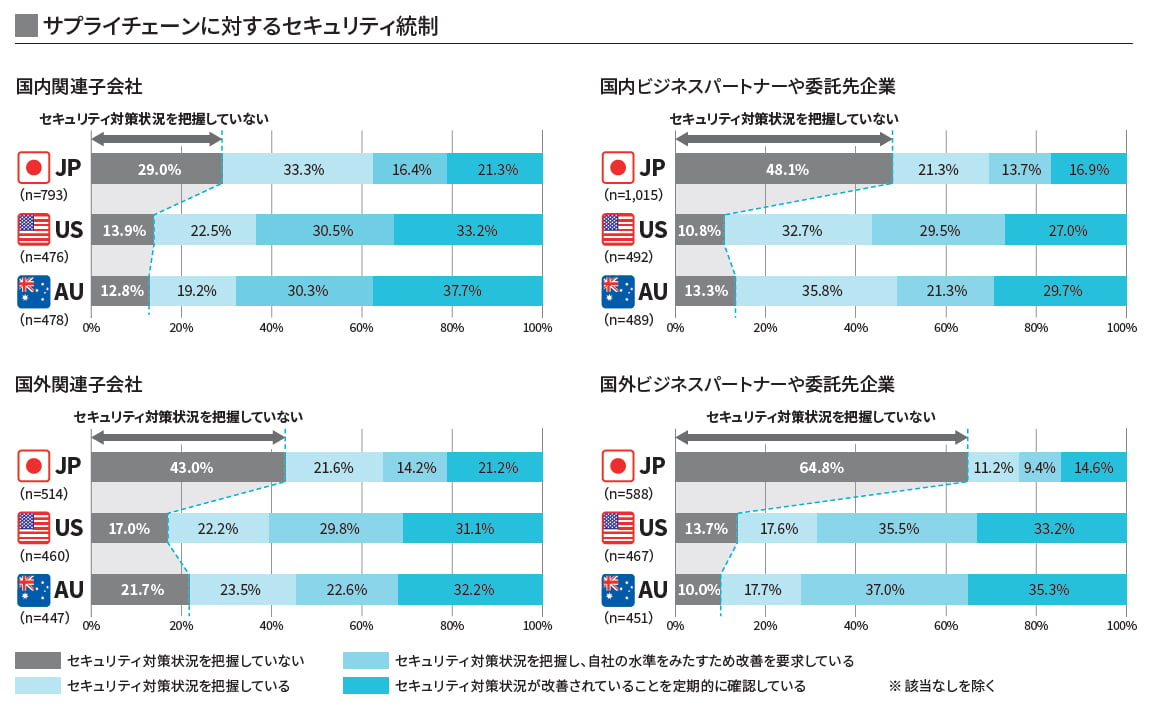

まずは日本企業活動全般における実態の考察のため、関連子会社、パートナーや委託先等のサプライチェーンに対するセキュリティ統制の把握状況を見てみます。

日本企業のセキュリティ対策の現状とその実態

ポイント1:委託先企業のセキュリティ対策の把握が十分で無い

今回の調査の中で委託先等のサプライチェーンに対するセキュリティ統制について、国内の関連子会社は7割近い会社が把握はできていますが、国内のビジネスパートナーや委託企業、国外の関連子会社の状況に至っては5割近い会社が把握できていないことがわかりました。

昨今の標的型攻撃やセキュリティインシデントの増加に伴い国内のセキュリティ対策が進められていることがうかがえます。

一方で国内より海外、関連子会社よりビジネスパートナー・委託先企業に対する統制が低い傾向があり、企業間の関係や言語の壁、セキュリティ予算などの要因で十分に把握できていない実態があるのではないでしょうか。

図1 サプライチェーンに対するセキュリティ統制(NRI Secure Insight 2020)

ポイント2:内部不正が脅威の上位

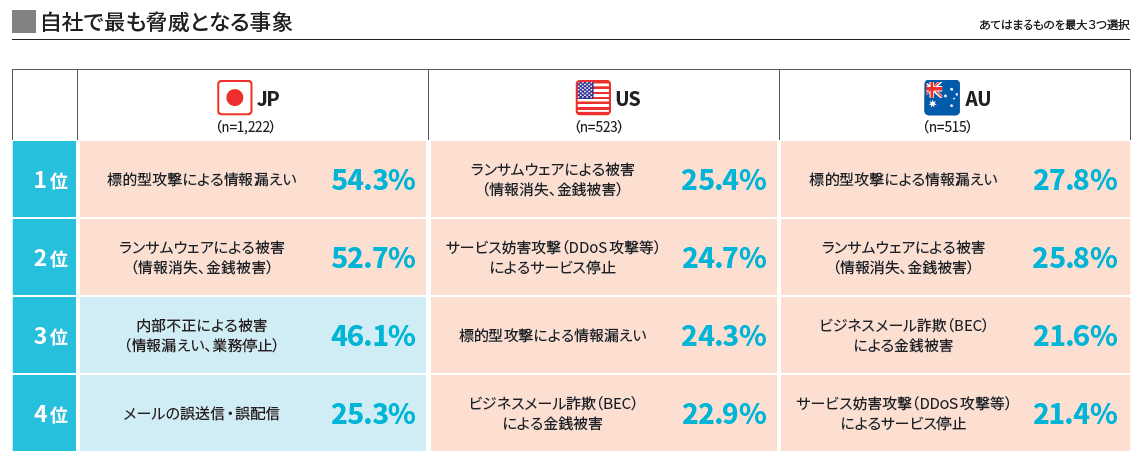

次に日本の企業はどのようなことを脅威と感じているか見ていきます。

日本の特徴は「内部不正による被害」、「メールの誤送信」といった企業の組織内部に起因する被害を脅威と捉える傾向があることがわかります。一方で国外は標的型やランサムウェアなど、外部からの攻撃を脅威と捉える傾向があります。

図2 自社で最も脅威となる事象(NRI Secure Insight 2020)

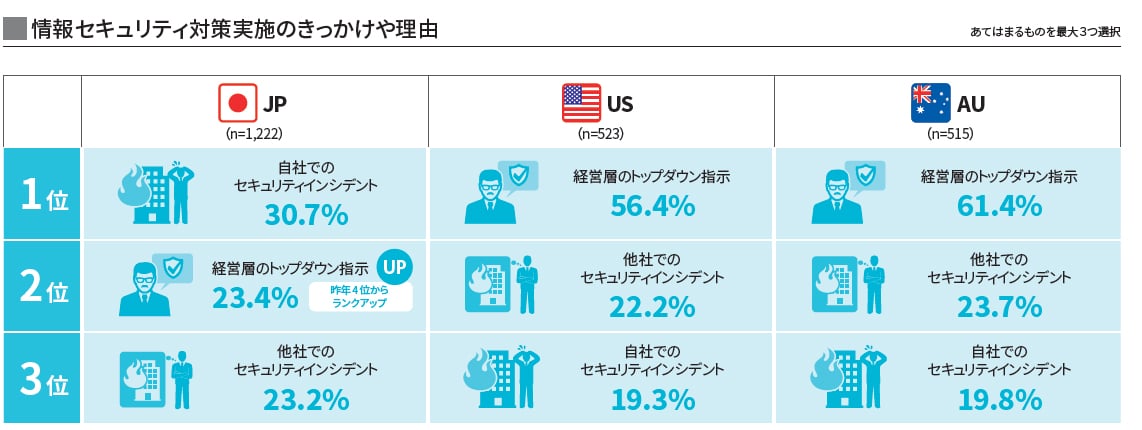

ポイント3:セキュリティ対策のきっかけはセキュリティインシデント

最後にセキュリティ対策を実施したきっかけや理由・背景を見ていきます。

1位は「自社でのセキュリティインシデント」で、ついで2位に「経営層のトップダウン指示」が入っています。

経営層からのトップダウン指示は新型コロナウィルス感染症拡大によるテレワークの推進とそれに伴うセキュリティ強化の指示がでているため従来よりも割合は増えてきていますが、いまだ実際に顕在化した事象やインシデントに対する事後的な対応を取る傾向が根強いことがわかります。

国外については経営層のトップダウン指示がかなりの割合を占めており予防的な対応をしていることがわかります。

図3 情報セキュリティ対策実施のきっかけや理由(NRI Secure Insight 2020)

ここまで日本の企業の委託先会社のセキュリティ統制に対する把握状況や脅威、セキュリティ対策のきっかけの大きな違いについてピックアップしました。

全ての企業に当てはまることではありませんが日本企業の傾向として、

・国外の関連子会社、国内外のビジネスパートナー・委託企業のセキュリティ統制は十分に把握できていない企業が多い

・内部不正を脅威に感じているが対応としてはインシデント発生の事後対応となってしまっている

ということをご認識いただけたと思います。

内部不正による情報漏洩の事例

このような状況で発生しうる内部不正とはどのようなものになるのでしょうか。

1つの事例を使用して整理したいと思います。

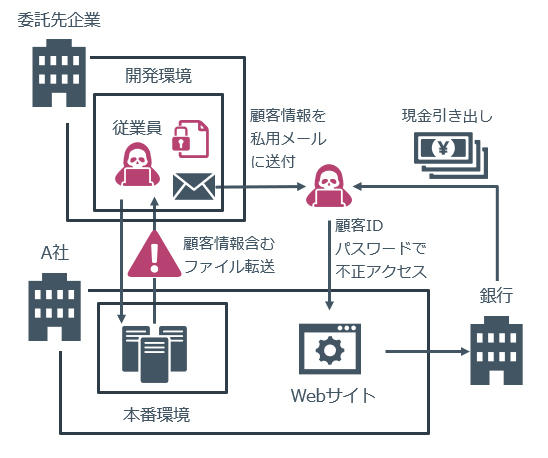

概要:システム管理委託先従業員の不正

A社が開発・保守・運用等のシステム管理を委託している企業の従業員が、A社の本番環境よりID、パスワードを含む顧客情報を入手し私用のメールアドレスに転送。その後A社のWebサイトに不正にアクセス、顧客口座を操作することで多額の現金を引き出した。委託先企業はA社に対して被害額を支払った。

図4 内部不正の事例(当時の報道発表よりとりまとめ(弊社推測を含む))

この事例では様々な箇所でアクセス制御、ログ監視、セキュリティルールの徹底、本人確認等を適切に行っていれば、A社及び委託先企業で対処できていたのではないかと考えられます。

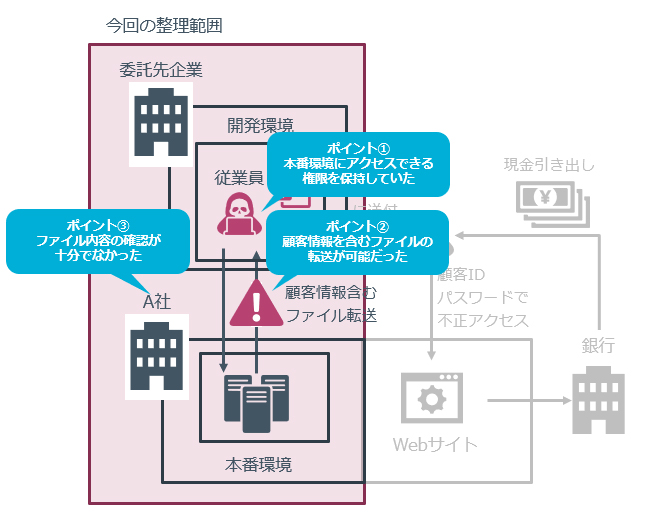

今回はシステム管理を委託しているA社の視点で、直接接点のある委託企業がA社の本番環境にアクセスする経路・環境に絞ってポイントを整理したいと思います。

本番環境にアクセスする経路・環境のポイントとしては下記3つです

- ①従業員が本番環境にアクセスできる権限を保持していた

- ②従業員が本番環境から顧客情報を含むファイル転送が可能だった

- ③管理者のファイル内容の確認が十分行われていなかった

こういったことが重なり委託先企業からA社の本番環境にアクセス可能だったため、今回の顧客情報を持ち出すインシデントが発生したと考えられます。

ではどのように制御できていれば不正を防止・検知できていたのでしょうか。

図5 本番環境のアクセスに関するポイント

内部不正による情報漏洩を防ぐための3つのセキュリティ対策

今回の事例の本番環境へのアクセス・ファイル持ち出しに関する対策としては下記3つが考えられます。

申請・承認ワークフローによるアクセス制御

- 本番環境へのアクセスは申請・承認フロー無しではアクセスできないようにする。

- 本番環境のIDやパスワードは都度変更したものを使用する。

本番環境等で使用される通常のユーザより強い権限を持った管理者IDは特権IDとも呼ばれ、内部で不正に利用されると重要情報の漏洩に繋がります。

上記のように対策することで、ポイント①の本番環境へのアクセスに対して未承認のアクセス、不正なアクセスを防止すると共に特権IDの不正利用を防止できます。

ファイルの持ち出し制御・検知

- 指定したファイルの持ち込み・持ち出しのみ許可し未申請ファイルは検知するようにする

- ファイルの転送プロトコルの実行を制御する

顧客情報を含むファイルやテキスト情報をもちだされないように対策することが重要です。上記の対策でポイント②のファイル転送自体を制御し、また申請の無いファイルの持ち出しを検知できます。

上記2つの対策を実施していれば、最低限内部の不正アクセスの防止や、申請の無いファイルの持ち出しの検知が可能です。

一方で申請も承認もある正規のアクセスの中で顧客情報を含んだファイルを紛れ込ませて不正に転送されてしまうケースも考えられます。

このケースは下記の対策が考えられます。

重要情報を含むファイルの検知

- ファイルの中身を確認し、顧客情報等の重要情報が含まれていないかを確認する

正規のファイル持ち出しで、ファイル内容に顧客情報が紛れ込んでいる場合にこの対策が有効です。ポイント③でたとえ重要情報を含むファイルが転送されたとしても、ファイルの内容を確認し、検知することで事後の対応をスムーズに行えます。

上記のように複数の対策を施すことで顧客情報を含む機密情報を持ち出させない、持ち出されたとしても検知できます。

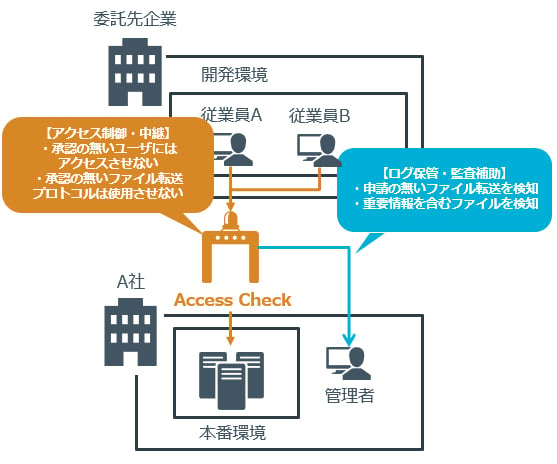

内部不正による情報漏洩のセキュリティ対策に有効なソリューション「特権ID管理」

ここまで事例に対する対策を整理しましたが、実際にこれらの運用は回せそうでしょうか。申請・承認ワークフローによるアクセス制御は実現可能ですが、持ち出したファイルの内容確認するのは非常に負荷が高いことは容易に想像できます。その場合内部不正対策に有効な特権ID管理製品やソリューションを導入することで効率的に内部不正を予防・検知することが可能です。

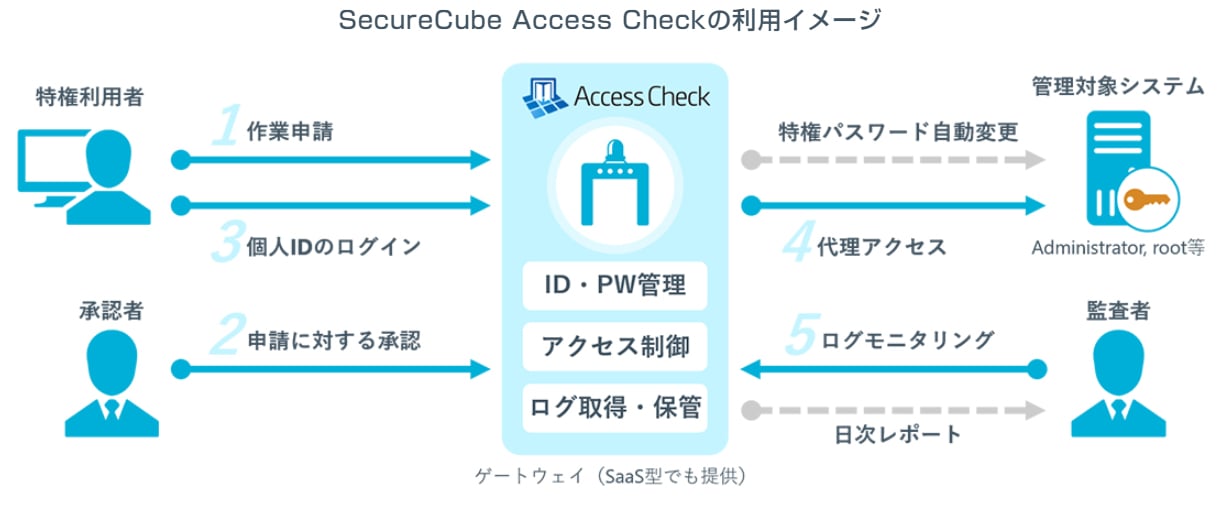

特権ID管理製品は今回の事例の自社と委託先企業の間に配置し、従業員の本番環境に対するアクセスを制御します。申請・承認が無いユーザの本番環境へのアクセスを制御し、指定したファイルの持ち出しについても検知することが可能です。また従業員が操作した内容は管理者側でログを確認でき、顧客情報等の重要情報が含まれるファイルが転送された場合も製品側で検知して管理者側に通知可能です。是非内部不正の対応を検討中の方は特権ID管理製品の導入を検討してみてください。

図6 内部不正対策に有効なソリューション

おわりに

セキュリティ対策は自社のみならず委託先等のサプライチェーンに渡って対応する時代になってきています。

内部不正によって生じる情報漏洩やエンドユーザへの被害は企業への信用にも影響します。特権ID管理製品は適切なユーザ、適切な目的、適切な時間帯にのみ利用できるように制御することで、悪意を持った内部ユーザに対して「犯行を難しくする」対策として有効です。

また、特権IDを利用した際の操作ログを取得することで「捕まるリスクを高める」効果をもたらします。そしてそれらをルールだけでなく仕組みとして組み込む事で標準的に、省力化された状態で実現できます。

NRIセキュアでは、特権IDに対するアクセス制御とログ監査、申請・承認、証跡確認を短期間・低コストで実現できる特権ID管理ソリューション「SecureCube Access Check」(セキュアキューブ・アクセスチェック)を提供しています。

また情報セキュリティ専門企業として、15年以上前から積極的に機能を拡充してきました。特権ID管理製品を検討しており決め手にかけている方、懸念点がある方、さらに詳しく説明を聞きたいという方は、お気軽にNRIセキュアまでお問い合わせください。

SecureCube Access Checkの特長

・特権ID管理に必要なすべての機能をオールインワンソリューションで提供

・導入・運用・保守が容易なゲートウェイ方式で提供しエージェントの配布が不要

・小規模から大規模環境へも柔軟に対応可能

・監査業務を効率化する監査支援機能の提供