手軽に早くビジネスを立ち上げたい、コスト削減したい、といったような理由でクラウドサービスを利用、あるいは利用検討している企業が増えてきました。一方、企業として導入するだけでなく、個人や事業部が気軽にクラウドサービスを業務で利用するケースも増えています。

すべてのサービスが安全ではない、ということはもちろんありませんが、中にはセキュリティ対策が甘かったり、会社のポリシーにそぐわないサービスもあるでしょう。また、よいサービスであっても利用者が設定を誤ってしまうと情報漏洩へつながるリスクがあります。

そこで本記事では企業がシャドーIT対策をするときに知っておきたいポイントを解説します。

シャドーITとは

シャドーITとは、企業・組織において、管理部門・管理者の許可なく使われる情報システムやソフトウェア、デバイス(情報端末)、クラウドサービスのことです。

テレワークやリモート作業の普及によって、個人や事業部単位でクラウドサービスを利用するケースが増えています。クラウドサービスを企業として漏れなく管理しないと、「どんな情報をどこでどうやり取りされているのか把握できていない」状況になり、情報漏えいやマルウェア感染などのセキュリティインシデント発生リスクを高めることになります。

「シャドーIT」の対義語として、企業が自社で契約した、あるいは利用を許可したサービスを「サンクションド(Sanctioned;認可された)IT」と呼ばれます。

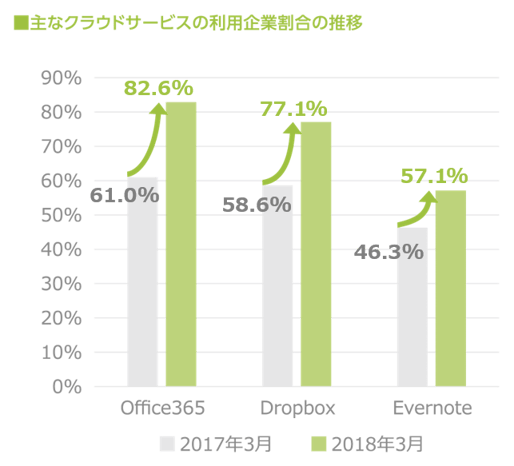

NRIセキュアのFNC(現SecurePROtecht)のセキュアインターネット接続サービスにおいて、2018年3月の代表的なクラウドサービスの利用状況を調査したところ、82.6%の企業でOffice365、77.1%の企業でDropbox、57.1%の企業でEvernoteの利用をそれぞれ確認しました*1(図1)。

| 標本対象企業数 | |

| 2017年3月 | 41社 |

| 2018年3月 | 35社 |

図1. 主なクラウドサービスの利用企業の割合の推移

(NRIセキュア 「サイバーセキュリティ傾向分析レポート2018」)

総務省が実施したアンケート回答による企業のクラウドサービス利用状況では、一部でもクラウドサービスを利用していると回答した企業は50%未満であり、NRIセキュアの今年の調査結果の数値を大きく下回っています*2。

今回確認した数値の増大は、企業によるクラウドサービスの利用が進んでいることも一つの要因である可能性はありますが、実際には企業が把握しているよりも多くのクラウドサービスが利用されており、シャドーITが多数含まれていると推測されます。

シャドーITとは統制の効いていない外部サービスの利用です。「何が起きているのか把握できていない」という状況は、情報漏えいやマルウェア流入などのセキュリティインシデント発生リスクが非常に高いものと捉えられます。

例えば...

・IaaS利用で運営しているプロトタイプサイトのアクセス制限を誤り、外部からアクセスされてしまう

・クラウドメールサービスの個人と法人アカウントを使い間違え、メールを誤送信してしまう

・クラウドストレージサービスで機密情報をアップロードし、公開設定を誤って誰でも見られる状態に

上記のような悲しい事故を起こさないよう、クラウドサービスの利用をセキュアにコントロールするためには、まずシャドーITの状態にあるサービスの利用を把握し、サービスごとに禁止または認可といった対応を検討するべきです。

しかし、利用状況の把握を試みるときに、企業は3つの課題にぶつかるでしょう。

課題① クラウドサービスに関する情報収集が大変

課題② 運用面でも技術面でも統制が困難

課題③ HTTPS通信が増えて通信内容が把握できない

次章で、詳しく見ていきます。

*1 1ヶ月の間に、1セッションの通信量が1MBを越える通信が確認できたものについて、当該サービスの利用があったと判断しました。

*2 平成29年版 情報通信白書 第2部 基本データと政策動向 第2節 ICTサービスの利用動向(4)企業におけるクラウドサービスの利用状況, 総務省, 2017

http://www.soumu.go.jp/johotsusintokei/whitepaper/ja/h29/html/nc262140.html

シャドーIT対策を難しくする3つの課題

課題① クラウドサービスに関する情報収集が大変

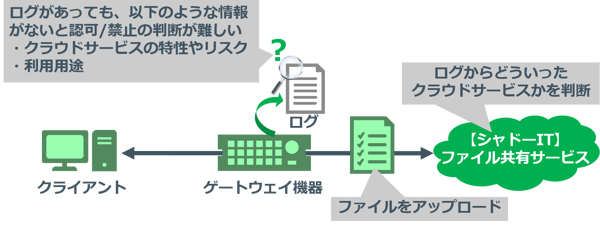

利用状況の把握には、ゲートウェイ機器のログを用いたクラウド通信のモニタリングが非常に有用です。しかしながら、国内企業において、シャドーIT対策として通信のモニタリングを実施している企業は16.8%*3と、有用性が浸透していない、あるいはログの分析は手間がかかるので、そこまで手が回っていないことが考えられます。

それだけではなく、クラウドサービスの利用許可/禁止を判断するためにはログから得られる情報の他に、「クラウドサービスの特性やリスク」、「利用用途」といった付加情報が必要になります。

利用しているサービスが特定できたとしても、それぞれのサービスに関する情報は追加で収集せねばなりません(図2)。

図2. クラウドサービス利用許可/禁止判断のために必要な情報のイメージ(NRIセキュアが作成)

*3 NRIセキュアテクノロジーズ「NRI Secure Insight 2018」より

課題② 運用面でも技術面でも統制が困難

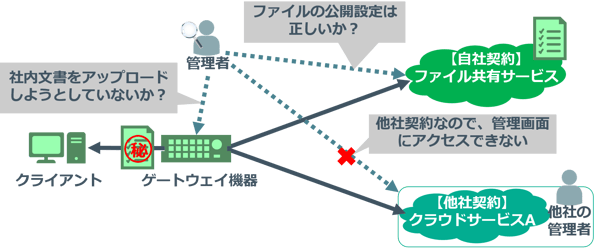

たとえ利用を許可するクラウドサービスを判断できたとしても、想定通りの使い方がされているのか、定常的に確認する必要があります。

しかし、確認ポイントが多い上に、他社が契約しているサービスを利用する場合など、設定内容を確認することができないこともあります(図3)。

図3. 定常的なモニタリングが困難なイメージ(NRIセキュアが作成)

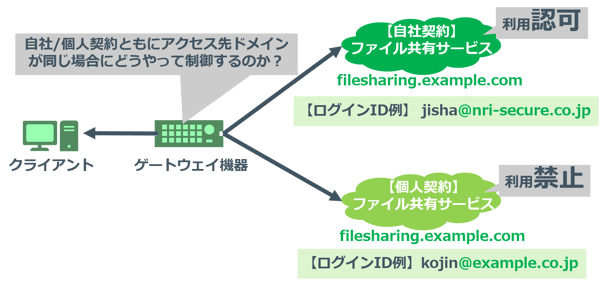

また、同じサービスでも個人利用は禁止したいが業務利用は許可したい、といった場合はアクセス先ドメインで制限できず、既存のゲートウェイ機器で対応できないという技術面の問題も発生します(図4)。

図4. 既存のゲートウェイ機器で対応できないイメージ(NRIセキュアが作成)

例えば、あるファイル共有サービスを自社で契約・利用することを考えます。

この際、下記のような状況であるとします。

- このクラウドサービスへの社内からのアクセスは、自社で契約したものに限りたい

- このクラウドサービスは、自社利用でも個人利用でも同一のアクセス先ドメイン「filesharing.example.com」を使っている

(宛先ドメインからはどの契約に基づいて利用をしているかの区別ができない) - 通信に含まれるログインIDを検出すれば区別可能である

通信の制御において、真っ先に候補に挙がるのはURLフィルタ機能です。しかし、今回のように宛先ドメインが同一である場合、URLフィルタでは制御することが出来ません。ログインIDによる制御が行いたいと考えても、ゲートウェイ機器では、必ずしもリクエストに含まれるログインIDを検出して制御が出来るとは限りません。

課題③ HTTPS通信が増えて通信内容が把握できない

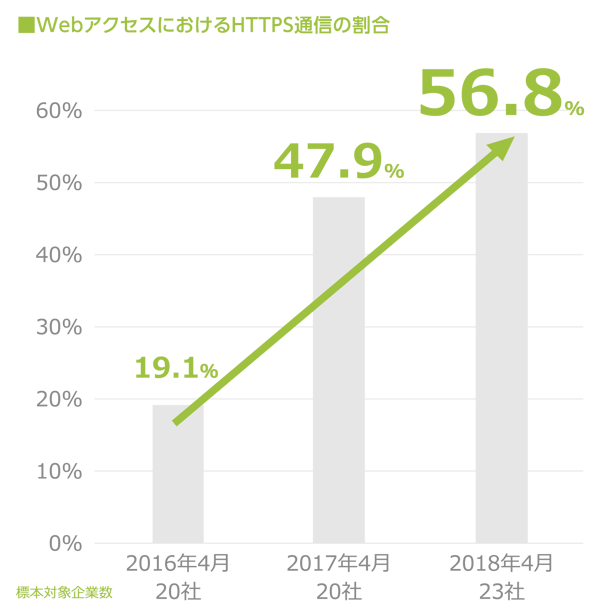

FNCセキュアインターネット接続サービスのプロキシサーバのログから、全Webアクセスに占めるHTTPS通信の割合の推移を確認すると、2017年4月には47.9%でしたが、2018年4月には遂に50%を突破し56.8%に達していることが分かりました(図5)。

図5. WebアクセスにおけるHTTPS通信の割合

(NRIセキュア 「サイバーセキュリティ傾向分析レポート2018」)

またブラウザベンダもHTTPS化の流れに対応しており、Chrome 68ではHTTPで表示される全てのWebページに対して、「安全ではない」ことの警告が表示されるようになりました。

今後もWebサイト全体のHTTPからHTTPSへの移行(いわゆる“常時SSL*4化”)を促す動きは継続するものと考えられます。

HTTPSは一般的に、通信の盗聴を防いだり、不正なサーバへの接続を防ぐなど、メリットが多いものです。しかしながら、ゲートウェイ機器で通信内容の検査を行っている場合、HTTPSによって暗号化された通信は、経路上で通信内容の一部しか検査を行うことができない、という問題が出てきます。

したがって通信経路上にあるプロキシなどのゲートウェイ機器で、先程の課題②で挙げたようなリクエストに含まれる「ログインIDをみて通信を許可もしくは遮断する」といったことはできませんし、ゲートウェイ機器のログをモニタリングしても、リクエストの中身が見えないので利用実態の把握も出来ません。

では、課題①~③を克服し、安全にクラウドサービスを利用するために企業はどのような手段をとるべきでしょうか?

*4 機密情報の有無にかかわらず、Webサイトの全通信をHTTPS化(暗号化)すること。SSLはHTTPSに採用されている暗号化方式の名称で、暗号強度や脆弱性の問題からすでにインターネット上ではあまり使われておらず、後継規格であるTLSに置き換えられていますが、未だSSL/TLSの双方を含む暗号化技術の総称としてSSLという言葉が使われることがあります。

シャドーITにはCASBが有効!

クラウドサービスの利用を効果的にコントロールするためのツールとしてCASB(Cloud Access Security Broker) があります。

CASB には、ゲートウェイのログを集計してクラウドサービスの利用状況を可視化する機能や、個別のクラウドサービスについて、CASB ベンダによる個々のクラウドサービスの概要やリスクの調査結果を表示する機能もあります。

これらを用いれば、効果的にクラウドの利用状況を把握できます。さらに、利用許可したアプリケーションについても、個別のクラウドサービスの利用状況を把握したり、クラウドサービスごとに情報のアップロード禁止や外部公開禁止といった、ポリシーを適用したりすることも可能です。

クラウドサービスはビジネスに必須のものであるといっても過言ではない状況となりました。

CASB などの有用なセキュリティツールも用いつつ、セキュアに、かつ効率的にクラウドサービスを利用していきたいものです。

なお、本記事でご紹介した一部の内容は「サイバーセキュリティ傾向分析レポート 2018」にも掲載されています。

全文ご覧になりたい方は以下から無料ダウンロードできますので是非アクセスしてみてください!

おわりに

デジタル化が進む昨今、クラウドサービスの業務利用の要望は高まる一方でしょう。そのような要望を受けて、セキュリティ担当者はユーザが安全にサービスを使えるよう、スピード感をもって対応する必要があるのではないでしょうか。

様々な課題はありますが、CASBといったツールの導入で業務の効率化を是非検討してみて下さい!

クラウドセキュリティの勘所|責任範囲の「ポテンヒット」を防げ