サービスやツールがありふれ、簡単にWebサイトを作れる時代において、Webサイトを保有していない企業は少ないでしょう。では、インターネットに公開している自社保有のWebサイトを全て把握できている、という企業はどのくらいいるでしょうか。

また、公開するつもりのないサーバやネットワーク機器が、知らぬ間にインターネットからアクセス可能な状態にあったとしたらいかがでしょうか。

そういった存在を把握してないWebサイト、公開するつもりのなかった機器が攻撃を受けると、対応が後手に回りシステムの乗っ取りや情報漏えいといった甚大な被害につながりかねません。

そこで、本記事ではWebサイトといった公開システムの”裏口”管理、サーバやネットワーク機器のオープンポートのセキュリティ管理の重要性を解説します。

Webサイトのセキュリティ管理

企業が保有するPCなどのIT資産のインベントリ管理は、システム管理・運用の基本です。配布するソフトの更新やブラウザのバージョン等、IT資産を漏れなくとりまとめるのは容易ではありませんが、そのニーズを満たすために、ネットワーク経由でインベントリ情報を自動的に収集するような製品やサービスも充実しつつあります。

では、社内のネットワークから外れているWebサイトについてはどうでしょうか。

攻撃者はできるだけセキュリティレベルが低いWebサイトを侵入口とすべく、管理されていないようなサイトがないか日々探索しています。

そこで、WebサイトもIT資産と同様に、Webサイトの各担当者に管理対象のサイトについてのヒアリングを実施して、定期的に情報を収集する、というの棚卸し管理が望ましい姿ではあります。

ですが、以下のようなお悩みを抱える企業も多いのではないでしょうか?

- 担当者が不在、外部委託やクラウド利用といった理由で正確な情報が得られない

- 最新の情報へと定期的に更新し続けるのが困難

- キャンペーン用や、海外関連会社のWebサイトなど、把握できていないサイトが存在する

上記のお悩み解決には作業をある程度機械化し、「定期的」かつ「自動的」に「多くの」情報を収集することで、把握できた情報を元に対策を実施するところにリソースを割くことが理想です。

NRIセキュアが提供する「Webサイト群探索棚卸しサービス:GR360(以下、GR360)」は上記の理想を実現するサービスです。

関連するWebサイトが棚卸しされ、知らなかったWebサイトの存在に気づいたり、そのサイトがいまどのような状況で、攻撃者からどのように見えているのかといった代表的なセキュリティ情報をチェックすることで、セキュリティ対策の要否の判断材料が得られるようになります。

⇒GR360にご興味がある方は、是非サービスページをご覧ください!

セキュリティ管理が行き届いていない実態

次にセキュリティ管理が行き届いておらず、乗っ取られる可能性のある公開システムがどの程度存在しているのか見ていきます。

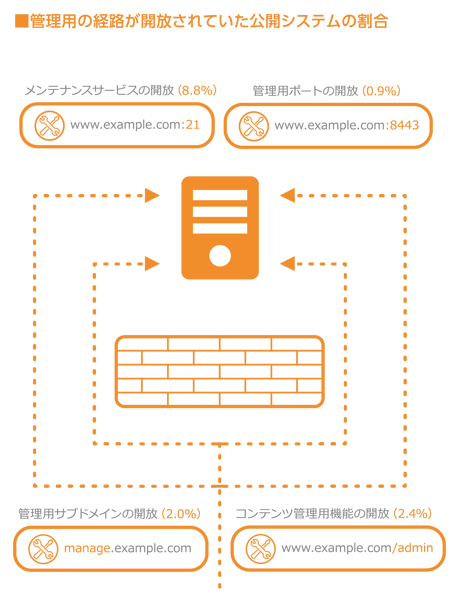

当社のWebサイト群探索棚卸サービス(GR360)で探索した公開システムのうち約12.2%において、管理用の一般公開を意図していない"裏口"経路が開放されていました(図1)。

| 標本数 | 13,289サイト |

図1. 管理用の経路が開放されていた公開システムの割合

(NRIセキュア 「サイバーセキュリティ傾向分析レポート2018」)

該当したWebサイトの主な類型は以下のようなものであり、1つ以上の類型に合致していました。

| ● メンテナンスサービスの開放 (8.8%) | |

| FTP(21/tcp) または SSH(22/tcp) サービスに該当します。 | |

| ● 管理用サブドメインの開放 (2.0%) | |

| 例えば「manage」といった特定サブドメイン名に該当します。他にもリモートログインやバグトラッキングの製品/サービス/ベンダ名に基づくサブドメイン名などが見受けられます。 | |

| ● 管理用ポートの開放 (0.9%) | |

| HTTP代替サービス用のポート (8080, 8443/tcp など) において、サーバ管理ツールなどが稼働しているケースに該当します。 | |

| ● コンテンツ管理用機能の開放 (2.4%) | |

| 例えば「/admin」といった特定のURLパスにおいて、コンテンツ管理機能などが稼働しているケースに該当します。多くはCMS (Content Management System) によって提供されており、さらにうち半数弱をWordPressが占めます。 | |

何れも基本的にパスワード方式の認証のみで保護されており、パスワードを推測された場合に侵害されてしまう恐れがありました。また、得てしてこのような「裏口」で利用している製品はバージョンアップが行われておらず、既知の脆弱性を多数保有している状態でした。

管理用の経路はまず「IPアドレスレベルのアクセス制御」を実施すべきであり、その次に認証については「多要素認証を利用する」、「バージョンアップを適宜行う」、といった対策が望ましいと言えます。

オープンポート管理の実態

次に、サーバやネットワーク機器のポート管理の実態について見ていきます。

Webサーバであれば80/tcpや443/tcp、メールサーバであれば25/tcpなど、サーバやネットワーク機器の用途に応じて必要なポートは限られています。また、システム管理者が利用する管理用のポート、例えばSSHやFTPなどはインターネット全てに対して公開せず、必要なアクセス元、例えばコンテンツ会社からのみアクセス可能なように設定するのが一般的です。

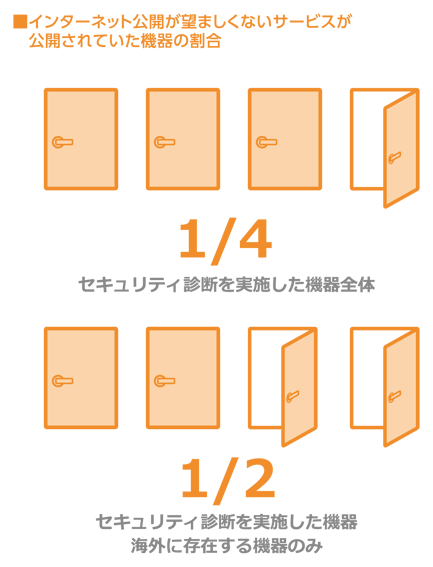

システムをセキュアに保つためには、サービス提供に必要なポートのみ公開し、不要なポートを公開しないオープンポートの管理が非常に重要となります。しかし、NRIセキュアがプラットフォーム診断エクスプレスサービスで診断を行った結果を確認すると、実に24.9%の機器で管理サービスや監視サービス等、本来インターネット公開が望ましくないサービスが検出されています。

また海外のサイトでは不要なサービスが公開されている傾向がより顕著であり、49.5%の機器で本来インターネット公開が望ましくないサービスが検出されています(図2)。

| 標本数 | 923IPアドレス(うち、海外109IPアドレス) |

図2. インターネット公開が望ましくないサービスが公開されていた機器の割合

(NRIセキュア 「サイバーセキュリティ傾向分析レポート2018」)

このような不要なポートが公開されていると、攻撃者に攻略されてサーバを乗っ取られてしまう可能性が高まります。実際に発生したインシデントの原因を調査すると、管理サービスや不必要に公開していたポートの脆弱性が原因で攻略されてしまった事例は多く見受けられます。

また、最近では公開状態となっているネットワーク機器やアプリケーションの管理用機能にアクセスし、その機能を悪用して機器を乗っ取ったりデータを盗もうとしたりする攻撃が多く観測されています*1。

これらのオープンポート管理の不備については、システム構築時に考慮ができていないことが一番大きな原因ですが、機器のバージョンアップ時の仕様変更や設定作業のミスによって想定外のポートがオープンしてしまうこともあります。プラットフォーム診断の診断対象は前述のGR360とは異なり、企業が存在を把握し、適切に管理されるべきものですが、それでも、適切な管理が行き届いていないことがわかります。

サービス提供に不要なポートをインターネット上に公開しないことは当然のことですが、今回の調査結果からもその重要性を改めて知っていただけたのではないでしょうか。

サービス提供しているポートに関してセキュリティを強化することに注力されがちですが、インターネットとの境界に思わぬ入口が空いていないかを継続的にチェックすることは基本的な活動であり、重要な活動であると言えます。

*1 NoSQLデータベース「Redis」に対する探索行為の増加等について, 警察庁, 2018

https://www.npa.go.jp/cyberpolice/detect/pdf/20180521.pdf

まとめ

どんな機器においても、管理用の経路のセキュリティは極めて重要です。

もし管理用の経路を悪用されて攻撃を許してしまった場合、システムそのものが乗っ取られてしまいます。

導入時だけでなく、運用時にも適切な設定管理とアクセス制御の考慮が必要です。

| 表1. 管理用経路の対策の例 | ||

| 導入時 | ✔ |

外部からアクセス許可する対象を把握し、ファイアウォールによるアクセス制限や機器の設定を変更 |

| ✔ |

初期設定を確認し、不要な設定の無効化やパスワードを変更する |

|

|

運用時 |

✔ |

利用中の機器における脆弱性情報を把握し、バージョンアップなどの必要な対策を実施( もしくはWAFやIPSなどで代替する) |

| ✔ | Webサイトや機器の構築・運用に関するルールを定める | |

| ✔ |

人的ミス等による“穴”を見つけるため、診断サービスなどによる定期的な確認を管理フローに含める |

|

企業ではサービス提供しているポートに関して、セキュリティを強化していると思います。

しかしながら、ご紹介してきたとおり、管理用の経路というのは意図せず開放されてしまう可能性があります。

そこで、不要なポートの外部開放がないかをポートスキャンで確認するなどの現状把握から始めてみてはいかがでしょうか?

本記事でご紹介した一部の内容は「サイバーセキュリティ傾向分析レポート 2018」にも掲載されています。

全文ご覧になりたい方は以下から無料ダウンロードできますので是非アクセスしてみてください!

おわりに

本記事でご紹介してきたように、公開システムのセキュリティ管理はシステムの乗っ取り等、甚大な被害につながりかねません。

十分に対策を実施しているという企業も、今一度確認の意味を含めて棚卸しを実施してみてはいかがでしょうか。

また、Secure SketCHに登録すると、脆弱性スキャン等の対策をどのくらいの国内企業が実施しているかがすぐにわかります。

是非、登録して確認してみてください!

Secure SketCHへの新規登録(無料)はこちらから!