最近、報道などで「コーポレートガバナンス」という言葉をよく耳にする。少し前の、大手企業の不正会計事件や、CEOの解任騒動等、これらは全て「コーポレートガバナンス」の不在・不備によって発生したと言われている。

最近、報道などで「コーポレートガバナンス」という言葉をよく耳にする。少し前の、大手企業の不正会計事件や、CEOの解任騒動等、これらは全て「コーポレートガバナンス」の不在・不備によって発生したと言われている。

「コーポレートガバナンス」とは何なのだろうか?本稿では、コーポレートガバナンスとセキュリティの関係、そして企業が効率的・効果的にセキュリティ対策を進めていくための一つのアイデアについて解説をしたい。

コーポレートガバナンスとは何か?

コーポレートガバナンスとは何か?日本語に訳すと「企業統治」となる。経営者、特に企業トップの暴走を防ぎ、現場での品質や会計の不正を抑止する体制を確立し、長期的な企業価値の向上を目指す経営の枠組みとされている。

10年以上前に、金融商品取引法(いわゆるJ-SOX法)の成立に合わせて、多くの企業では「内部統制」が整備された。これは、①業務の有効性及び効率性、②財務報告の信頼性、③事業活動に関わる法令等の遵守、④資産の保全、の4つの目的を達成するために、業務に組み込まれ組織内の全ての者によって遂行されるプロセスのことである。J-SOX法成立の経緯から、②財務報告の信頼性が特に重視される。

コーポレートガバナンスはこれを包含する概念であり、前述のような不祥事を発生させない「守り」の姿勢だけでなく、あらゆるリスクを把握しながらも果敢な経営判断を行う「攻め」の側面も強調されている。外部の株主やステークホルダーを意識していることが、内部統制とは大きく異なる点であると言えよう。

同じような文脈で「コンプライアンス」という言葉が出てくることも多い。コンプライアンスは、日本語に訳すと「法令遵守」となる。必ずしも法律に限らず、企業内のルールやガイドライン、社会規範や顧客からの「合理的な期待」も含めて守るということである。「コーポレートガバナンス」や「内部統制」が機能することで「コンプライアンス」も達成される、という関係であると解釈して良い。

コーポレートガバナンスとセキュリティの関係

一見、「コーポレートガバナンス」や「コンプライアンス」と「セキュリティ」は関係がないように見えるが、実は大いに関係している。

まず、企業内部の不正に関しては、数年前に発生した、大手教育サービス会社における顧客名簿の漏洩事件が記憶に新しい。これは、借金を抱えた契約社員が顧客の名簿をいわゆる「名簿業者」に売り渡し、不正に利得を得ようとしたものである。

このような不正を未然に防ぐ、または発生しても早期に検知するためには、広義には「内部統制システム」(特に、本番システムへのアクセスに関わる「IT全般統制」)の構築が有効である。そして、より具体的な対策として、機密情報や個人情報の漏洩対策といった「情報セキュリティ」の分野でカバーされることになる。

また、企業外部からのサイバー攻撃に対して、企業側のセキュリティ対策に不備があり、情報漏洩や顧客向けサービスの停止に至った場合、「株主の不利益に繋がった」としてコーポレートガバナンスの問題に発展する恐れがある。この際、経営者(取締役)による企業のセキュリティ対策の現状把握と改善の意思決定過程の合理性が、経営者の損害賠償責任の有無の重要なポイントとなる。

では、コンプライアンスの観点ではどうだろうか。仮に、企業が個人情報を適切に管理せず、個人情報の漏洩に至った場合、個人情報保護法違反や、GDPR(欧州一般データ保護規則)違反となる恐れがある。また、営業秘密を適切に管理していなかった場合は、機密情報を漏洩した者を不正競争防止法違反で訴追することができなくなる恐れもある。すなわち、セキュリティ対策の不備による情報漏洩は、「即法律違反」となるか、「法的保護を受けられないリスク」があることを十分に認識すべきである。

コーポレートガバナンスの近年の動向

2018年6月に東京証券取引所からコーポレートガバナンス・コードの改訂版*が公表された。この中の、「第3章 適切な情報開示と透明性の確保 【基本原則3】」の「考え方」に以下のような記述が追加・変更された。

*https://www.jpx.co.jp/news/1020/20180601.html

(途中略)会社の財政状態、経営戦略、リスク、ガバナンスや社会・環境問題に関する事項(いわゆるESG要素)などについて説明等を行ういわゆる非財務情報を巡っては、ひな型的な記述や具体性を欠く記述となっており付加価値に乏しい場合が少なくない、との指摘もある。取締役会は、こうした情報を含め、開示・提供される情報が可能な限り利用者にとって有益な記載となるよう積極的に関与を行う必要がある。

デジタルトランスフォーメーション(DX)が叫ばれ、ますますITとビジネスが一体化しつつある昨今の状況から、上記の「リスク」にセキュリティリスクが含まれるのは明白である。コーポレートガバナンス報告書に、セキュリティリスクに関する詳細を記載している企業は今のところ殆どないが、統合(年次)レポートや「情報セキュリティ報告書」として個別に開示する企業も出て来ている。

また、経済産業省のCGS(コーポレート・ガバナンス・システム)研究会においては、子会社を含む企業グループ全体としての「グループガバナンス」の在り方が議論されており、関連するサプライチェーン(外部委託先等)も考慮に入れたサイバーセキュリティ対策を検討すべきとなっている。更に、その検討に際しては、「サイバーセキュリティ経営ガイドライン」*を適宜参照することが推奨されている。

*https://www.meti.go.jp/policy/netsecurity/mng_guide.html

何から着手すべきなのか?

まずは上記の通り、経済産業省の「サイバーセキュリティ経営ガイドライン」に照らして、自社のセキュリティ対策状況を評価するところから着手すると良い。

「サイバーセキュリティ経営ガイドライン」において、「サイバーセキュリティは経営問題」であり、「セキュリティ対策の実施を『コスト』と捉えるのではなく、将来の事業活動・成長に必須なものと位置づけて『投資』と捉えることが重要」とされている。

更に、「経営戦略としてのセキュリティ投資は必要不可欠かつ経営者の責務である」とまで書かれている。「サイバーセキュリティ経営ガイドライン」は、表1の「経営者が認識すべき3原則」と、表2の担当幹部(CISO等)に対して指示すべき重要10項目から成る。

表1. サイバーセキュリティ経営ガイドラインの「経営者が認識すべき3原則」

| No. | 原則 | 説明 |

| 1 |

経営者のリーダーシップ |

経営者はリーダーシップをとってサイバー攻撃のリスクと企業への影響を考慮したサイバーセキュリティ対策を推進するとともに、企業の成長のためのセキュリティ投資を実施すべきである。 |

| 2 | サプライチェーンに対するセキュリティ対策 | 自社のサイバーセキュリティ対策にとどまらず、サプライチェーンのビジネスパートナーや委託先も含めた総合的なサイバーセキュリティ対策を実施すべきである。 |

| 3 | 関係者との適切なコミュニケーション | 平時からステークホルダー(顧客や株主など)を含めた関係者にサイバーセキュリティ対策に関する情報開示を行うことなどで信頼関係を醸成し、インシデント発生時にもコミュニケーションが円滑に進むよう備えるべきである。 |

表2. サイバーセキュリティ経営ガイドラインの「指示すべき重要10項目」

| No. | 概要 |

| 1 |

サイバーセキュリティリスクの認識、組織全体での対応方針の策定 |

| 2 |

サイバーセキュリティリスク管理体制の構築 |

| 3 |

サイバーセキュリティ対策のための資源(予算、人材等)確保 |

| 4 |

サイバーセキュリティリスクの把握とリスク対応に関する計画の策定 |

| 5 |

サイバーセキュリティリスクに対応するための仕組みの構築 |

| 6 |

サイバーセキュリティ対策におけるPDCAサイクルの実施 |

| 7 |

インシデント発生時の緊急対応体制の整備 |

| 8 |

インシデントによる被害に備えた復旧体制の整備 |

| 9 |

ビジネスパートナーや委託先等を含めたサプライチェーン全体の対策及び状況把握 |

| 10 |

情報共有活動への参加を通じた攻撃情報の入手とその有効活用及び提供 |

しかし、「サイバーセキュリティ経営ガイドライン」だけを参考にして、自社のセキュリティ対策状況を整理し、対策の整備計画を立てて推進していくには、以下のような課題がある。

課題① 業界ごとに異なるスタンダードやガイドラインが存在する

例えば、米国では2014年にNIST(米国国立標準研究所)が「サイバーセキュリティフレームワーク(CSF)」を公開した。米国に本社がある外資系企業や、北米市場での事業規模の大きい日系企業においては、NIST CSFをベンチマークとして活用している企業が多い。米国の政府調達に関連する民間企業は、NIST SP800-171と言うガイドラインに準拠する必要がある。

また、随分昔から、日本や欧州ではISMS(情報セキュリティマネジメントシステム)を構築し、ISO 27000シリーズに準拠したセキュリティのPDCAサイクルを回している企業が多い。

上記の通り、既に各種の業界スタンダードに準拠して、セキュリティ対策の整備計画を立案し、推進している企業が、「サイバーセキュリティ経営ガイドライン」に照らして、あらためて自社のセキュリティ対策状況を調査するのも重複感や徒労感がある。いわゆる「コンプライアンス疲れ」である。

課題② 対策の実施レベルが分からない

「サイバーセキュリティ対策ガイドライン」に記載されている内容は、余り技術的な詳細には踏み込まず、平易な言葉で書かれているため、非常に分かり易いが、具体的にどのレベルまで実施すれば良いか?というと悩ましいところがある。本来なら事業の性質やセキュリティリスクに応じて適切な対策を実施すべきではあるが、「同業他社はどこまでやっているのか」は気になるところである。

課題③ 本部や部ごとにセキュリティ対策状況が異なる

非常に大きな企業や、本社の情報システム部門や情報セキュリティ部門の統制が及ばない事業部門のシステムが存在する場合、このような状況が想定される。

この場合、本社の情報システム部門やセキュリティ部門にヒアリングしただけでは、企業全体としてのセキュリティ対策状況を正確に把握したとは言えず、個別の事業部門にヒアリングして整理する必要があるが、非常に手間が掛かる。

課題④ 子会社やサプライチェーンも含めたセキュリティ対策状況の管理

事業本部や部に留まらず、子会社や外部委託先等のサプライチェーンまでとなると、「サイバーセキュリティ経営ガイドライン」からExcelシートを起こして、ヒアリングベースで各組織単位でのセキュリティ対策状況を把握・管理するのは、現実的には非常に難しい。

更に、子会社やサプライチェーンに対して、企業グループとして統一的なセキュリティ対策を課すことは、コストの点で非常に難しいという声も多い。

対策実行支援プラットフォーム 『Secure SketCH』

当社は2000年の設立以来、セキュリティコンサルティングの部隊を有し、企業のセキュリティポリシー策定やISMS認証取得支援等の案件を幅広く実施してきた。

その過程で、PCI DSS等の企業が準拠すべきセキュリティ基準の広がりに対応して、支援できる範囲を広げてきたが、防衛関連企業や国民年金機構に対する標的型攻撃による情報漏洩事件が相次いで公表されると、企業の経営者からの「当社は大丈夫なのか?」という問い掛けを受けた、情報セキュリティ担当者からのご相談が多く寄せられるようになった。

当社のコンサルティング部隊が、あらゆる業界のお客様のセキュリティ対策状況の把握と計画立案をご支援する過程で、様々な業界のセキュリティ基準やベストプラクティスの「最大公約数」といえるノウハウが蓄積されてきた。それを、NSF(NRI Secure Framework)として定型化し、「セキュリティ対策状況可視化サービス」として提供を開始した。

以降、非常に沢山のお客様からのご相談に応じて来たが、Excelシートでのフィット&ギャップ分析を中心とする従来型のコンサルティングに近いサービスだったため、当社コンサルタントの不足により案件をお断りせざるを得ない場合があった。

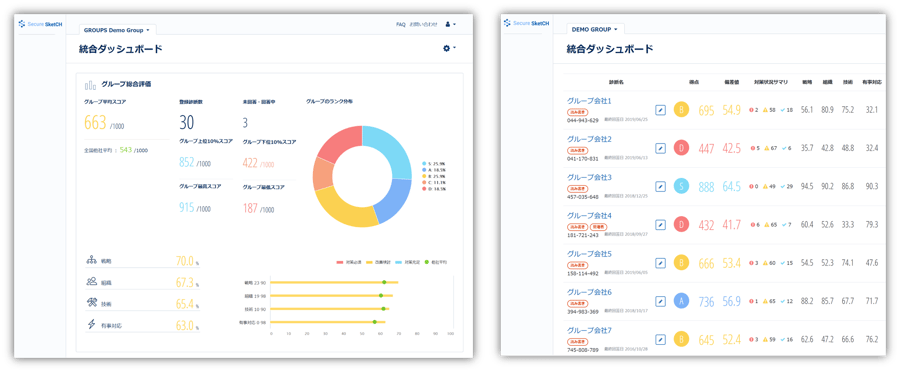

そこで、企業の担当者が自らセキュリティ対策に関する約80個の設問に回答することで、企業全体としてのセキュリティ対策状況を1000点満点で数値化する、Webベースのセキュリティ対策実行支援プラットフォーム「Secure SketCH」を開発した。

このシステムの開発においては、前述の「サイバーセキュリティ経営ガイドライン」ベースで自社のセキュリティ対策状況を把握・管理しようとする際に発生する課題を、以下のように解決することを意識した。

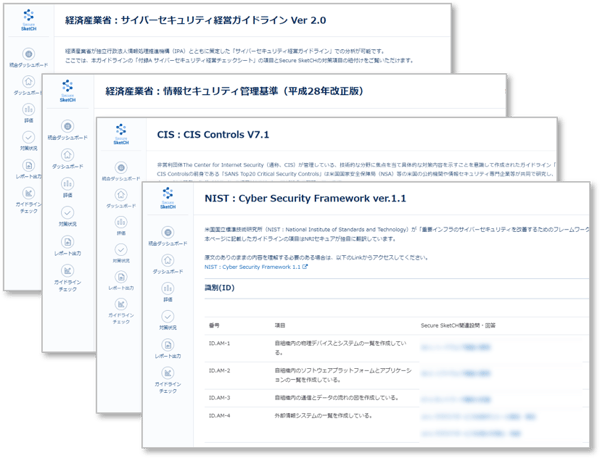

解決策① 各種スタンダードやガイドラインの要求事項とのマッピング

Secure SketCHの設問は、当社の数多くのコンサルティング案件の経験を踏まえて標準化した独自のフレームワークに準拠しているが、このフレームワークも各種の業界スタンダードやガイドラインを踏まえて策定されている。したがって、Secure SketCHの設問への回答状況から、各種業界のスタンダードやガイドラインの要求事項の順守状況を一覧化出来るようになっている。2019年11月時点で対応している、スタンダードやガイドラインは、以下の通りである。

- NIST Cyber Security Framework 1.1

- 経済産業省 サイバーセキュリティ経営ガイドライン Ver 2.0

- CIS Controls V7.1

- 経済産業省 情報セキュリティ管理基準(ISO 27001/27002 ベース)

また、今後FFIEC CAT(米国連邦金融機関検査協議会のサイバーセキュリティ評価ツール)やNIST SP800-171等、その他の業界スタンダード、ガイドラインへの対応を検討している。

解決策② 企業規模、業種・業界などの「企業属性」に応じた分析

1000点満点の点数の絶対値による評価だけでなく、日本人に馴染みの深い「偏差値」により、他の企業と比較した場合の相対的な位置付けを知ることが可能である(無償機能)。更に、社員数や売上高等の企業規模、所属する業種業界毎に、個別設問のカテゴリ毎の対策状況が比較可能であり、「同業他社と比較した自社の対策レベル」を知ることが出来る。

解決策③ 子会社やサプライチェーンも含めたセキュリティ対策状況管理

海外の現地法人や、買収した海外の会社の情報システム構築・運用が、現地採用のIT技術者に委ねられていて、グローバルで統一したセキュリティポリシーを持っていたにも関わらず、それが徹底されなかった結果、マルウェアやランサムウェアの被害に遭って、日本の本社側にも大きな被害をもたらした事例が何件も報告されている。

また、「グローバル(グループ)ガバナンス」における監査の指摘事項として、海外現地法人のIT運営の不備が指摘され、当社に改善のご相談を頂くことも多い。それらの状況を踏まえ、各事業本部や部、子会社の担当者にもアカウントを発行して、自分の担当範囲における設問に回答して頂き、一つの企業グループとしてのセキュリティ対策状況を全体的に把握・管理できる機能もある。

子会社のように資本関係が有る場合に限らず、外部委託先のようなサプライチェーンの担当者に対してもアカウントを発行して、同一の企業グループとしてセキュリティ対策状況を一元管理することも可能である。

外部委託先に、セキュリティ対策状況の設問への回答を依頼するのが難しい場合も想定されるため、外から見える当該企業システムのセキュリティ設定状況や脆弱性の有無に応じてセキュリティの対策状況を点数化する、米国のSecurity Scorecard社のサービスと連携する機能も提供している。

セキュリティは「一番弱い鎖(Weakest Link)」を破られてしまうと、全てが破られてしまうことに繋がりかねない。その認識に基づいて、子会社やサプライチェーンにおける、企業グループ全体として統一的なセキュリティ対策を実施するために、親会社でグループ共通のセキュリティ基盤を構築し、子会社やサプライチェーンもそれに相乗りしてグループ全体のセキュリティレベルを担保し、その費用は親会社がグループ全体として負担するというのも、企業グループ全体としての「セキュリティ管理」の一つの形であると言えよう。

また、技術の進化に伴い、新たな脆弱性や攻撃手法も日々発見されているため、セキュリティ対策の立案と推進は、PDCA(Plan, Do, Check and Act)サイクルと呼ばれ、終わることのないプロセスである。Secure SketCHは、セキュリティ対策の計画立案や、時系列での対策状況推移の可視化、そしてそれらの結果を経営層向けのレポートとして出力することができる。現場のセキュリティ担当者の業務を支え、経営者から見ても分かり易いプラットフォームになることを目指している。

おわりに

「コーポレートガバナンス」を契機に、経営者が「自分事」として真摯にセキュリティと向き合うことを願ってやまない。しかし、残念ながらセキュリティに完璧はない。極論すると、IoT機器を含むコンピュータをネットワークに接続した時点で、大なり小なりセキュリティリスクが発生する。

それでも、今の時代にITを積極活用しない事業運営はあり得ない。経営者には、自社の事業におけるITの重要性とセキュリティリスクを的確に把握し、セキュリティ対策の整備計画と投資を合理的に判断する責務がある。

経営者が自らITやセキュリティの専門家である必要はないが、セキュリティ対策の立案と推進において、最新の技術動向や関係する各種セキュリティ基準、ガイドラインが十分に考慮されていることは確認すべきである。そのことが、経営者としての「善管注意義務」を果たし、そして、結果として株主をはじめとした各種ステークスホルダーへの説明責任を果たすことにつながるのである。