ここ数年、CSIRT(Computer Security Incident Response Team)を社内に設⽴する組織、企業が増えています。CSIRTをIT面から支えるSOC(Security Operation Center)についても同様です。

ここ数年、CSIRT(Computer Security Incident Response Team)を社内に設⽴する組織、企業が増えています。CSIRTをIT面から支えるSOC(Security Operation Center)についても同様です。

しかし、予算と⼈員を確保したものの、実際にはどう構築したら良いのか、またどう運⽤したら良いのか解らないと⾔った声も聞きます。本記事では、「セキュリティインシデント」の性質を元にして、CSIRTやSOCを構築する際の基本となる、企業のセキュリティ対策における「多層防御」の考え方について解説します。

対峙するもの:セキュリティインシデント

情報セキュリティ上の問題として捉えられる事象を、「セキュリティインシデント」と呼びます。

情報セキュリティにおけるインシデントだからこその呼び名ですが、インシデントと聞いた場合、多くの日本人は「事故」をイメージすると思います。そして日本語の通例では、「事故」は故意性がないものであって、故意に引き起こされる「事件」とは区別されています。

ところで、このインシデントという言葉は社会セキュリティの用語の国際規格であるISO22300で以下のように定義されています:

2.1.15

incident

situation that might be, or could lead to, a disruption, loss, emergency or crisis

「中断・阻害、損失、緊急事態、危機に、なり得るまたはそれらを引き起こし得る状況」

説明を見る限り、インシデントという言葉はあくまでも危機的な状況を示しますが、それが事故なのか、事件なのかについては限定していません。

セキュリティインシデントには過失による情報漏えい等の「事故」も存在しますが、Webサイトに対して日々行われている脆弱性をついた攻撃や、社内メールを装って投げ込まれるマルウェア添付メールなどは、(それが自動で実施されたか、手動で実施されたかは関係なく)全て、世の中のどこかに実在している「攻撃者」によって故意に行われています。これらの行為により被攻撃者に何らかの損害が生じた場合は全て、「セキュリティ事故」ではなく「セキュリティ事件」に近いと言えましょう。

皆さんは自社のセキュリティ対策を考える際に、「事故」対策のみにとどまっていないでしょうか?実施している対策は、「事件」を防ぐ、あるいは対処出来るようなものでしょうか?

「事件」と「事故」は、何が違うのか?

事件と事故では「故意性の有無」に違いがあると述べましたが、それがセキュリティ対策にどのような違いをもたらすのでしょうか?

大きな違いは、「事故としてのインシデント」に対する対策は、長期的にも被害を軽減させていく傾向があるのに対し、「事件としてのインシデント」に対する対策は一時的に被害を軽減しながらも、長期的には攻撃者の更なる強化を誘発してしまう可能性があります。マルウェアを例に挙げてみましょう。

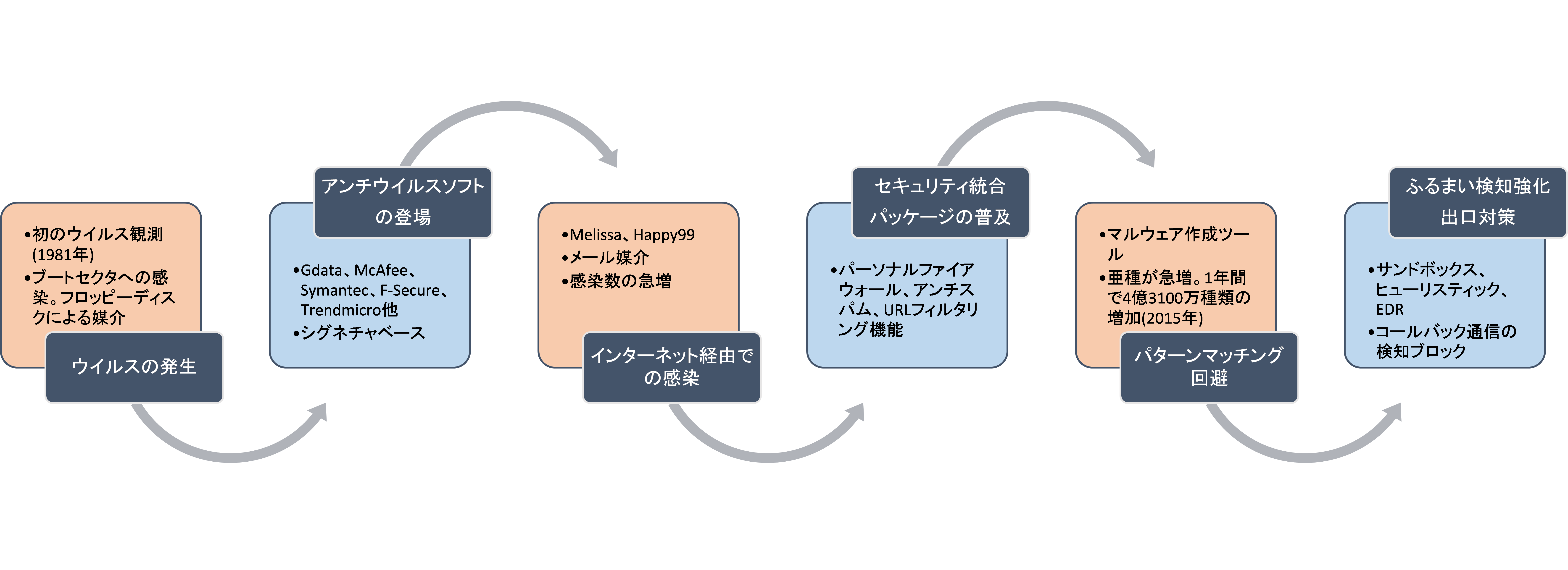

図1. マルウェアの変遷と、ウィルス対策ソフトの変遷

簡単にモデル化すると、次のような流れとなります。

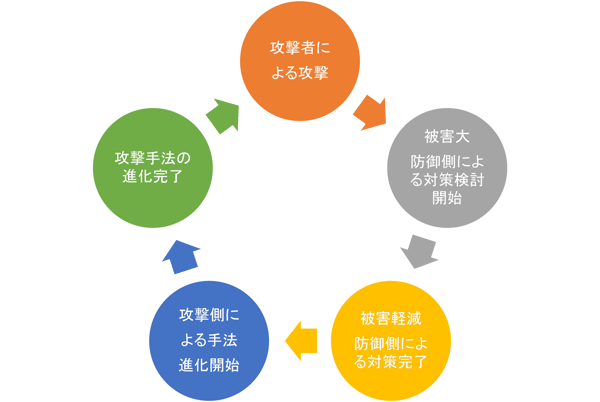

図2. 攻撃側と防御側のイタチごっこ(イメージ)

「攻撃側と防御側のイタチごっこ」によって洗練された攻撃は、目的の達成のために時系列でその威力を増す傾向にあります。

常に防御側に回る企業や組織がこの競争に打ち勝つ、あるいは完全に大負けしないためには、攻撃者の手口や傾向を常に追いかけ、場合によっては先回りして対策を打っていく必要があります。また打った対策が恒久策とはならないため、この活動は持続的である必要があります。

つまり、「セキュリティ事件」への対策をするからこそ、常に最新の攻撃動向を追いかけ、最適な対抗策を打つという活動を継続していく必要があるのです。セキュリティ業界で飛び交うセールストークにかき消され、とかく忘れ去られてしまいがちですが、これが、企業や組織のセキュリティ対策に専門家が必要となる背景です。

「セキュリティ事件」へ対応するには

攻撃者との間で常に競争しなくてはいけない「セキュリティ事件」。こうした性質のセキュリティインシデントに対して、我々はどのように対応していくのがよいのでしょうか。それに関して、ヒントとなり得そうなものが既に現実世界にあります。

攻撃側と防御側が、相手を凌駕して目的を達成するという活動を継続するという点において、昔から実際の軍事における「防衛」の場面で、セキュリティ対策と同様の活動を行ってきました。

「防衛」と「セキュリティ対策」の類似点は多く、得られる示唆も多くありますがここでは割愛させていただきます。反対に「情報セキュリティにおける防御」には、これまでの「防衛」には無かった特徴があり、これがセキュリティ対策の難しさや特殊性をもたらしています。

従来の防衛にはなかった情報セキュリティ上の特徴

防衛の世界では、目的の違い、補給の容易さ、地理的有利などの点から「防御側」が有利だと言われています。同じように「攻撃三倍の法則」という言葉もあります。これは、攻撃側は防御側の三倍の兵力をもって攻めれば五分五分の戦いとなるというものです。実際に三倍なのか?は議論の分かれるところですが、少なくとも軍事の世界において防御側が有利とする見方はほぼ一貫しています。

ところが情報セキュリティの世界では、現状を見る限りまったく逆の様相を呈しています。すなわち、攻撃者に対して防御側はあまりにも不利な状況となっています。

コスト比の問題

防御側が多大なコストをかけて長大な防御システムを構築したとしても、攻撃者が攻撃可能な脆弱性を見つける事が出来れば、情報窃取や遠隔操作などの深刻な被害が発生する可能性があります。

軍事においては、たとえ戦闘が発生していないときであっても軍隊の維持に補給、ひいては維持コストがかかることから、防御側はある時間以上の攻撃を退ける事によって攻撃側を弱体化させる事が出来ました。これが、防御側が取りうる縦深防御などの「時間稼ぎ」の要素がある戦術を有効にさせています。

情報セキュリティの世界では攻撃側が攻撃状態を維持するのに多大なコストをかけているとは限りません。

図3. 15分あたり$5で提供されるDDoS攻撃サービスの例

出典:https://www.incapsula.com/blog/unmasking-ddos-for-hire-fiverr.html

上記の「攻撃コストの安さ」とも関係しますが、攻撃者が特定されて身元が明かされ処罰されたり、捜査機関の手が伸びてサーバ群を押収されたりしてしまった場合は話が別ですが、仮に攻撃に失敗したとしても攻撃者が武器に相当するツールやボットネット等を失う事はなく、また武器調達に伴う多額の債務に追われる事もありません。このことも攻撃者に対する敷居を下げ、より攻撃が発生しやすい状態を作り出していると言えます。

攻撃主体が特定できない(attribution problem)

攻撃者が有利な理由の一つとしては、攻撃主体を特定することが難しいという問題があります。特定のIPアドレスから来た攻撃も、そのIPアドレスの管理者が実施した訳ではなく、そのIPアドレスで稼働するWebサーバが別の誰かに乗っ取られている事を示すだけの場合もあります。

また、DNSやNTP等で実装されるUDPパケットは送受信間でセッション確立しないため、簡単に詐称されDDoS攻撃の手段に利用されます。

こうした望まれない匿名性によって、防御側である企業や組織が攻撃者に対して反撃を行う事を事実上不可能にしています。

交渉できない

軍事において、戦争は外交手段の延長である、という見方があります。外交によってどうしても目的が達せられない場合戦争に移行し、目的が達せられれば再び外交(和平調停など)に移行するといった対応が可能であり、実際に行われます。

ところが情報セキュリティの世界では、上述の攻撃主体が不明ということと関連しますが、基本的には攻撃を交渉によって停止させる事は困難です。

ランサムウェアなどは、攻撃者との間で交渉により攻撃回避できる可能性はありますが、交渉可能であったとしても相手を説得できるような対等関係での交渉は望めず、従うか、攻撃されるかを選択するのみとなるでしょう。

不利な状況からでも選択できる対応方針は?

このように、セキュリティインシデントへの対策を考えるにあたって、これまでとは異なるサイバー空間ならではの特徴も踏まえたうえで、対応していく必要があります。

また攻撃側と防御側を比較した場合、防御側は多くの制約を課せられている事から、その対策には多くのノウハウや技術が必要となるでしょう。

こうした不利な状況にある防御側がとれる対策方針の一つに、「多層防御」があります。

元々、「多層防御」という言葉は軍事の世界で利用されていました。「縦深防御」や「深層防御」とも呼ばれ、攻撃者の前進を防ぐのでなく遅らせる事を目的としています。

情報セキュリティにおける「多層防御」という言葉も、理想的なセキュリティ対策方法として広く浸透している言葉です。同じく多層的なセキュリティ対策を指していますが、その目的は軍事的な意味合いと若干異なるところがあります。

情報セキュリティの観点での「多層防御」

上述のコスト比のところで記載の通り、サイバー攻撃は攻撃可能な脆弱性が一つ見つかるだけで深刻な被害に結び付く性質がありますが、これを解消、少なくとも緩和させる効果が多層防御にはあります。

情報セキュリティでは、進行を遅らせる目的というより、個々の対策には「抜け道」がある事を前提に、ある対策で防御できなかった攻撃に対して「別の対策で封じ込めよう」という意図で使用されます。多層防御と一口に言っても、その観点・切り口には様々なものがあります。

- Webサイト攻撃……各セキュリティデバイスの得意とする通信レイヤを考慮した多層防御

- ↓

- ファイアウォール(L3~4)

- IDS/IPS(幅広く)

- WAF(L7メイン)

- 標的型攻撃……サイバーキルチェーン(攻撃者の行動フェーズ)に応じた多層防御

- ↓

- 入口対策(URLフィルタ、スパムフィルタ等)

- 内部対策(エンドポイント等)

- 出口対策(次世代FW、URLフィルタ、サンドボックス等)

- マルウェア解析……検知/防御ロジックによる多層防御

- ↓

- パターンマッチング

- 静的解析

- サンドボックス

- ビヘイビア解析

多層防御には、対応コストを意図した上で配置順を定めているものがあります。より複雑な解析機能・防御機能を持つ対策を後段に配置する事で、その対策が処理する量を前段の対策で極力減らします。

例えば、L7レイヤの処理をする事が得意なWAFがファイアウォールと同等の処理をする設定を組む事は不可能ではないですが、処理性能の観点から若干非効率です。

同様にサンドボックス型製品にありふれた大量のマルウェアを処理・検知させる事は効率が悪く、可能な限り前段のウイルスチェック・スパムフィルタで撃ち落とし、それらをすり抜けたものを検査させる事が望ましいと言えます。こうする事で、個々の対策製品の要求性能をおさえ、対策コストを低減する事が出来ます。

おわりに

情報セキュリティで効果的な多層防御を検討する場合、このように配置の効率性と網羅性を考慮して構成を決定していく必要があります。複数の機器が存在する事で当然構成は複雑になることから、ここでも専門的な知見が必要となります。

NRIセキュアには、技術的な見地だけでなく、マネジメント的な見地での専門家も多数在籍しています。効果的かつ効率的な多層防御の実現をサポート致しますので、お困りの方々はぜひお問合せください!