セキュリティ対策を考える際には、セキュリティ対策全体や脅威を俯瞰的に見る視点が必要になります。こうした視点がないと、“ 木を見て森を見ず ” のような局所的で漏れのあるセキュリティ対策になってしまったり、必要のない部分まで守るような過剰投資をしてしまったりします。

前編では、セキュリティ対策を俯瞰的に見ることの重要性について解説しました。後編となる本記事ではフレームワークやガイドラインを活用した効率的なセキュリティ対策の仕方について解説します。

▼本記事は前編・後編に分かれています。前編はこちらから▼

セキュリティ対策の考え方<前編>|全体俯瞰で「バランス」を取る

脅威への対策全体を俯瞰する ~ガイドラインの活用で効率的に~

すべてのレイヤーで特定、防御、検知、対応、復旧の5要素を完璧に実施しようとすると、多額の費用と長い期間がかかります。セキュリティ対策は重要ですが、システムによる業務効率化を上回るコストがかかるようでは本末転倒です。経営者にとってもエンジニアにとっても「システムの特性を鑑みた最適な(必要最小限の)セキュリティ対策だけを実装したい」というのが望みでしょう。

開発するシステムにどの程度の対策が必要なのか。これを見極めるには、システムに対してどのような脅威が発生し得るかを整理することが重要です。脅威に対し、セキュリティ事故を起こさないためにどのような対策を重点的に実施するか、起こっても迅速に対応するにはどういった対策が必要かを考えます。

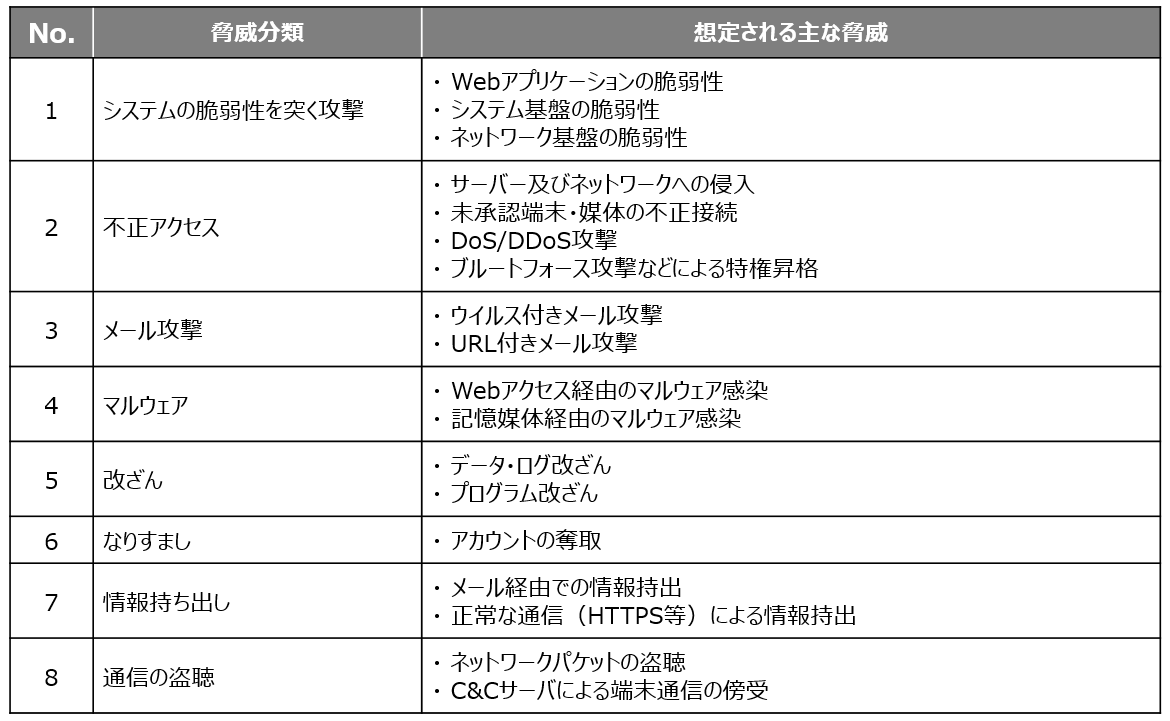

セキュリティ上の脅威はサイバー攻撃や内部不正など様々ありますが、ここではサイバー攻撃に特化して脅威を整理します。

サイバー攻撃による脅威の整理では、情報セキュリティリスク管理のガイドライン「ISO/IEC 27005:2008」が役立ちます。このガイドラインには、情報セキュリティ管理に対するリスク管理プロセスが定義されています。ここから脅威に関する項目を抽出し、特に脅威が顕在化する可能性が高いサイバー攻撃の脅威について、筆者が八つの分類に整理したのが下記の図です。

想定すべきサイバーセキュリティの脅威

ISO/IEC 27005:2008で挙げられた脆弱性の例からサイバー攻撃の

脅威に関する項目を抽出し、八つの分類に整理した

要件定義や設計時に、開発するシステムはどの脅威に直面する可能性があるのか、それに対してどういった対応をすべきか、脅威が顕在化したときにどのような影響があるか、を検討します。ここを把握しておかないと、後工程になって足りない対策が判明したり、起こりえない脅威への対策を実施して無駄なコストを費やしてしまったりします。これでは、最適なセキュリティ対策になりません。

また、対応すべき脅威を検討する際には、直接的な被害だけでなく二次的な被害の可能性も考慮する必要があります。例えば、サーバーへの直接的なマルウエア感染がまず起こりえない環境であっても、それだけでマルウエアを脅威から除外すべきではありません。アクセスするユーザーの端末がマルウエアに感染して、そこから攻撃を受ける可能性も検討対象にします。

下流工程ほど追加や変更が高コストになる

続いて、実装すべきセキュリティ対策について要件を洗い出して設計を実施します。セキュリティ対策の要件定義や設計の注意点は、一般的なシステム開発プロジェクトと同じです。下流工程に進むほど手戻りや追加の設計変更などが多岐にわたり、追加や変更にはより多くの工数や費用がかかります。

また、プロジェクトの終盤に近づくにつれ、意思決定を行うステークホルダーが取り得る選択肢が限られるようになっていきます。プロジェクトに与えられる影響度が減少して、最適な対策を選択できなくなる可能性が高まります。

そのため、セキュリティについても上流工程での適切な要件定義と設計が重要になります。可能な限り手戻りが発生しないように対応できれば、プロジェクトの工数や費用も最小化できます。

有効なガイドラインに沿うのが近道

「様々な脅威を想定した対策を実施し、セキュリティ事故を起こさない」「起こった場合も極小化できる、最適なセキュリティ対策を取り込んだシステムをきちんと設計する」―。急にそんなレベルの高いことを言われても困る、というエンジニアも多いと思います。企業のセキュリティに関する方針が明確で、定められたセキュリティ基準に沿うようにすれば要件や仕様は自ずと決まる、という環境であれば理想的なのですが、そうした現場は多くはないでしょう。

過去の似たプロジェクトの設計や実装を流用するのは、システム開発ではよく用いられる考え方ですが、セキュリティ対策ではあまり良い方法ではありません。最新の脅威やセキュリティ事故の教訓を盛り込んだものになっていないことが多いからです。

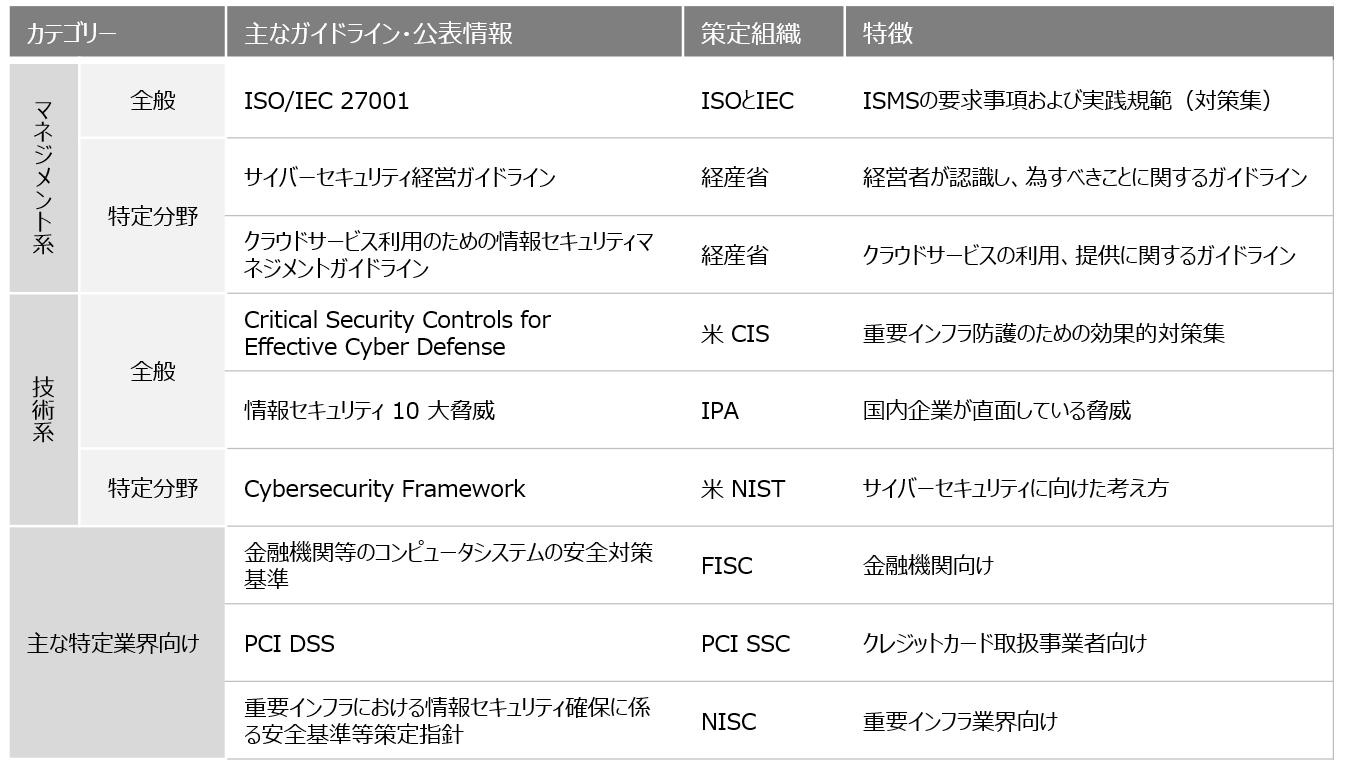

では、どうすればいいのでしょうか。幸いなことに、昨今のセキュリティ対応ニーズの高まりもあり、様々な組織が参考となるガイドラインを発行しています。これらのガイドラインをうまく活用すると、現在求められている標準的なセキュリティ基準でセキュリティ対策を設計・実装できます。筆者らがよく参照する主要な規格、ガイドライン、フレームワークには以下のようなものがあります。

(1)ISO/IEC 27001/27002:2013

国際標準化機構(ISO)と国際電気標準会議(IEC)が策定。ISMS(情報セキュリティマネジメントシステム)の要求事項と実践規範を記載。

(2)Cybersecurity Framework

米 NIST が策定。サイバーセキュリティに向けた考え方を整理した枠組み。

(3)Critical Security Control for Effective Cyber Defense

米国の Center for Internet Security(CIS)が策定。重要インフラ防御のための効果的な対策集。

(4)金融機関等コンピュータシステムの安全対策基準(FISC 安全対策基準)

日本の金融情報システムセンター(FISC)が策定。金融機関向けの対策基準。

これ以外にもクレジットカードや重要インフラ業界向けなど、業種に特化したガイドラインが存在します。下表のほとんどは脅威と対策をセットで説明したガイドラインですが、位置付けが異なるのが IPA(独立行政法人 情報処理推進機構)が発行する「情報セキュリティ10大脅威」です。社会的に影響が大きかったと考えられるセキュリティインシデントをランキング形式で整理したもので、年単位での脅威の動向把握に役立ちます。

主要なガイドラインや公表情報

これらを参考にすると、標準的なセキュリティ要件と基準で実装できる

IPAが「情報セキュリティ10大脅威2019」を公開!初ランクインの脅威とは?

これらの公開情報を参考にセキュリティ要件や基準を定めるのが、セキュリティ対策の上流工程の近道です。この基準に沿った観点で各プロジェクトをチェックすると、具体的かつ網羅的に昨今の基準を満たしたセキュリティ要件を策定できます。

今ひとつ進まないガイドラインの活用

ガイドラインの使い方は、次のような流れです。

セキュリティに関するルールが既に存在する場合は、現在のルールとガイドラインのフィット&ギャップ分析を実施してガイドラインを更新します。ギャップのある箇所については妥当性を確認して、不足している箇所を補うようにすることで、効率的にセキュリティ基準を最新の状況にすることができます。

既存のルールがない場合は、ガイドラインを参考にしながらセキュリティのルールを整理できます。ガイドラインを使うことで、網羅的かつ効率的にルールを作成できます。

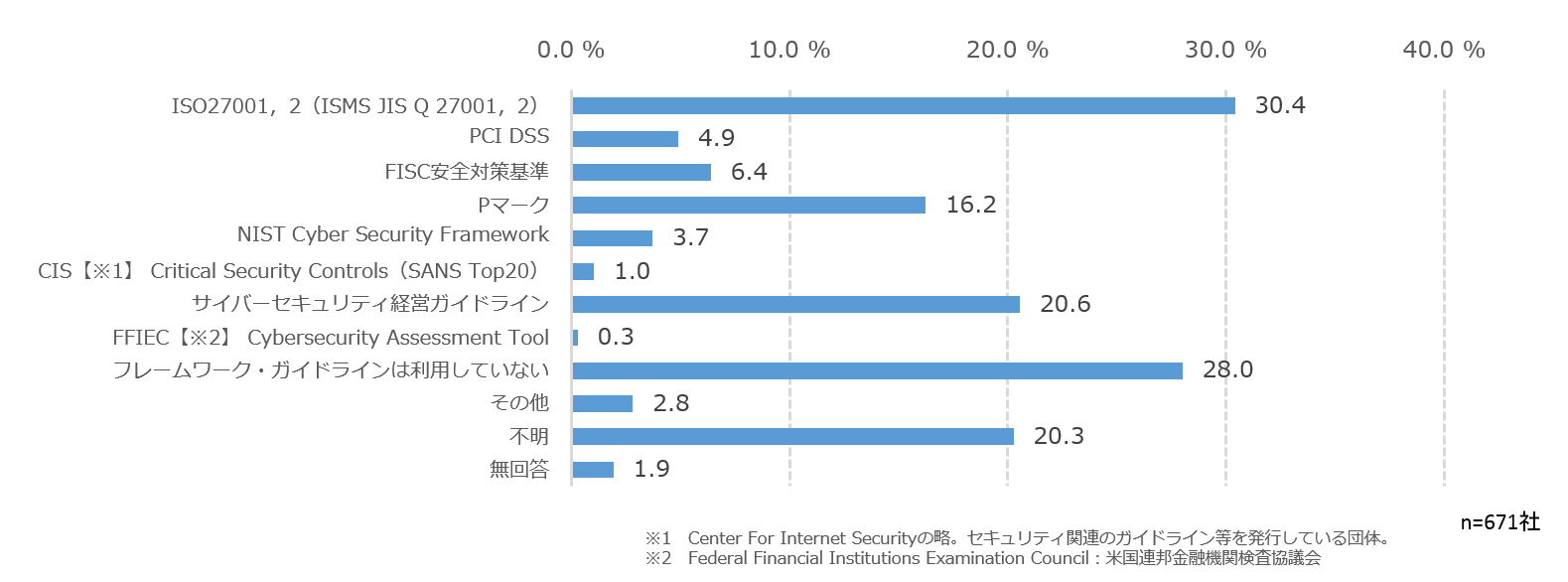

効率的なセキュリティ対策には適切なガイドラインの活用が有効ですが、未だ十分な活用がされている状況ではありません。NRI セキュアテクノロジーズが実施した「企業における情報セキュリティ実態調査 2017」では、3 割近い企業が「フレームワークやガイドラインは利用していない」という回答でした。利用している企業でも、「ISO/IEC 27001/27002」や「サイバーセキュリティ経営ガイドライン」といった、汎用的な情報セキュリティマネジメントのガイドラインを活用するだけ、という企業が多数派です。

規格やガイドラインの活用状況

出所:NRIセキュアテクノロジーズ調査「企業における情報セキュリティ実態調査2017」

これらのガイドラインは汎用性を持たせるために抽象的な記載が多く、またマネジメントを中心に書かれているため技術的な内容は十分とは言えません。ISO/IEC 27001/27002 は「情報セキュリティに必要な要求事項をまとめている規格」、サイバーセキュリティ経営ガイドラインは「経営者向け」であるため、性質上仕方のないことではあります。本来ならば、これらを軸に技術的な内容をほかのガイドラインで補うのが理想的です。

しかし、Cybersecurity Frameworkの利用率は3.7%、Critical Security Controls for Effective Cyber Defenseは1.0%と、活用できている企業はごくわずかです。どちらも英語だけでなく、日本語版のドキュメントもあります。どのような目的で、どのガイドラインを活用すればよいのか、IT現場に十分浸透していないことが見受けられます。

金融業界では、ガイドラインより強制力のある事実上の規制である「FISC 安全対策基準」や「PCI DSS」を活用する企業が多いという結果でした。汎用的なガイドラインや業界特有のガイドラインの活用も大事ですが、ガイドラインの特徴を踏まえて組み合わせて活用するという視点も重要です。

俯瞰したうえで守るべきことを明確化

ここまで解説した「俯瞰するための視点」を理解したら、いよいよ個別のセキュリティ対策について要件定義と設計を行っていきます。最初のステップで必要となるのは、守るべきことの明確化です。守るべき情報資産は企業やシステムごとに異なります。すべての情報を保護するのは、費用対効果から見て現実的ではありません。企業活動をするうえで大切な情報を見極め、その守るべき情報に対して、どのような脅威があるかを可視化することが重要です。

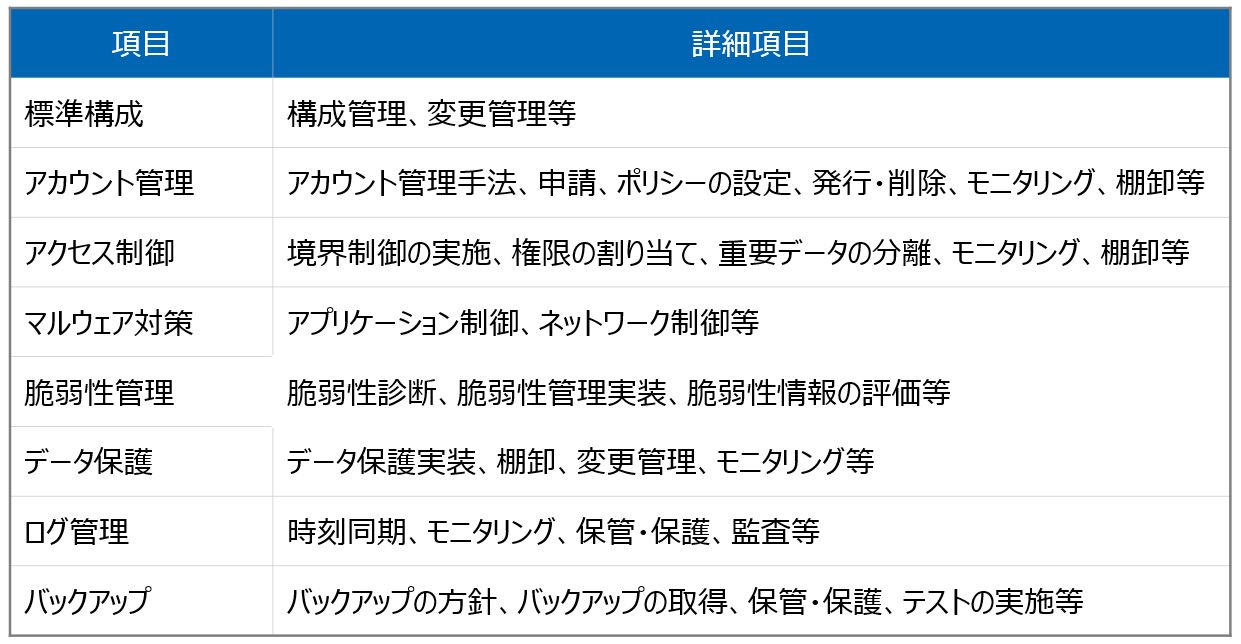

セキュリティ対策の技術要件

要件定義時にこうしたセキュリティにかかわる要件を洗い出す

おわりに

守るべきことが明確になったら、セキュリティ要件を洗い出していきます。この際、技術面のセキュリティ要件の検討で特に重要となるが、前述の八つの項目です。セキュリティの技術要件は様々ありますが、ほとんどはこの八つに分類できます。

実際のセキュリティに関する要件定義では、この八つの項目をさらに詳細項目に分割してチェックリストを作成し、リストを基に上流工程からセキュリティ対策に取り組んでいく、という流れになります。

▼本記事は前編・後編に分かれています。前編はこちらから▼

セキュリティ対策の考え方<前編>|全体俯瞰で「バランス」を取る

※本記事は、以下書籍の内容を元に再構成したものです。

「上流工程でシステムの脅威を排除する セキュリティ設計実践ノウハウ」

編著:山口 雅史

発行元:日経BP社

https://tech.nikkeibp.co.jp/atcl/nxt/books/18/00010/111300196/