セキュリティ対策を考える際には、セキュリティ対策全体や脅威を俯瞰的に見る視点が必要になります。こうした視点がないと、“ 木を見て森を見ず ” のような局所的で漏れのあるセキュリティ対策になってしまったり、必要のない部分まで守るような過剰投資をしてしまったりします。

セキュリティ対策を強固にすることは、脅威に対する防御をひたすら強化することではありません。インシデントが顕在化する前の早期検出、インシデントが発生した際の影響を極小化するための対策も必要です。つまり、脅威に対して抜け漏れなく実装されたセキュリティ対策が求められます。これを実現するには、上流工程において「バランス良く施策を検討する」という必要があります。それには、「様々な脅威を想定した対策を考える」といったことが重要になります。

本記事ではセキュリティ対策や脅威を「俯瞰的に見る」という、要件定義や設計の前提となる視点について解説します。

▼本記事は前編・後編に分かれています。後編はこちらから▼

セキュリティ対策の考え方<後編>|ガイドラインで効率的な脅威分析

「セキュリティ」全体を俯瞰する ~要素とレイヤーに分けて理解~

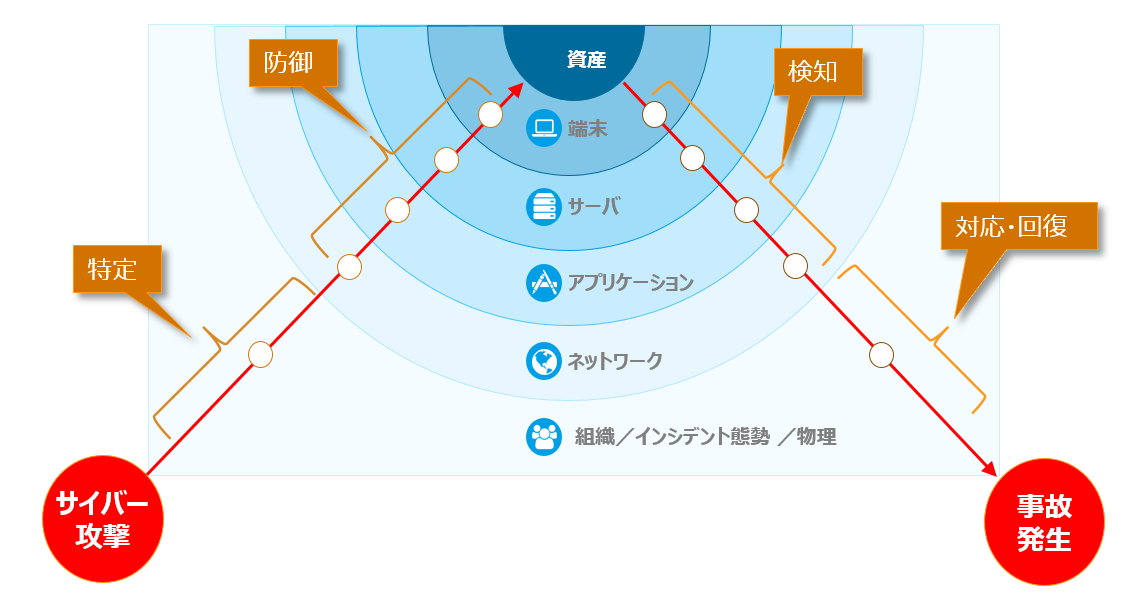

まず、バランスの良い施策とは何でしょうか。米NIST(米国国立標準技術研究所)が重要インフラのサイバーセキュリティを向上させるための考え方として定義している「Cybersecurity Framework」は、サイバー攻撃に対するセキュリティ対策を事象の発生前後で大きく五つのカテゴリーに分類しています。定義された五つの要素は「特定」「防御」「検知」「対応」「復旧」です。

図. セキュリティに必要な要素は「防御」だけではない

「特定」とは、情報セキュリティに関するあらゆるもの(システム、資産、データなど)に対するリスクの管理・定義を行うことです。「防御」とは、セキュリティ脅威に対して、発生する可能性のある事象を未然に防止すること。「検知」とは、セキュリティ脅威が顕在化する前に、脅威イベントを発見すること。「対応」とは、セキュリティ脅威が顕在化した際に、事象の封じ込めで発生したインシデントを最小化すること。「復旧」とは、セキュリティインシデントによってもたらされる影響を軽減するための回復を行うことです。

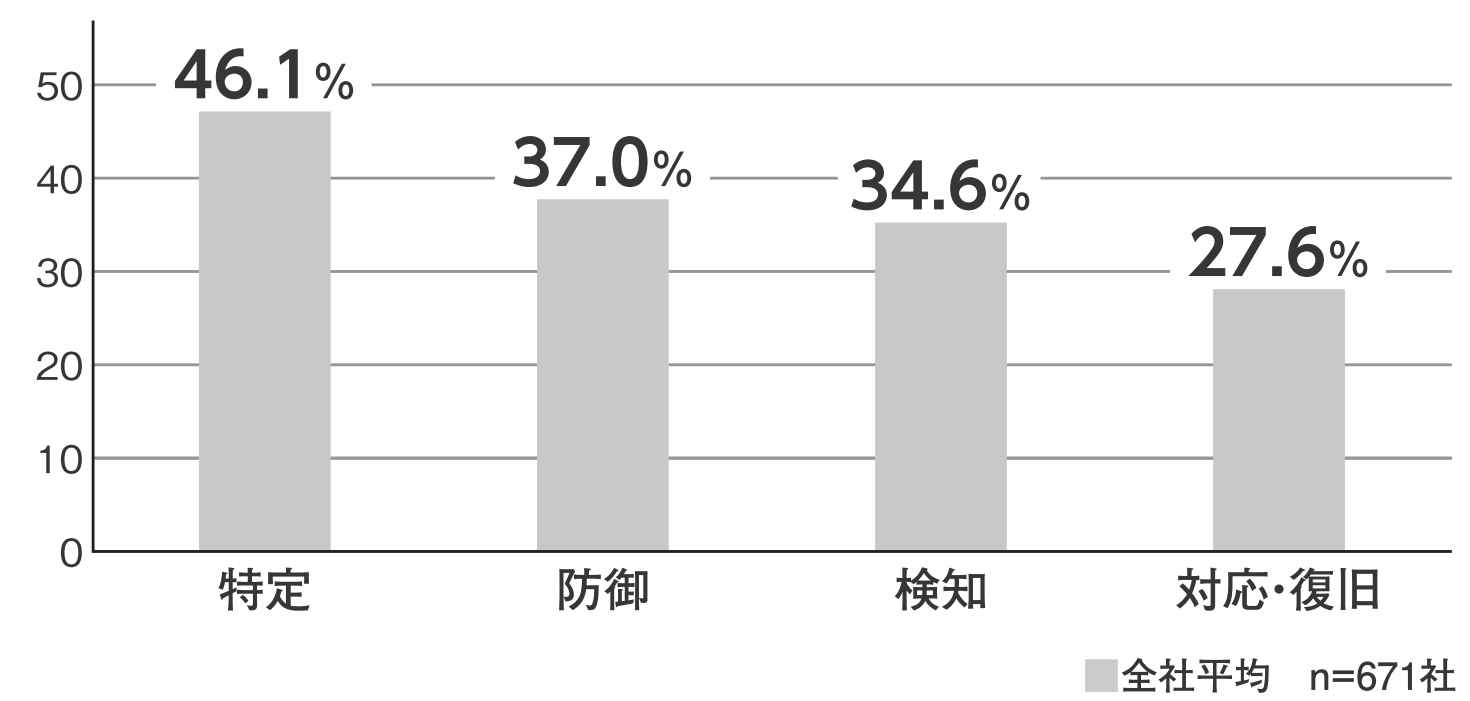

セキュリティ対策では、事象が発生する前だけではなく、発生した後までを含めて考える必要があります。当たり前のように聞こえるかもしれませんが、網羅的に対応する考え方の重要性は理解しつつも対応できていない、というのが多くの企業の現状です。NRI セキュアテクノロジーズが企業のセキュリティ施策について調査・統計した「企業における情報セキュリティ実態調査」の2017年度版を分析すると、「特定」「防御」の実施が「検知」や「対応・復旧」を上回る結果になりました。

図. セキュリティ対策実施状況

(出所:NRIセキュアテクノロジーズ「企業における情報セキュリティ実態調査2017」)

サイバー攻撃は高度化しています。未然に防ぐことが困難なのですが、今でも「特定」や「防御」に注力する企業が多いのが実態です。

一昔前であれば、システムや情報の出入り口付近に単一のソリューションを導入すれば、セキュリティ対策は十分であったと考えられていたこともあります。しかし昨今は、マルウエア対策ソフトの定義ファイルやセキュリティパッチが更新される前にサイバー攻撃が行われる「ゼロデイ攻撃」、社員や協力会社が情報を盗み出す「内部犯行」といった様々な種類のインシデントが実際に起こっています。単一のソリューションに頼り、実装する要素は「特定」と「防御」だけというのは、不十分と言われてしまう状況でしょう。

最近は、複数のセキュリティ対策を組み合わせ、五つの要素を考慮した多層的な対策の実装が求められています。守るべき情報資産の流出・破壊を止めることが重要であり、万が一そのようなことが起こった場合には素早く対応し、被害を最小化するというアプローチです。バランスの良いセキュリティ対策を行っていないと、インシデント発生時に会社としての説明責任が果たしづらくなります。

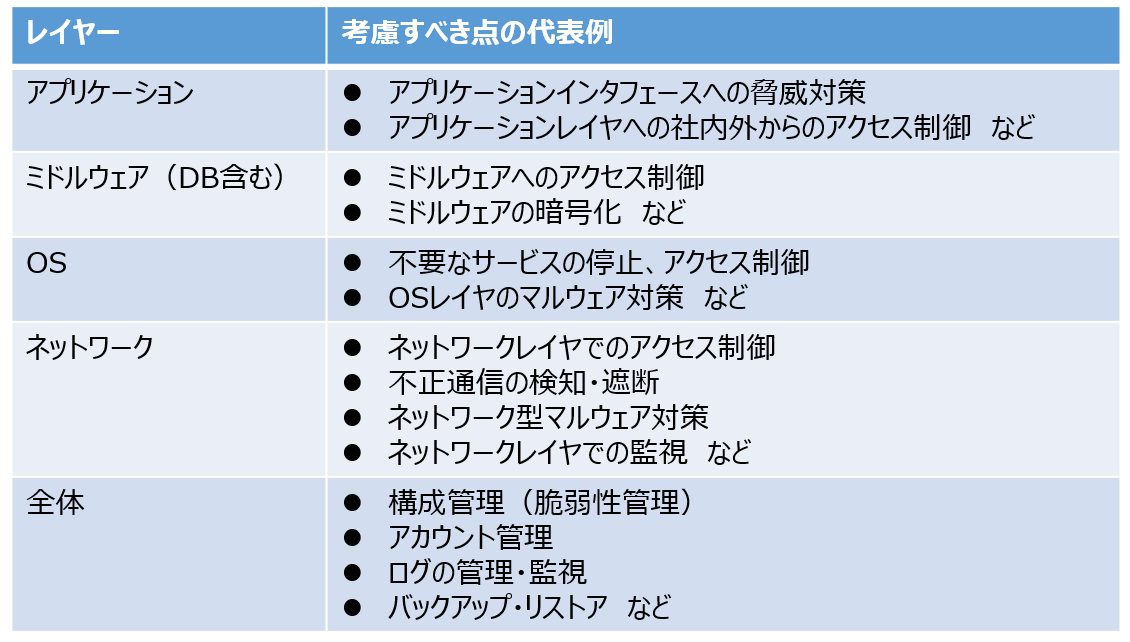

四つのレイヤー+全体で考える

次に、セキュリティ対策の構成を俯瞰的に見るための考え方を紹介します。重要なのが「レイヤー」を意識することです。レイヤーは、大きく「アプリケーション」「ミドルウエア」「OS」「ネットワーク」の四つに分類されます。それぞれのレイヤーで「特定」「防御」「検知」「対応」「復旧」といった要素を意識して、セキュリティ対策を設計します。各レイヤーでどのような観点でセキュリティ対策を実施すればよいのか、いくつか例に挙げて整理します

表. セキュリティ対策は4レイヤーで考える

(1)アプリケーション

公開された Web サーバーは、外部からの攻撃を一番受けやすいレイヤーです。アプリケーションインタフェースの脆弱性を突いた攻撃(SQL インジェクション、クロスサイトスクリプティングなど)により、脅威が顕在化してしまうことがあります。

対策としては、アプリケーションインタフェースの脆弱性のつぶし込みや、攻撃を受けたときに不必要なレスポンスを返したり、サービスが異常状態になったりしないような「要塞化」を行います。また、攻撃を最小限に防ぐため、必要最小限の通信プロトコルと接続元のみを許可するようなアクセス制御によって、攻撃手法をあらかじめ制限するといった手も併せて打ちます。

(2)ミドルウエア

ミドルウエアは、内部に格納する情報が漏えいするケースを想定して対策を講じます。まず、ミドルウエアへのアクセス制御です。必要最小限の通信プロトコル、接続元、アカウントだけのミドルウエアへの接続を許可するようにして、多層的にアクセス制御を実施します。高度な脅威で、アクセス制御を突破された場合も想定します。ミドルウエア自体や内部のデータを暗号化して、データが漏えいしても見られないようにしておきます。

(3)OS

OSの特権アカウント(rootやadministrator)を乗っ取られた場合、そのサーバーは掌握されたも同然です。まず、OSの不要なサービスやアクセスルートを制限するような「要塞化」を実施します。さらにこの対策が突破された場合に備え、通常のシステム処理と異なる挙動やプログラムの実行を検知して駆除するためのマルウエア対策を実施します。マルウエア対策はWindowsでは当たり前に実施されますが、UNIX系のOSでもシステムの重要性に応じて導入します。

(4)ネットワーク

ネットワークは、上記三つのレイヤーへの脅威をその手前で防いだり、三つのレイヤーで発生したインシデントを検知したりするレイヤーとなります。

ネットワークレイヤーでもアクセス制御を実施して、接続元IPアドレスやプロトコルは必要最小限だけを許可するようにします。通信に、通常の処理と異なるような挙動があることを検知して遮断したり、通信内の不正なプログラムを駆除したりするようなマルウエア対策も有効です。アプリケーション、ミドルウエア、OSの対策が突破され、マルウエアなどが外部に情報を送信するような動きをした場合を想定して、監視、検知、遮断するような仕組みも重要になります。

(5)全体

レイヤーを横断した対策も必要です。まず、構成管理がそうです。現状のアプリケーション、ミドルウエア、OSのバージョンを適切に管理します。そして脆弱性情報を収集し、脅威レベルが高い脆弱性に対しては即座にパッチなどを適用します。

脅威インテリジェンスを活用するための3つのポイント|サイバー分野の情報戦略

アカウント管理は、すべてのレイヤーで非常に重要な対策です。必要最小限のアカウントだけを利用するような管理はもちろん、アカウントを乗っ取られないようにするためのアクセス権限の設定、強固なパスワードの設定が必要です。

ログの管理や監視もレイヤー横断で考えないといけない課題です。適切なログ監視ができていれば、攻撃者がセキュリティ対策をすり抜けて内部にアクセスしてきた場合に、検知できる可能性があります。セキュリティ事故の発生時には、影響や原因を究明する必要があります。調査・分析にログを活用できるようにするため、改ざん防止など厳密に保管することも重要です。システムやデータを元の状態に迅速に復旧させる、バックアップとリストアも重要な対策となります。

これらの施策は個別のレイヤーで実装するのは効率的ではないため、横断的に考えるべきです。横断的に対策を実施した方が、統一的で強固なセキュリティ施策を実現できます。

おわりに

道しるべがないままにセキュリティ対策を実施すると、機能面や運用面で「漏れ」が発生したり、その逆に「過剰投資」になってしまったりする可能性があります。

セキュリティ対策は「五つの要素」と「四つのレイヤー」に分けて考えることで、セキュリティ対策の全体像を俯瞰的に整理することが出来るようになります。

▼本記事は前編・後編に分かれています。後編はこちらから▼

セキュリティ対策の考え方<後編>|ガイドラインで効率的な脅威分析

※本記事は、以下書籍の内容を元に再構成したものです。

「上流工程でシステムの脅威を排除する セキュリティ設計実践ノウハウ」

編著:山口 雅史

発行元:日経BP社

https://tech.nikkeibp.co.jp/atcl/nxt/books/18/00010/111300196/