企業がセキュリティ対策を実行し、継続的にセキュリティレベルを上げるためには経営に近い存在の担当者がリーダーシップを発揮する必要があります。そういった経営に近い存在の担当者はセキュリティ対策の実行ではなく、マネジメントを担います。

そこで、セキュリティマネジメントを担う人に是非ご紹介したい、マネジメントの仕組みを体系的に理解するためのコンテンツがあります。

本記事では、情報セキュリティ分野に特化した教育機関であるSANSが公開しているポスターを元に、セキュリティマネジメントにおける5つのポイントを解説します。

企業の情報セキュリティマネジメント強化にはリーダーシップの関与が必要

情報セキュリティ分野に特化した教育機関であるSANSが「サイバーセキュリティプログラム構築のための5つの鍵」と題し、以下のようなポスターを公開しています。ポスターでは、教育コースの案内もあるのでご興味ある方は是非ご覧になってみてください。(画像をクリックするとご覧いただけます。)

「セキュリティプログラム」という言葉に聞き馴染みが無い方も多いかもしれません。ここでいう”プログラム”はソースコードなどのコンピュータプログラムを指しているわけではなく、対応計画や活動を表すプログラムを指しています。

海外では「自社のセキュリティプログラム」と称し、セキュリティ対策の取り組みや目標などをHP上で公開している企業も見受けられます。

本記事では日本ではあまり馴染みのない「セキュリティプログラム」を「セキュリティマネジメント」という言葉に置き換えて、ポスターの内容を解説していきます。

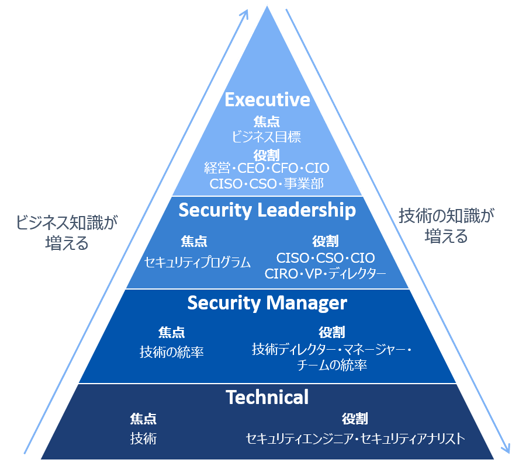

まず、企業におけるセキュリティ人材の役割を図示すると以下のようになります。

図1. セキュリティ人材の役割例(SANSポスターを元にNRIセキュアが作成)

上位階層の人ほどビジネス知識が増え、下位階層では技術的な知識を必要とされます。

このように人材の役割を階層化したときに、各階層の人材がリーダーシップを発揮することがセキュリティマネジメントでは求められます。必要とされる知識やスキルが階層毎に異なりますが、下からの報告を理解し、上位階層の人へわかるような言葉で伝達する能力は共通で必要です。

図1では、CISO等の人材がセキュリティマネジメント(プログラム)を担うとありますが、実際にどういったことをすればよいのでしょうか?

次章ではセキュリティマネジメントにおける5つのポイントを解説します。

企業の情報セキュリティマネジメント強化における5つのポイント

1.自社に合ったフレームワーク(基準)を見つける

2.フレームワークに対策項目を紐付ける

3.リスク管理と評価

4.成熟度と進捗度を測定する

5.セキュリティ監視と測定

以降ではSANSポスターで記載されている内容を、筆者が意訳してご紹介します。

POINT①自社に合ったフレームワーク(基準)を見つける

セキュリティ業務の指針となるようなフレームワークを選択することで、事業責任者が理解しやすいように、複雑なサイバーセキュリティの世界をシンプルにします。

- 「コントロールフレームワーク」は、企業のセキュリティ向上の基盤となる対策項目を詳細に記述しています。

- 「プログラムフレームワーク」は、企業のセキュリティ向上活動を評価するための基盤を確立し、活動する上でコミュニケーションをしやすくするのに役立ちます。

- 「リスクフレームワーク」は、ビジネス目線でリスクを管理および評価するための一貫したアプローチを提供します。

これら3つのカテゴリのそれぞれからフレームワークを選択して、時間とともにセキュリティマネジメント態勢を成熟させます。

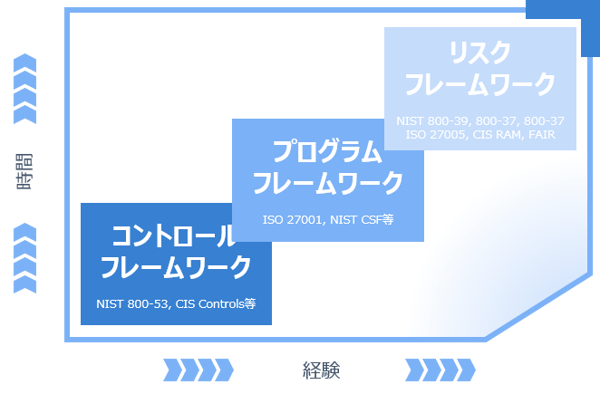

図2. フレームワークの種類と例(SANSポスターを元にNRIセキュアが作成)

まずは行動の指針となる基準を選びましょう。SANSポスターではフレームワークを用途に分けて3つのカテゴリに大別しています。

「コントロールフレームワーク」はNIST SP800-53に代表されるように、やるべき対策項目を詳細に羅列したフレームワークで、その通り実行すれば良いとも言えますが、項目数も多いので全体感の把握には向いていないかもしれません。

その点「プログラムフレームワーク」は詳細な対策内容の検討は読み手に委ねる一方、やるべきことがわかりやすく体系化されています。俯瞰的に把握できるのでこのフレームワークを中心に議論すると、コミュニケーションが捗るようになります。

「リスクフレームワーク」は自社のビジネス特性を踏まえた上でリスクを管理・評価することに特化したフレームワークです。

図でいう右上に位置するフレームワークほど自社の環境を踏まえた読み解きが必要で、使いこなすには経験と時間を要すると言えるのではないでしょうか。

POINT②フレームワークに対策項目を紐付ける

複数のセキュリティフレームワークは一緒に使うことができます。

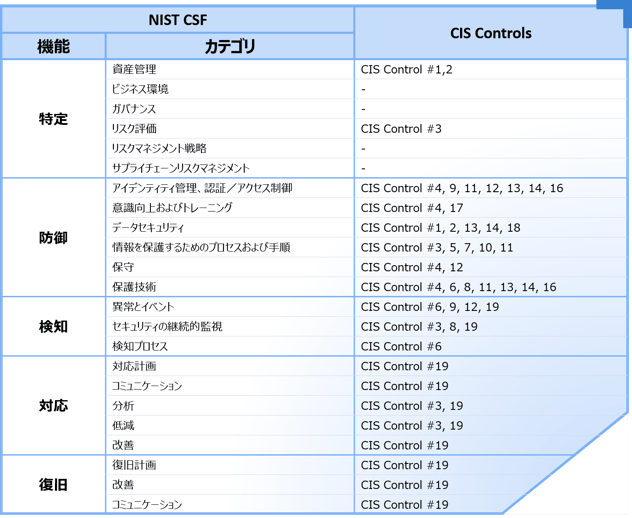

例としてCIS ControlsをNISTサイバーセキュリティフレームワーク(CSF)のカテゴリと機能にマッピングする方法を示します。

図3. NIST CSFとCIS Controlsのマッピング(SANSポスターを元にNRIセキュアが作成)

ここでは先程のコントロールフレームワークの対策項目をプログラムフレームワークへと紐付ける例を紹介しています。

リーダーへの報告など、詳細から概要へと変換する手段として、慣れ親しんだコントロールフレームワークの対策項目をプログラムフレームワークへと紐づけるという手もあります。

POINT③リスク管理と評価

コントロールフレームワークまたはプログラムフレームワークで定義されている行動以外に、どの機能を優先させるかを決定する必要があります。

最初に何をしますか、それとも何もしませんか?行動のチェックリストだけで、どのようにしてこの決定を下すのですか?

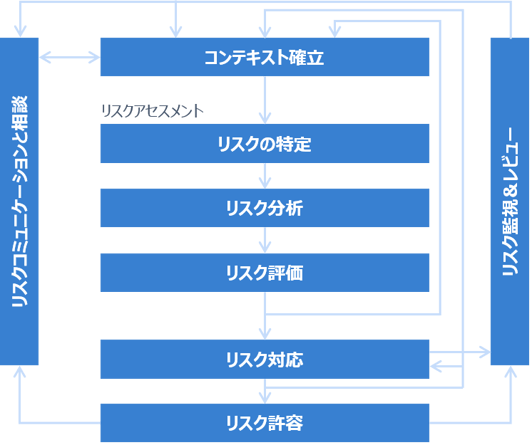

ISO27005は、組織のリスクを管理および評価するための体系的なアプローチを定義した、一般的に参照されている規格です。

図4. リスク管理・評価のためのアプローチ(SANSポスターを元にNRIセキュアが作成)

フレームワークを活用して実施すべきセキュリティ対策を把握したところで、どこから手をつけるべきか迷う方も多いのではないでしょうか。

その場合、自社におけるリスク評価を実施して対処すべきリスクに対して効果のあるセキュリティ対策の実施優先順位を上げるべきでしょう。

また、図4の矢印が一方向ではなくサイクルを表していることからも分かる通り、それぞれのアクションを繰り返し実施することが重要です。

特に、「特定されたリスクに対する対応状況の共有、新たに考えうるリスクがないかの確認相談」といったリスクコミュニケーションは経営層も交えて定期的に実施するべきです。

POINT④成熟度と進捗度を測定する

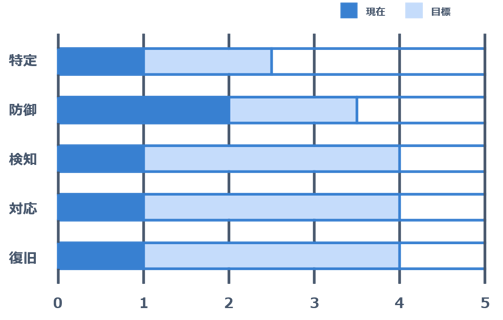

リスクベースのアプローチを使用して、セキュリティ対策項目に優先順位を付けて目標の状態までに到達させます。 ロードマップを作成すると、成熟度と進捗状況を継続的に測定できます。

図5. セキュリティ対策状況の成熟度・進捗度の測定(SANSポスターを元にNRIセキュアが作成)

セキュリティ対策の実施優先度を定めたら、図のように成熟度と進捗度を整理すると良いでしょう。

この例では、縦軸はNIST CSFのセキュリティ対策の機能を表し、横軸では成熟度を表しています。

セキュリティ対策を計画通りに実施した際の目標値と、現状の成熟度を可視化したものを用意しておくことで、ステークホルダーとの認識合わせが楽になるのではないでしょうか。

POINT⑤セキュリティ監視と測定

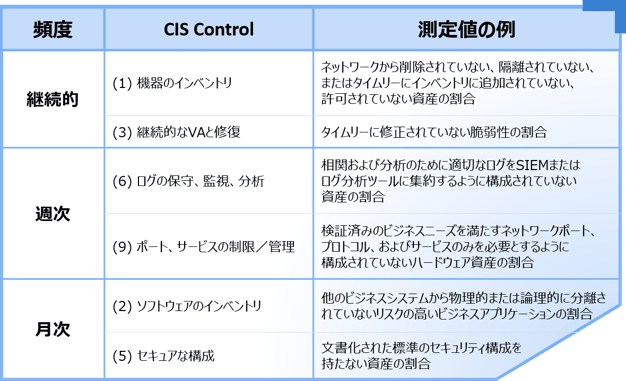

セキュリティの有効性を継続的に向上させるには以下を気をつけます。

- 意味のあるセキュリティ測定基準を確立して測定します。

- これらの測定基準を十分な頻度で監視して、インシデントへの影響を最小限に抑えます。

- セキュリティ全体を効果的に改善するために、迅速かつ効率的に行動を起こします。

CIS Controlsは、主要なセキュリティ指標を選択するための効果的な出発点であることが証明されています。

毎週、毎月、または継続的にどの対策項目を監視すべきかを定義する継続的監視ガイドラインを確立しましょう。

図6. セキュリティの監視項目と頻度(SANSポスターを元にNRIセキュアが作成)

セキュリティソリューションは導入したら終わりではありません。それらがセキュアな状態を保っているのか、ログやアラートを監視し、異常を検知した際には対処せねばなりません。

自社における監視すべき項目は何で、どのくらいの頻度で確認すれば良いのか定義する必要があります。

おわりに

「セキュリティマネジメント」と一言で言っても具体的にどういったことを実施するのかイメージが湧いていなかった方もいらっしゃったのではないでしょうか。

実際のセキュリティ対策実行やセキュリティ監視に携わる担当者ではなくても、マネジメントの立場の方はご紹介したような粒度で状況の把握をしておく必要があるでしょう。

Secure SketCHでは、セキュリティ対策状況がWeb上で管理でき、担当者とマネジメント層のコミュニケーションが捗るサービスです。

無料でご利用いただけますので、是非ご登録ください!

Secure SketCHへの新規登録(無料)はこちらから!